Punti chiave

“Mousejacking” rappresenta una parola nuova nel panorama della sicurezza informatica. Questa tecnica viene sfruttata dagli hacker per aggirare le difese di un personal computer, consentendo all’aggressore di penetrarvi attraverso la connessione wireless di quasi tutti i mouse senza fili presenti sul mercato: in questo modo, i criminali informatici possono inserirsi sulla frequenza del mouse e sfruttare il relativo radiosegnale per compiere svariate operazioni: aprire un browser, navigare su internet, sottrarre dati, iniettare malware e persino cancellare un intero hard disk.

Mousejacking: così l’hacker attacca il tuo mouse

Pensate di essere nel vostro ufficio, al tavolino di un bar, in una biblioteca, oppure comodamente seduti sulla panchina di un parco, e di avere con voi il vostro mouse wireless. Nonostante i software antivirus, antimalware, i firewall e qualsiasi altro meccanismo di difesa abbiate deciso di installare, il vostro computer è esposto a un grave rischio.

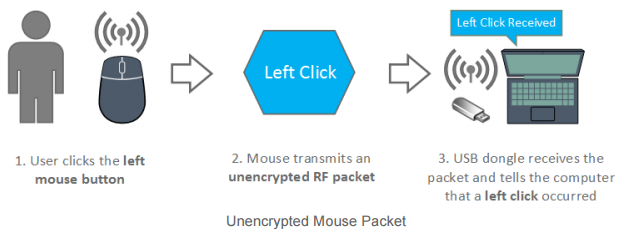

La fonte del pericolo è proprio il mouse wireless, nel tratto compreso tra il mouse stesso e quella piccola antennina miniaturizzata connessa alla porta USB: sfruttando un’imperdonabile leggerezza delle case produttrici (che, a differenza delle tastiere wireless, omettono di criptare il segnale fra l’antenna e il relativo device), un qualsiasi hacker può inserirsi sulla frequenza wireless del dispositivo e prendere il controllo di molte funzioni del vostro computer, andando a “bucare” le normali protezioni installate.

Le antenne (chiamate in gergo dongles) dei più comuni mouse presenti in commercio rimangono in costante ascolto, alla ricerca di nuovi mouse da connettere. In questo modo, per un pirata informatico è sufficiente “simulare” un falso mouse e agganciarsi alla frequenza del dongle, connettendosi automaticamente con il computer bersaglio. Per farlo, non servono attrezzature sofisticate: è sufficiente acquistare una minuscola antenna chiamata Crazyradio, in vendita sul web per circa 15 dollari.

Mousejacking: quali sono le conseguenze di un attacco

Una volta agganciato il segnale wireless del dongle, i criminali informatici possono compiere svariate azioni all’interno del computer attaccato. Scaricare file e cartelle, copiare nuovi file, installare virus, malware e trojan, controllare browser, accedere alla consolle di sistema sono soltanto alcune delle operazioni possibili per un hacker attraverso il Mousejack.

Per sfruttare il Mousejack, è sufficiente che il computer bersaglio si trovi nel raggio di 200 metri di distanza dall’antenna dell’hacker. Un raggio d’azione elevato che però si riduce quando, anzichè in campo aperto, ci si trova in un edificio o tra le mura di un ufficio, ma comunque sufficiente per superare una parete o per sferrare un attacco da una strada pubblica.

Mousejacking: come prevenire intrusioni non autorizzate attraverso la connessione wireless del mouse

Per prima cosa, è necessario notare che la tecnica del Mousejack interessa soltanto i mouse wireless e non quelli Bluetooth. Per il resto, purtroppo, risulta veramente difficile – se non impossibile – proteggersi dal rischio Mousejack. Senza meccanismi di protezione del segnale wireless, non esiste al momento una valida procedura da seguire per impedire ai pirati informatici di penetrare all’interno del computer attraverso la frequenza dei dongles.

A scoprire questa importante “falla” sono stati, nel novembre 2015, i ricercatori della società di sicurezza informatica Bastille, che hanno condotto diversi test su numerosi mouse wireless presenti sul mercato ed elaborato una lista (purtroppo, ancora incompleta) dei dispositivi colpiti dal problema Mousejack (consultabile a questo indirizzo).

Da qui, la brutta notizia: secondo quanto emerso dagli studi di Bastille, quasi tutte le case produttrici di mouse wireless integrano nell’antenna il medesimo chip (prodotto dalla Nordic Semiconductor), rendendo così vulnerabili all’attacco Mousejack milioni di dispositivi in tutto il mondo. Se siete in possesso di un mouse wireless prodotto da Microsoft, Logitech, Dell, Gigabyte, Lenovo, HP ed Amazon, siete di conseguenza esposti a rischio Mousejack.

Numerosi produttori stanno cercando di correre ai ripari (Logitech in primis), rilasciando patch e aggiornamenti firmware in grado di correggere la vulnerabilità, mentre altri (come Lenovo) stanno avviando programmi di sostituzione dei prodotti sensibili a Mousejack con nuovi modelli immuni a questo genere di attacco. Secondo quanto riportato dagli esperti di sicurezza di Bastille, anche Dell e Microsoft si sarebbero immediatamente attivati per porre rimedio alla falla di sicurezza.

Per essere immuni al problema, in attesa di aggiornamenti da parte delle case produttrici, si consiglia di scollegare i mouse wireless dai computer portatili nelle aree pubbliche. Soprattutto in presenza di persone con antenne collegate alla porta USB del proprio computer: a partire dall’annuncio di Bastille, il prezzo delle antenne Crazyradio è in molti casi decuplicato, data l’impennata di vendite per questo genere di dispositivi. Per questa ragione, è lecito aspettarsi un aumento degli hacker intenti a sfruttare questo bug per violare milioni di computer in tutto il mondo.

Riconoscere un hacker impegnato in un’attività di Mousejack non sempre è facile, proprio per via della semplicità di questo genere di attacco. Per entrare all’interno del computer attaccato – oltre alla già citata antennina USB – è sufficiente un computer portatile e un semplicissimo software (quello creato da Bastille, per esempio, è costituito da sole 15 righe di codice Phyton).