La vulnerabilità Shellshock, recentemente scoperta dal team di sicurezza della softwarehouse Red Hat, è destinata a sconvolgere il mondo informatico per due semplici ragioni: la sua portata (si parla di decine di milioni di macchine nel mondo) e l’impossibilità di realizzare una patch universale per correggere il bug.

La vulnerabilità. Tecnicamente parlando Shellshock (chiamata anche Bash-bug o Bash-backdoor) è una vulnerabilità che può permettere a un criminale informatico di comandare a distanza un server web o un sistema basato su architettura Linux/Unix. L’hacker di turno, sfruttando questa debolezza insita nella shell “Bash“, può ordinare al sistema di eseguire un qualsiasi comando. Una volta contagiato il sistema bersaglio, le conseguenze sono le più disparate e vanno dal furto di dati personali allo sfruttamento della piattaforma per sferrare attacchi all’esterno.

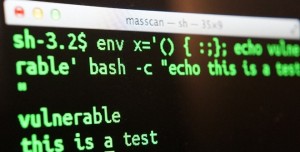

Come funziona. Shellshock può colpire tutti i sistemi che utilizzano la shell Bash (Bourne Again Shell), deputata a processare le variabili di ambiente traducendole in un linguaggio comprensibile al sistema, attraverso il cosiddetto parsing delle variabili.

Come funziona. Shellshock può colpire tutti i sistemi che utilizzano la shell Bash (Bourne Again Shell), deputata a processare le variabili di ambiente traducendole in un linguaggio comprensibile al sistema, attraverso il cosiddetto parsing delle variabili.

Un’attività che i sistemi Linux/Unix compiono automaticamente e che, attraverso l’immissione di una variabile malevola inserita da un pirata informatico, potrebbe arrivare a compromettere l’intero sistema operativo garantendogli l’accesso remoto illimitato alla macchina.

I sistemi colpiti. Attualmente sono considerate a rischio numerose distribuzioni di Linux e Unix, incluso Mac OS X Mavericks che utilizza per l’appunto la shell Bash caratterizzata dalla vulnerabilità. Negli ultimi giorni diverse aziende produttrici di distribuzioni Linux si sono preoccupate di rilasciare patch per arginare il problema, spesso parziali e non totalmente risolutive. L’unica soluzione percorribile, al momento, sembrerebbe essere quella di bloccare la processazione automatica delle variabili di ambiente da parte della shell, lasciando all’utente la facoltà di importare soltanto le funzioni desiderate. È il caso ad esempio di FreeBSD, che attraverso un apposito aggiornamento ha disabilitato il parsing dei comandi che consentivano a un hacker la possibilità di accedere al sistema sfruttando Bash.

A rischio, secondo le prime notizie, anche i sistemi Windows che ospitano programmi con utilizzo della shell Bash.

Apple è recentemente intervenuta sull’argomento evidenziando come i sistemi Mac OSX, in configurazione di defaulti, risultino pressochè immuni al sistema relegando la vulnerabilità ai soli utenti che hanno configurato i servizi UNIX avanzati sulle proprie macchine. In queste ore, ad ogni modo, l’azienda di Cupertino ha rilasciato l’apposita patch OSX Bash 1.0 per i sistemi Mavericks, Mountain Lion e Lion.

La portata del problema. Se Heartbleed era stato considerato, appena pochi mesi fa, la più grande vulnerabilità nella storia dell’informatica, il Bash-Bug “Shellshock” è destinato a contendersi il triste primato. E, probabilmente, a conquistarsi il primo posto.

La criticità più evidente è rappresentata dal numero di macchine vulnerabili: un numero imprecisato di computer, laptop, smartphone e tablet che utilizzano la shell incriminata, oltre a un numero imprecisato di server web aziendali, modem, router e apparecchiature connesse alla Rete.

Per tutti questi sistemi e device nei prossimi mesi verranno rilasciate patch e aggiornamenti, che riguarderanno però soltanto quelli più moderni e ancora supportati. Per gli altri, invece, la vulnerabilità continuerà a rimanere scoperta. Heartbleed, inoltre, permetteva ai criminali informatici di accedere e rubare le informazioni contenute nei sistemi. Shellshock, oltre a questi rischi, consente all’attaccante di prendere possesso della macchina, infettarla con malware e con un worm capace di replicarsi all’infinito e di infettare a sua volta nuove macchine, estendendo il rischio su una scala globale.

La beffa. Uno degli aspetti più sconvolgenti riguardo alla vulnerabilità è il fatto che la falla esisterebbe da circa 20 anni, da quando cioè la shell Bash è stata implementata nei primi sistemi Linux/Unix. In tutto questo tempo i pirati informatici a conoscenza del problema potrebbero aver controllato un numero imprecisato di macchine e server, all’insaputa dell’intero mondo informatico. Un elemento che accomuna il problema alla falla di Heartbleed, aperta da anni e scoperta, purtroppo, anch’essa con grave ritardo.

Le soluzioni. Partiamo dalle utenze domestiche e dagli utenti comuni, vale a dire la stragrande maggioranza dei sistemi potenzialmente vulnerabili. In questo caso, a meno di non mettere mano a consolle di sistema, codici e comandi, l’unica soluzione percorribile è quella di attendere il rilascio di apposite patch che risolvano alla radice il bug della shell Bash. In attesa del loro rilascio, è sempre bene aggiornare i sistemi operativi all’ultima versione e installare tutte le patch di sicurezza rilasciate ad oggi.

Le soluzioni. Partiamo dalle utenze domestiche e dagli utenti comuni, vale a dire la stragrande maggioranza dei sistemi potenzialmente vulnerabili. In questo caso, a meno di non mettere mano a consolle di sistema, codici e comandi, l’unica soluzione percorribile è quella di attendere il rilascio di apposite patch che risolvano alla radice il bug della shell Bash. In attesa del loro rilascio, è sempre bene aggiornare i sistemi operativi all’ultima versione e installare tutte le patch di sicurezza rilasciate ad oggi.

Per quanto riguarda utenti esperti, IT manager, amministratori di reti e sistema, è lecito aspettarsi per la prossime settimane una corsa contro il tempo che li vedrà protagonisti contro gli attaccanti che hanno già iniziato a operare per infettare un numero imprecisato di sistemi. Utenti esperti, inoltre, possono eseguire un semplice controllo dei server log per verificare l’esposizione alla vulnerabilità attraverso il servizio Shellshocker tool.

Lo scenario nel lungo termine. Al di là dei sistemi operativi, la falla di sicurezza coinvolge come già spiegato una lunga serie di dispositivi che operano in ambiente Linux/Unix e che fanno uso dello script shell Bash. Eccezion fatta per quelli più moderni e ancora supportati, per tutti quelli datati e abbandonati a sé stessi dalle case produttrici (con conseguente assenza di aggiornamenti) è lecito aspettarsi nel futuro una lunga serie di attacchi sferrati dai pirati informatici sfruttando la vulnerabilità nota.

Conclusioni. A pochi giorni dallo “Zero Day” di Shellshock, è ancora difficile tracciare un quadro che renda l’effettiva portata del problema. Il consiglio, in questi casi, è di controllare giornalmente il rilascio di aggiornamenti per le macchine e i sistemi operativi colpiti, aggiornandoli appena possibile all’ultima versione disponibile.

Da controllare, inoltre, il rilascio di patch per tutti i dispositivi a rischio: modem, router, software, client ftp. Data l’importanza dell’allarme lanciato e considerata l’affannosa corsa delle più importanti softwarehouse mondiali nel tentativo di arginare la falla, il consiglio è sempre quello di tenersi informati e non abbassare la soglia di attenzione, controllando frequentemente la presenza di aggiornamenti. In caso contrario, le conseguenze potrebbero essere veramente disastrose.