Punti chiave

La prima cosa che assilla un possessore di smartphone è la durata della batteria. Sembra sempre che non basti, che si sia per spegnere. Ci sono ovviamente numerosi fattori che contribuiscono a ridurre la durata della batteria del telefono Android.

Corpi più sottili, schermi più luminosi, processori più veloci, più software in background e connessioni Internet più veloci fanno tutti stressare e usurare le batterie del telefono, motivo per cui le custodie e le batterie portatili sono cresciute in popolarità.

Android lo ha capito e nel sistema 6.0 Marshmallow è stata aggiunta la funzione Doze, che mette il telefono in modalità di sospensione quando è appoggiato sul tavolo o in tasca tranne per le notifiche urgenti (come i messaggi di testo) e le sincronizzazioni occasionali. Questo però non basta, le sincronizzazioni sempre più frequenti non possono essere sospese. Ecco alcuni sistemi per aumentare la vita della tua batteria.

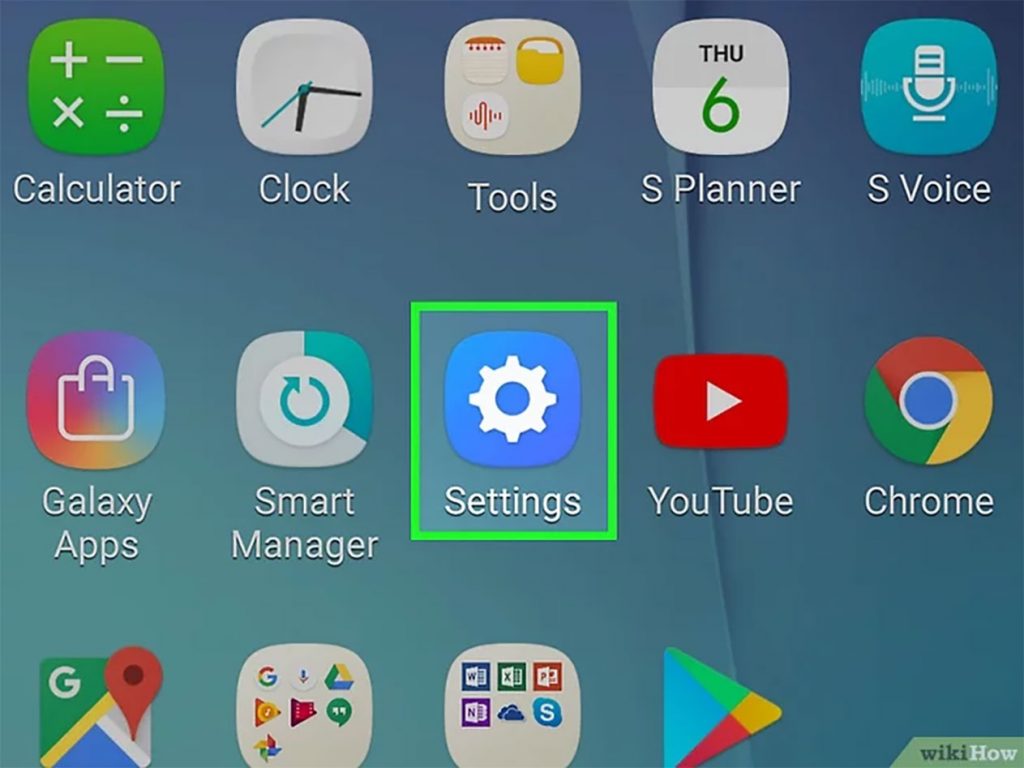

Trattandosi di Android, le opzioni su come abilitare questi servizi variano a seconda del telefono, ma una rapida ricerca nelle impostazioni dovrebbe farli apparire.

Attiva la modalità di risparmio energetico

Se sei in una situazione, un viaggio, una riunione di lavoro particolarmente lunga e pensi di aver bisogno che la batteria del tuo telefono duri più a lungo del normale? Passa il telefono in modalità di risparmio energetico, che riduce automaticamente le funzioni che potrebbero prolungare la durata della batteria.

Sul Samsung Galaxy S10 , ad esempio, ci sono due opzioni. Il primo limita la luminosità del display, la velocità della CPU e l’utilizzo della rete. Il secondo riduce il telefono solo alle app e ai servizi essenziali.

I telefoni Samsung offrono anche la possibilità della versione Manutenzione dispositivo, che elimina app in crash, dati errati e altre impurità che possono occupare memoria sul telefono e utilizzare quindi energia.

Aumentare la durata della batteria: Utilizza il wifi

I dati di rete sono una parte della elaborazione di uno smartphone che incidono molto sulla batteria, quindi usa il Wi-Fi quando possibile.

È possibile impedire al telefono di utilizzare i dati cellulare disattivando i servizi dati mobili dal pannello delle impostazioni rapide sul telefono. Puoi anche utilizzare la Modalità aereo per disabilitare tutte le funzionalità della rete dati e attivare il Wi-Fi, anche se ciò interromperà le chiamate in arrivo e i messaggi SMS.

Il monitoraggio attivo riduce molto la batteria

Funzionalità come Bluetooth, NFC e servizi di localizzazione sono utili ma consumano molto la batteria mentre il telefono esegue il ping per connettersi e aggiornarsi. Se stai cercando di conservare a lungo la carica della tua batteria spegni questa opzione fino a quando non ne avrai davvero bisogno.

Inoltre, potrebbe non essere necessario il programma di assistente vocale. Se hai Google Assistant attivo e funzionante, vai nelle impostazioni dell’Assistente e disattivalo, il che impedirà a Google Assistant di ascoltare e consumare attivamente la batteria. E dopotutto è anche una buona idea lato privacy, sappiamo bene che molte app esagerano in quanto a raccolta dati.

Se disponi di un dispositivo Samsung , puoi anche disattivare la funzione di assistente vocale Bixby fornita con i telefoni Android.

Lo schermo è troppo luminoso

Gli schermi degli smartphone sembrano fantastici e bellissimi, ma non sorprende che la risoluzione nitida e i pixel abbondanti siano dei succhia batteria. Probabilmente non è necessario che il dispositivo sia impostato con le impostazioni più alte. Vai nelle impostazioni di visualizzazione e abbassa la luminosità dello schermo; i tuoi occhi e la batteria ti ringrazieranno.

Dovresti anche considerare di disabilitare la luminosità automatica, che si regola in base alle tue esigenze percepite ma può anche aumentare la luminosità del display più del necessario.

Puoi anche cambiare per quanto tempo il tuo schermo rimane attivo. In base alle impostazioni dello schermo del telefono, impostalo in modo che diventi nero dopo alcuni secondi. E vai nelle impostazioni delle notifiche per disabilitare le notifiche da app specifiche, in modo che il tuo telefono non si accenda ogni volta che arriva un nuovo avviso.

Aumentare la durata della batteria: sfondo e widget

Avere degli sfondi animati che fanno tante cose carine è bello ma certamente ci vuole energia perché il tuo schermo lo animi. È anche una buona idea limitarsi a uno sfondo con meno colori al suo interno, poiché il display consumerà più energia se deve rendere molti colori diversi.

Mentre i widget sono allettanti e convenienti, sono essenzialmente un programma attivo utilizzabile direttamente dalla schermata iniziale, quindi il telefono utilizza energia per mantenere attiva la funzione. Dì di no a questi oggetti se la durata della batteria è un problema.

Silenzia il tuo telefono

Un telefono che emette continuamente segnali acustici e ronza con le notifiche è fastidioso e il consumo della batteria aumenta a dismisura, quindi spegnilo.

Il telefono deve attivare il ronzio di un motore interno, che – avete indovinato – utilizza energia. Entra nelle impostazioni di suoni e vibrazioni e abbassa l’intensità della vibrazione. Qui puoi anche disabilitare il feedback tattile in modo che non vibri quando digiti o tocchi lo schermo.

Assumi il controllo delle tue app

Gli sviluppatori hanno lavorato molto per assicurarsi che le loro app funzionassero nel modo più efficiente possibile. Aggiorna le tue app il più spesso possibile per assicurarti di eseguire la migliore versione disponibile.

Detto questo, gli aggiornamenti delle app possono essere pesanti, consumando dati e durata della batteria. Quindi potrebbe essere una buona idea limitare gli aggiornamenti di app (e SO) a quando sei su Wi-Fi. Oppure disattiva temporaneamente gli aggiornamenti automatici fino a quando non riesci a collegarti all’energia elettrica.

Allo stesso modo, puoi scegliere di disattivare gli aggiornamenti automatici anche all’interno delle app. Forse la tua app Instagram si aggiorna automaticamente con nuovi contenuti non appena è disponibile. È fantastico per stare al passo con i selfie e le storie delle vacanze dei tuoi amici, ma è un consumo della batteria completamente inutile. Nelle impostazioni del tuo telefono, puoi disattivare l’opzione per sincronizzare automaticamente i dati e aggiornare manualmente quelle app mentre le usi per risparmiare un po di durata della batteria.

Nel frattempo, tieni d’occhio le app supportate da pubblicità. Come riportato da BuzzFeed a marzo, i programmi di frode pubblicitaria possono dirottare annunci in-app per eseguire video in background. In realtà non vedrai questi video, ma si registreranno come riproduzioni per l’inserzionista, il che significa che sono indotti a pagare mentre la batteria si consuma. Quindi è una buona idea controllare periodicamente le app che stanno scaricando la batteria il più rapidamente per vedere se ci sono valori anomalie che è possibile eliminare.