Punti chiave

Si chiamano Meltdown e Spectre, e sono vulnerabilità che colpiscono i processori installati nei device di tutto il mondo, esposti al furto di dati.

Il terremoto nel settore della sicurezza hardware mondiale porta la comunità ad interrogarsi su cosa fare. In questo report vi forniremo le prime efficaci contromisure per proteggere i pc dall’attacco, tutte le patch correttive esistenti, e la verosimile evoluzione del pericolo nei prossimi anni, raccontata dagli esperti.

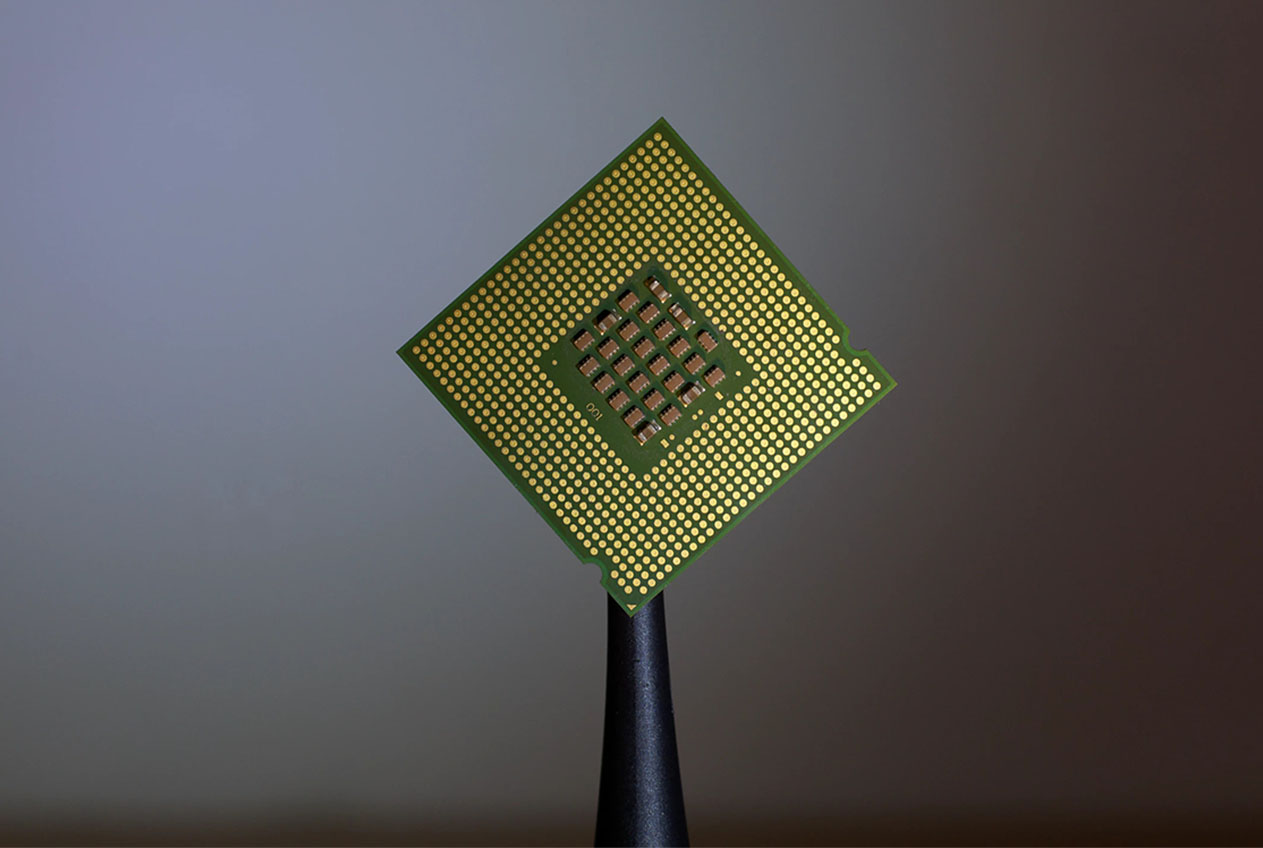

Falla nei processori Intel, AMD e Arm. La dinamica dell’attacco

Le vulnerabilità sono due. La prima si chiama Meltdown e coinvolge tutti i processori Intel, sono escluse le altre marche.

La seconda, quella che sembra più grave, si chiama Spectre, e coinvolge sia gli Intel che i processori AMD e ARM.

Quando utilizziamo i programmi sul pc, questi necessitano dell’esecuzione di una serie di calcoli. Il microprocessore, o CPU, è l’unità hardware dedicata a questo lavoro, e di norma, registra i dati relativi ai vari programmi eseguiti in singole porzioni o spazi che vengono separati fra di loro, per non fare confusione.

Tra una porzione e l’altra viene inserita una specie di “porta” che permette di distinguere una parte dall’altra.

Nel momento in cui viene richiesto di eseguire un grande numero di calcoli , i processori di nuova generazione hanno come obiettivo quello di massimizzare la velocità.

Per dare delle risposte il più rapide possibili, queste CPU non aspettano che gli vengano chieste delle informazioni precise ma iniziano ad analizzare le richieste precedenti e si mettono ad “indovinare” i dati che gli saranno domandati.

Questo meccanismo di previsione porta però le CPU ad ignorare i limiti, le porte che erano state stabilite tra una porzione di dati e l’altra, e questo li spinge a restituire informazioni che non dovrebbero rivelare.

In altre parole, è come se il processore, pur di fare velocemente il suo lavoro, inizi a ragionare di testa sua, ignori le “pareti divisorie” tra una porzione e l’altra, e vada a pescare informazioni senza controllare “se” era il caso di farlo.

Questa dinamica può portare al furto di tutte le informazioni all’interno dei programmi che abbiano una certa importanza come le password, altri tipi di dati sensibili e addirittura dati bancari.

Per chi desidera approfondire, esiste uno studio completo su Meltdown, e un altro su Spectre.

Falla nei processori: sapevano della vulnerabilità?

Tutto questo è stato scoperto in parte da ricercatori indipendenti (il Politecnico austriaco di Graz e la società tedesca di sicurezza informatica Cerberus ) e in parte dal programma di individuazione vulnerabilità Project Zero di Google.

Il problema è che tutto questo sarebbe stato comunicato già l’anno scorso in maniera discreta alla Intel.

E il fatto che il CEO di Intel Brian Krzanich, abbia venduto le sue azioni, passando dalle 495.743 che aveva al minimo obbligatorio di 250.000, in poco tempo, fa sorgere il sospetto che negli alti piani dei giganti dell’hardware ci si preparasse ad una cosa del genere.

I portavoce della Intel, spiegano che la vendita delle azioni era programmata già da un mese, ma il bug era noto da molto più tempo.

Falla nei processori Intel, AMD e ARM. Le patch complete

Per difendersi da queste vulnerabilità la reale soluzione è drammaticamente semplice: bisogna riprogettare l’hardware dei microprocessori e distribuirli in tutto il mondo. Cosa che ovviamente richiederà un tempo decisamente lungo.

Quello che si può ragionevolmente fare è attuare dei Workaround, cioè delle soluzioni provvisorie che possono avere già degli ottimi effetti.

Il primo livello di intervento, quello possibile nell’immediato, è di agire sul sistema operativo.

Attraverso delle patch, possiamo ordinare al nostro sistema di non richiedere al nostro processore velocità a tutti i costi, evitando di esporci alla trappola.

Purtroppo questi aggiornamenti potrebbero rallentare le prestazioni del computer su percentuali che vanno dal 5% al 30% nei casi peggiori. Ma vi suggeriamo di installarle ugualmente, in quanto la vulnerabilità è veramente critica.

Di seguito presentiamo l’elenco per ogni piattaforma delle patch immediatamente applicabili.

Android

Per i dispositivi che girano su Android e sono realizzati direttamente da Google, l’aggiornamento dovrebbe essere scaricato e installato automaticamente. Per i dispositivi di altri produttori, il processo può essere un po’ più lento. Indipendentemente dal produttore del dispositivo, gli utenti dovrebbero verificare se l’aggiornamento è disponibile seguendo questi passaggi:

- Apri l’app Impostazioni del dispositivo

- In basso, tocca “Sistema“, quindi “Info sul telefono” o “Informazioni sul tablet“.

- Scorri verso il basso fino a “Versione Android” e “Livello patch sicurezza Android“.

- Assicurati che l’ultima patch sia aggiornata ad Android 2018-01-05.

Se così non fosse:

- Apri l’app “Impostazioni del dispositivo“.

- In basso, tocca “Sistema“, quindi “Aggiornamento del sistema“.

Se è disponibile un aggiornamento, scaricarlo e installarlo.

iOS

Per verificare la presenza di un aggiornamento iOS, effettuare le seguenti operazioni:

- Apri l’app Impostazioni

- Raggiungi il menu “Generale” e tocca “Aggiornamento software“

Se è disponibile un aggiornamento, scaricarlo e installarlo

Windows

Microsoft ha rilasciato un aggiornamento per la sicurezza che contribuirà a mitigare la minaccia posta da Meltdown e Spectre. L’aggiornamento, disponibile per Windows 10, è identificato come KB4056892 (build OS 16299.192).

Le macchine con Windows 10 dovrebbero scaricare e installare automaticamente l’aggiornamento. Altrimenti l’aggiornamento può anche essere scaricato dal sito di aggiornamento di Microsoft.

Intel ha anche pubblicato uno strumento in grado di verificare il firmware di una pc. Lo strumento di rilevamento Intel-SA-00086 è disponibile per i computer che eseguono Windows 10, 8.1 e 7 e può determinare se un PC richiede un aggiornamento del firmware. Nel caso basta seguire le istruzioni per procedere all’update.

Mac OS

Gli utenti Mac che hanno seguito gli aggiornamenti di sicurezza dovrebbero essere già protetti da Spectre e Meltdown; Apple ha iniziato a mitigare l’attacco con il rilascio di MacOS High Sierra 10.13.2, reso disponibile per la prima volta il 6 dicembre 2017.

Per assicurarti che un Mac sia aggiornato, apri l’App Store e fai clic sulla scheda “Aggiornamenti“.

Se è disponibile un aggiornamento, dovrebbe apparire.

Scarica e installa l’aggiornamento e tieni conto che il processo potrebbe richiedere il riavvio della macchina.

La tabella seguente riunisce le patch per tutte le altre piattaforme

| Clicca sul nome per leggere le informazioni | Data |

|---|---|

| Amazon | 4 gennaio 2018 |

| AMD | 4 gennaio 2018 |

| Android | 4 gennaio 2018 |

| ARM | 4 gennaio 2018 |

| CentOS | 4 gennaio 2018 |

| Chromium | 4 gennaio 2018 |

| Citrix | 4 gennaio 2018 |

| F5 | 4 gennaio 2018 |

| 4 gennaio 2018 | |

| Huawei | 4 gennaio 2018 |

| IBM | 4 gennaio 2018 |

| Intel | 4 gennaio 2018 |

| Lenovo | 4 gennaio 2018 |

| Linux | 4 gennaio 2018 |

| Microsoft Azure | 4 gennaio 2018 |

| Microsoft Windows | 4 gennaio 2018 |

| NVIDIA | 4 gennaio 2018 |

| OpenSuSE | 4 gennaio 2018 |

| Red Hat | 4 gennaio 2018 |

| SuSE | 4 gennaio 2018 |

| Trend Micro | 4 gennaio 2018 |

| VMware | 4 gennaio 2018 |

| Xen | 4 gennaio 2018 |

Proteggere la navigazione internet: Chrome Site Isolation

La seconda linea di intervento riguarda la navigazione su internet.

Sono prevalentemente i javascript, dei codici largamente utilizzati sui siti, quelli che consentono di sfruttare l’attacco. E’ stato riscontrato che l’utilizzo del browser Google Chrome con il meccanismo di Site Isolation è un’ottima protezione.

Questo può aumentare il consumo di memoria dal 10 al 20%, ma il gioco vale la candela.

- Aprite Google Chrome

- Nella barra degli indirizzi digitate

chrome://flags/#enable-site-per-processe premete Invio - Nell’opzione “Site Isolation” cliccate su “Abilita“

- Se non visualizzate l’opzione Site Isolation, aggiornate Chrome

- Riavviate il brower e abilitate Site Isolation

La terza soluzione, nel caso in cui si voglia comprare o scegliere di usare un computer nei prossimi mesi, è quello di orientarsi verso un Chromebook.

Secondo indicazioni precise di Google infatti, gli Intel Chrome OS con kernel 3.18 e 4.4 sono protetti con una tecnologia chiamata KPTI, che va a disinnescare il meccanismo.

Verificate che la versione di Chrome OS sia pari o superiore alla 63, distribuita a metà dicembre del 2017.

Falla nei processori di tutto il mondo. Cosa accadrà?

Quali possono essere le ripercussioni di una vulnerabilità tanto grave?

Corrado Giustozzi, esperto di sicurezza informatica di livello internazionale e membro del comitato direttivo del Clusit, spiega ad Alground che “le principali vittime saranno le grandi compagnie di Internet. Le Web Farm e il mondo Cloud.”

“Si tratta – spiega Giustozzi – di aziende che utilizzano processori ad altissime prestazioni e che sono particolarmente esposte sia perché nel loro caso l’attacco può funzionare molto bene sia perché contengono molte informazioni, ovvero i dati che gli utenti scambiano sul web e che passano inevitabilmente da loro, il che ingolosisce i pirati informatici”

C’è da aspettarsi nei prossimi anni, quindi, una serie di attacchi alle grandi compagnie come Microsoft, Google Drive, piuttosto che Azure o Amazon Cloud.

A mitigare il pericolo, la resilienza, ovvero la capacità di reazione a pericoli improvvisi, di queste piattaforme. Ed effettivamente Amazon, Google, e Microsoft Azure, hanno già applicato patch correttive.

Sono esenti dal pericolo i singoli utenti? “In linea generale – risponde Giustozzi – chi naviga con il proprio pc, e non compie operazioni pesanti, nonostante l’installazione delle patch, non dovrebbe avere particolari problemi, negli anni a venire”.

C’è solo una categoria di utenti “semplici” che potrebbe essere a rischio… e per sua stessa volontà: i videogamer. “Gli utenti finali più esposti al pericolo sono loro – spiega ad Alground, Stefano Zanero, del Politecnico di Milano – quelli che hanno bisogno di un altissima velocità della CPU e che, essendo nella parte tendenzialmente giovane della popolazione, hanno poca etica di sicurezza informatica.”

“Proprio loro – avverte Zanero – potrebbero addirittura evitare consapevolmente di installare le patch o disinstallarle per recuperare la velocità mancata, esponendosi ciecamente al rischio.”

Insomma, le previsioni sul futuro di Meltdown e Spectre, obbligano a rimanere all’erta. Non siamo alla fine del mondo, ma “purtroppo è stata scoperchiata non solo una singola vulnerabilità – conclude Zanero – ma un intero approccio allo sfruttamento dei bug hardware.”

“Mi aspetto attacchi nel corso dei prossimi tempi e le prime soluzioni definitive, quelle di riprogettazione hardware, saranno per forza rilasciate sul mercato solo nei prossimi tre o quattro anni, il ciclo di vita medio di un processore.”