Punti chiave

Quando si dice che i criminali non guardano in faccia a nessuno è vero. E gli hacker, nei prossimi anni, potrebbero prendere di mira pacemaker, strumenti per i diabetici, protesi e altri apparecchi medici. Per ora si tratta solo di dimostrazioni scientifiche ed esperimenti, ma le aziende e i pazienti devono capire che anche la sanità è suscettibile di attacchi informatici, e deve includere la sicurezza degli strumenti fra le priorità.

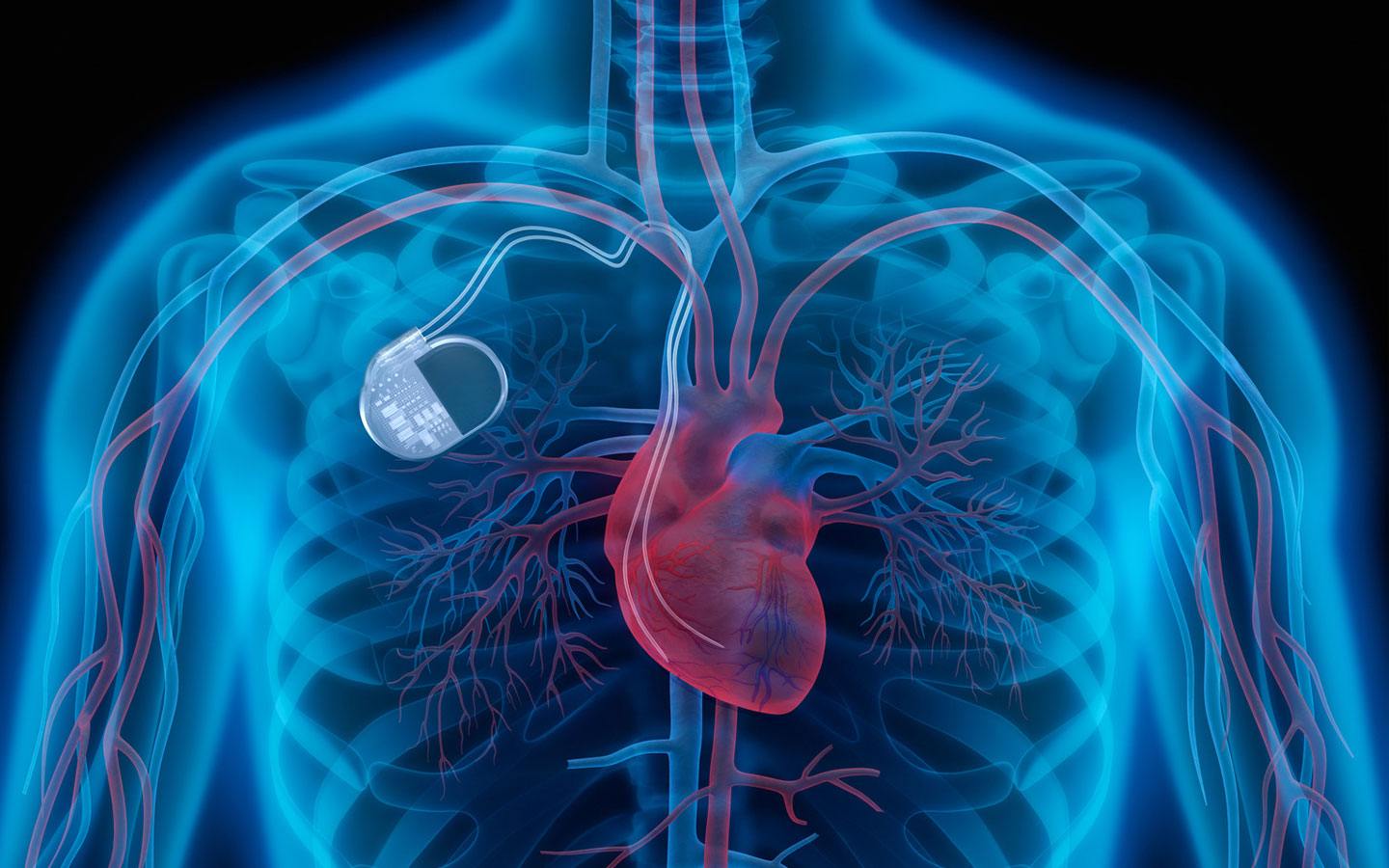

La medicina utilizza sempre più componenti tecnologici e connessi alla rete. E questo non solo per le funzionalità, ma che per il monitoraggio: un pacemaker in grado di inviare statistiche sui battiti del cuore o una pompa insulinica programmata dal personale medico, hanno dei vantaggi enormi per gestire le cure.

Ciononostante, se da un lato gli strumenti sono più potenti perchè connessi, sono anche più passibili di attacchi.

Quando gli hacker attaccano i pacemaker

E’ dal 2008 che sono emersi i primi studi in materia, ma il caso più eclatante è certamente quello del 2016. L’azienda di sicurezza MedSec, che da anni monitorava l’affidabilità dei dispositivi medici, si accorse che i prodotti della St. Jude Medical non era sicuri, in quanto mancavano sia di autenticazione (password) si di sistemi di criptazione per proteggere le proprie connessioni. L’azienda, che aveva anche un proprio tornaconto personale, avvisò la compagnia di valutazione finanziaria Muddy Waters, che diramò la notizia causando una considerevole perdita in borsa alla St. Jude.

Ma aldilà del dispetto finanziario, il dato tecnico rimane.

Un pirata informatico, con una strumentazione abbastanza elementare come un PC, un radio connessa ad internet e dei software reperibili gratuitamente sul web, può inviare un consistente numero di segnali contraddittori a pacemaker, defibrillatori e risincronizzatori del cuore impiantati direttamente nei pazienti.

Il risultato possono essere dei gravi malfunzionamenti dell’apparecchio, che possono tradursi in fibrillazioni ventricolari o in gravi aritmie.

Una seconda tecnica di attacco riguarda invece la batteria. Tramite una serie di impulsi, si indica al dispositivo di modificare la propria gestione della batteria. In alcuni test la pila è stata ridotta al 3% di carica, vicinissima allo spegnimento, per 24 ore. Per eseguire l’attacco l’hacker deve trovarsi comunque in prossimità della vittima entro un raggio di 15 metri.

Momento iconico in questo settore, la dimostrazione pubblica dell’esperto di sicurezza presso McAfee, Barnaby Jack, che inviò ad un pacemaker funzionante una scossa di 830 volt, che avrebbe ucciso una persona all’istante.

Non solo il cuore. A rischio hacking anche gli apparecchi per l’insulina

Un’altra categoria di prodotti a rischio è certamente quella destinata ai diabetici.

I pazienti che soffrono di malattie metaboliche usano spesso delle pompe insuliniche, ovvero dei piccoli oggetti da portare con sè come uno smartphone, che iniettano sottopelle delle quantità previste di insulina ad orari determinati.

Anche in questo caso un pirata informatico può utilizzare delle frequenze radio per inviare comandi errati al dispositivo: basta modificare una virgola, ovvero indicare ad una pompa insulinica di iniettare non 0,2 ml ma 2,0 ml di sostanza ad un determinato orario per uccidere un diabetico in poche ore. Oppure, si può indicare alla pompa di scaricare nel sangue della vittima tutto il contenuto di insulina in una volta sola, come ha fatto sempre Jack nella sua dimostrazione pubblica.

Anche in questo caso, l’hacker deve trovarsi in prossimità della vittima, ad un massimo di una trentina di metri.

Una aggravante, sta nel fatto che attacchi come questi sono molto difficilmente rilevabili durante una ipotetica autopsia. Non solo non rimangono tracce nel dispositivo, ma pochi medici arriverebbero a pensare ad una disfunzione dell’apparecchio, e pochissimi avrebbero le competenze forensi necessarie per verificare se vi sia stata una intromissione a distanza.

Insomma, dell’attacco non rimane alcuna traccia dopo la morte.

Se queste dimostrazioni rimangono per ora nel campo della sola teoria, le statistiche aggiungono degli elementi abbastanza preoccupanti.

I numeri del fenomeno e i primi episodi reali

La società di sicurezza Trend Micro, ha utilizzato un motore di ricerca apposito, Shodan, per cercare da remoto dispositivi medici rilevabili e vulnerabili ad attacchi di questo tipo e ne ha individuati 100mila in poche ore. Insomma, chiunque potrebbe cercare e trovare un grande quantitativo di apparecchi scoperti.

Un caso concreto, anche se fortunatamente circoscritto, avvenne nel maggio del 2017. A quei tempi il Governo della Corea del Nord, utilizzò una vulnerabilità di Windows scoperta qualche tempo prima dai servizi segreti americani dell’NSA e inavvertitamente pubblicata, per lanciare un attacco agli USA.

Gli hacker nord coreani trovarono migliaia di computer di ospedali e cliniche private con una vecchia versione del sistema operativo, e riuscirono a bucare i dispositivi Bayer Medrad, che si utilizzano nel campo della diagnostica per immagini. In quella occasione, per fortuna, il tutto si tradusse con un aggiornamento dei sistemi e con qualche radiografia rimandata di alcune ore, ma tecnicamente è la prova che un attacco a sistemi sanitari è concretamente possibile.

I dati preoccupanti e quelli che ci tranquillizzano

Il pericolo è potenzialmente molto elevato, ma per riequilibrare il discorso prendiamo considerazione alcuni elementi. Alcuni preoccupanti e altri incoraggianti.

Il primo elemento preoccupante è sicuramente il fatto che per eseguire questo tipo di attacchi non bisogna avere una preparazione tecnica elevatissima. L’utilizzo del wifi, delle onde radio e l’invio di segnali sono argomenti alla portata di qualsiasi studente medio di informatica e gestione delle reti, per cui chiunque potrebbe sviluppare in poco tempo le capacità necessarie a lanciare degli attacchi.

Il secondo punto “non molto bello” è che i costi, una volta piuttosto elevati, si sono abbassati drasticamente: alcuni apparecchi necessari per compromettere i pacemaker sono ormai acquistabili su eBay a poco prezzo. Un attacco su una pompa insulinica, è stato eseguito da un hacker con una scheda Arduino di poco meno di 20 euro.

Una parte importante del problema sta poi nel fatto che gli ospedali e il personale medico sono largamente impreparati ad uno scenario simile e molto spesso non immaginano neanche che si possa hackerare un pacemaker. Nel caso in cui dovessero essere “aggiornati” i dispositivi, proprio per proteggerli da attacchi informatici, sarebbe poi necessario per i pazienti recarsi in ospedale.

Non sono necessari interventi chirurgici invasivi, questo no, ma l’operazione deve essere comunque eseguita in day hospital da personale medico.

Un fattore che può mitigare il pericolo, è la distanza. L’aggressore deve comunque trovarsi ragionevolmente vicino o perlomeno nella stessa area della vittima, e questo esclude attacchi da remoto.

Più rassicurante, il lato puramente economico.

A parte il fatto che un hacker che dovesse uccidere persone tramite questo tipo di attacchi si ritroverebbe qualsiasi forza dell’ordine sulle sue tracce, dove sarebbe il guadagno?

In altre parole: il pirata informatico potrebbe anche chiedere denaro per non sferrare l’attacco ad un paziente-vittima, ma come potrebbe riscuotere? Posto che deve essere ragionevolmente vicino al suo target, il passaggio di denaro sarebbe fisico e tracciabile.

Insomma, non ci sono i presupposti perchè questo scenario, almeno nel breve periodo, si trasformi in una fonte di guadagno illecito.

Infine, alcuni produttori stanno mettendo in campo delle prime soluzioni, come degli “scudi di frequenza” per bloccare onde radio irregolari, anche se si tratta di tecniche piuttosto rudimentali.

Non possiamo gridare all’allarme. Come detto, anche se tecnicamente esiste la possibilità di hackerare dispositivi medici, vi sono degli elementi come la prossimità al target e l’impossibilità di riscuotere denaro che mantengono questo argomento ancora nel campo della teoria tecnico-informatica.

Ma è un segno dei tempi: a mano a mano che i dispositivi diventeranno sempre più intelligenti, i pericoli seguiranno di pari passo e la posta in gioco, in molto più di un caso, potrà essere ben più grave di un semplice pc o smartphone inutilizzabile.