Punti chiave

Il giorno prima dell’invasione dell’Ucraina da parte delle forze russe il 24 febbraio, è stato scoperto che un nuovo wiper scatenato contro un certo numero di entità ucraine. A questo malware è stato assegnato il nome “HermeticWiper” sulla base di un certificato digitale rubato da una società chiamata Hermetica Digital Ltd.

Questo wiper è notevole per la sua capacità di aggirare le funzionalità di sicurezza di Windows e ottenere l’accesso in scrittura a molte strutture di dati di basso livello sul disco. Inoltre, gli aggressori volevano frammentare i file sul disco e sovrascriverli per rendere impossibile il ripristino.

Sono emerse altre ricerche in cui sono stati utilizzati componenti aggiuntivi in questa campagna, tra cui un worm e un tipico ransomware per fortuna mal implementato e decrittografabile.

Analisi comportamentale

Innanzitutto, quello che vediamo è un eseguibile Windows a 32 bit con un’icona che ricorda un regalo. Non è uno scherzo cinico degli aggressori, ma solo un’icona standard per un progetto GUI di Visual Studio.

Deve essere eseguito come amministratore per funzionare e non prevede tecniche di bypass dell’UAC. Come scopriremo in seguito, anche il nome del campione incide (leggermente) sulla sua funzionalità; se il nome inizia con “c” (o “C”, poiché viene automaticamente convertito in minuscolo) il sistema si riavvierà anche dopo l’esecuzione.

Una volta eseguito, funziona silenziosamente in background. Per diversi minuti potremmo non notare nulla di sospetto.

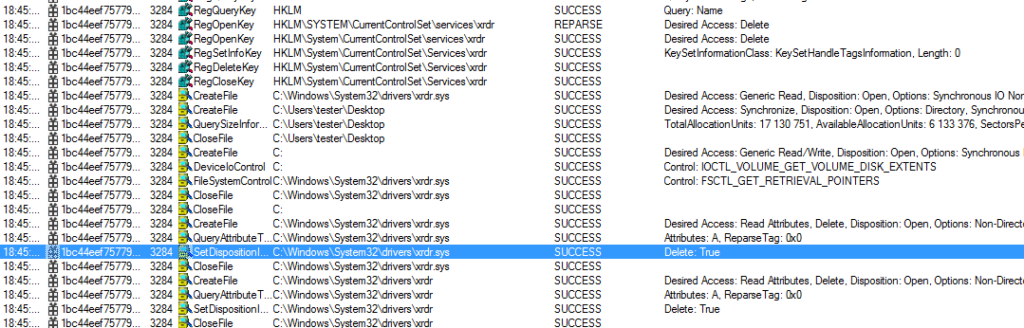

Solo se lo osserviamo utilizzando strumenti come Process Explorer, possiamo notare alcune azioni insolite. Chiamate varie a IOCTL, relativi al recupero dei dettagli sui dischi:

In che modo HermeticWiper infetta i computer?

In almeno un caso, HermeticWiper è stato distribuito ai PC Windows di un’intera organizzazione tramite criteri di gruppo di Active Directory, secondo ESET.

Le prove suggeriscono che le organizzazioni infette potrebbero essere state compromesse tramite attacchi addirittura di mesi prima. Il punto di ingresso iniziale utilizzato dagli aggressori contro le organizzazioni era lo sfruttamento di vulnerabilità senza patch sui server pubblici.

Il 15 gennaio 2022, Microsoft ha annunciato l’identificazione di una sofisticata operazione di malware destinata a più organizzazioni in Ucraina. Il malware, noto come WhisperGate, ha due fasi che corrompe il record di avvio principale di un sistema, visualizza una nota ransomware falsa e crittografa i file in base a determinate estensioni di file. Sebbene durante l’attacco venga visualizzato un messaggio di ransomware, Microsoft ha evidenziato che i dati presi di mira vengono distrutti e non sono recuperabili anche se viene pagato un riscatto.

Migliori pratiche per la difesa

Come notato in precedenza, il malware distruttivo può rappresentare una minaccia diretta per le operazioni quotidiane di un’organizzazione, con un impatto sulla disponibilità di risorse e dati critici. Le organizzazioni dovrebbero aumentare la vigilanza e valutare le proprie capacità, comprendendo pianificazione, preparazione, rilevamento e risposta, per un tale evento.

La CISA e l’FBI esortano tutte le organizzazioni ad attuare le seguenti raccomandazioni per aumentare la propria resilienza informatica contro questa minaccia.

Potenziali vettori di distribuzione

Il malware può utilizzare strumenti di comunicazione diffusi per diffondersi, inclusi worm inviati tramite e-mail e messaggi istantanei, cavalli di Troia rilasciati da siti Web e file infetti da virus scaricati da connessioni peer-to-peer. Il malware cerca di sfruttare le vulnerabilità esistenti sui sistemi per un accesso semplice e silenzioso.

Il malware ha la capacità di colpire un’ampia gamma di sistemi e può essere eseguito su più sistemi in una rete. Di conseguenza, è importante che le organizzazioni valutino il loro ambiente per i canali atipici per la distribuzione e/o la propagazione del malware nei loro sistemi. I sistemi da valutare includono:

- Applicazioni aziendali, in particolare quelle che hanno la capacità di interfacciarsi direttamente con più host ed endpoint e avere un impatto. Esempi comuni includono:

- Sistemi di gestione delle patch,

- Sistemi di gestione patrimoniale,

- Software di teleassistenza (tipicamente utilizzato dall’help desk aziendale),

- software antivirus (AV),

- Sistemi assegnati al personale amministrativo di sistema e di rete,

- Server di backup centralizzati e

- Condivisioni di file centralizzate.

Sebbene non siano applicabili solo al malware, gli attori delle minacce potrebbero compromettere risorse aggiuntive per influire sulla disponibilità di dati e applicazioni critici. Esempi comuni includono:

- Dispositivi di archiviazione centralizzati

- Rischio potenziale: accesso diretto a partizioni e data warehouse.

- Dispositivi di rete

- Rischio potenziale: capacità di inserire false route all’interno della tabella di routing, eliminare route specifiche dalla tabella di routing, rimuovere/modificare attributi di configurazione o distruggere firmware o file binari di sistema, il che potrebbe isolare o ridurre la disponibilità di risorse di rete critiche.