Il lettore di impronte digitali Apple Touch ID introdotto nel nuovo iPhone 5S costituisce certamente una svolta (migliore, nulla o peggiore lo scopriremo solo vivendo) nel campo della sicurezza. E se è destino della Mela riuscire sempre a dare uno scossone al mercato con le sue innovazioni, conviene interrogarsi subito su quello che il riconoscimento digitale può diventare perché l’entusiasmo iniziale va raffreddato con la lungimiranza.

Come funziona – Il lettore di impronte digitali che vediamo nei migliori film di fantascienza è in realtà uno strumento non così recente. E’ subito interessante notare che se la stragrande maggioranza dei lettori si basa su un’immagine della nostra impronta, quello integrato nel nuovo iPhone utilizza una tecnologia decisamente più sofisticata.

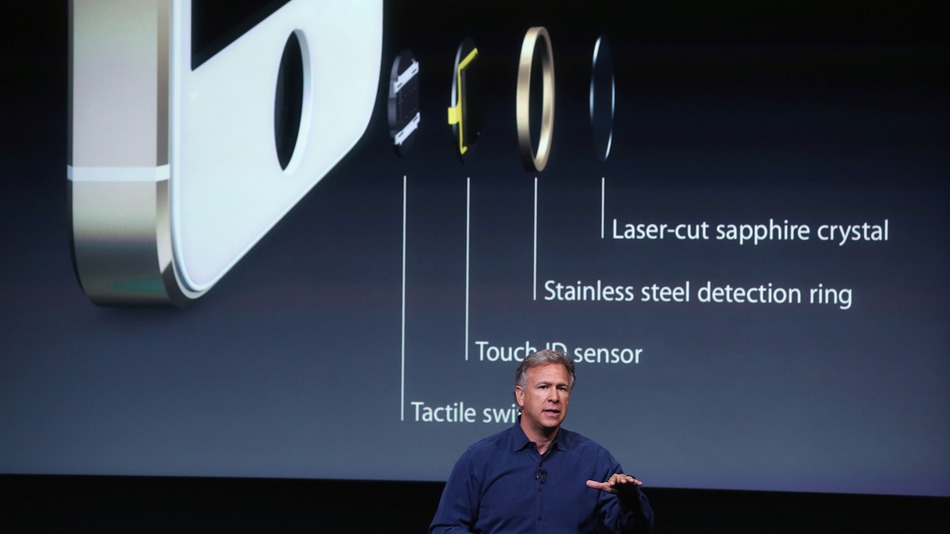

Il lettore capacitivo scelto da Apple, infatti, si basa sul presupposto che lo strato più esterno della nostra pelle non è in grado di condurre l’energia elettrica, mentre quello immediatamente più profondo sì: nel momento in cui premiamo il dito sul lettore, l‘iPhone 5S riconoscerà le sub millimetriche differenze di campo magnetico è realizzerà un’immagine immediatamente convertita in numero, che verrà conservata nella memoria del telefono (e come ha precisato Apple, in nessuna piattaforma online), opportunamente criptata.

Touch ID permetterà di verificare la nostra identità sia nel caso di download e acquisto di applicazioni dall’Apple Store, sia per la fruizione di musica dalla piattaforma iTunes e si potranno registrare fino a 5 impronte diverse.

La semplicità fa strada alla sicurezza – Può sembrare un dettaglio, e invece non lo è affatto perché da questo dipende il futuro di buona parte della sicurezza mobile: il motivo principale per cui la metà degli utenti non ha alcuna password per lo sblocco del proprio smartphone, fra cui la numero uno di Yahoo!, è la frustrante situazione cui siamo costretti: l’inserimento continuo del PIN o del segno di sblocco, che rende impaziente anche il più temperante degli utenti.

Aver posizionato il lettore di impronte proprio in corrispondenza del tasto Home, fa sì che il gesto di sblocco corrisponda esattamente al movimento che dovremmo comunque fare per riattivare l’iPhone: la semplicità apre così le porte ad un aumento significativo della sicurezza. E non possiamo che plaudere alla capacità di Apple di generare idee come questa.

Il confronto con la password – Ma passato l’entusiasmo “pubblicitario” che Apple sa infondere nelle persone, il confronto con l’intramontabile baluardo della sicurezza, la password, è inevitabile.

Le care vecchie password sono sempre state passibili di un grave inconveniente: possono essere indovinate. Con ripetuti tentativi supportati da potenti software o con raffinate tecniche di ingegneria sociale, milioni di password sono state semplicemente azzeccate. L’impronta digitale, invece, no. Ognuno di noi ne ha una, unica e assolutamente irripetibile: non può essere trovata, non possono indurci a consegnarla via mail o tramite siti camuffati.

In teoria possono rubarcela, ma sottrarre uno smartphone e superarne la password è oggettivamente possibile con svariate tecniche, a volte di una semplicità imbarazzante, mentre copiare un’impronta necessita della possibilità di avvicinarsi alla vittima e della capacità di copiarla, e bene, visto che ad un lettore capacitivo, la semplice immagine dell’impronta non è sufficiente.

Inoltre, questo processo non è assolutamente utilizzabile su larga scala, il che stona con il business del crimine online, che ha bisogno di agire su grandi numeri di potenziali vittime.

A prima vista la superiorità di Touch ID sembra insuperabile, e lo è, a meno che non si verifichino banali imprevisti, che riportano in ballo l’antica parola chiave. Nessun sistema è definitivamente impenetrabile, e qualora un hacker ottenesse l’impronta di una persona, la sicurezza della vittima sarebbe condannata a vita, a meno che non si ricorra ad un trapianto.

Ma anche una piccola bruciatura o ferita, modificherebbe a sufficienza l’immagine della nostra impronta, il che ci catapulterebbe fuori dall’uso del nostro device, e ancora una volta la password recupera terreno. Anche a livello non puramente fisico, la possibilità di poter condividere una password all’interno di un gruppo, rende quest’ultima una soluzione decisamente più pratica di un fingerprint.

La soluzione nel matrimonio – E’ sufficiente riflettere per capire che l’impressionante Touch ID non può costituire da solo la soluzione eterna ai problemi di sicurezza mobile. E’ molto più verosimile che questo possa diventare una valida integrazione ai sistemi di sicurezza già noti. L’utilizzo di una password da inserire al momento dell’accensione dello smartphone, ad esempio, ci permetterebbe di utilizzare un sistema comunque intramontabile e che non necessiti della nostra presenza o integrità fisica, evitando di essere esclusi dal nostro stesso device.

Le impronte digitali possono essere invece un buon sistema di sblocco di un cellulare già acceso e di autenticazione ai servizi online, soprattutto quelli bancari, dove il riconoscimento dell’identità è fondamentale, il che consentirebbe un limitato utilizzo anche da parte di altre persone.

Un investimento importante – In realtà ci aveva già provato la Motorola con il suo Atrix, ad introdurre questo tipo di meccanismo, ma allora gli utenti lamentarono problemi che costrinsero ad abbandonare l’idea. Apple ha invece lavorato duramente sulla tecnologia, acquisendo un’azienda specializzata nel giugno del 2012, la Authentec, per 356 milioni di dollari e gestendo una controversia qualche mese più tardi con l’australiana Microlatch.

La reinvenzione del fingerprint non può lasciare indifferenti gli utenti e gli esperti di sicurezza, ma nemmeno i pirati informatici, che sono già ampiamente al lavoro per bucare anche questo sistema, costringendo l’utente a dover utilizzare nuovamente le sue conoscenze e la sua consapevolezza dei rischi, per gestire intelligentemente anche questa novità.