Punti chiave

L’idea di LinkedIN Intro: inviare messaggi dal proprio iPhone e godere di informazioni complete e utilissime per il proprio lavoro, un sistema che vuole rivoluzionare il concetto di mail. L’idea degli esperti di sicurezza: un attentato alla privacy, una vero e proprio attacco “Man in the middle“, celato da conveniente servizio. Tra spaventi e rassicurazioni, Linkedin Intro ha avuto una grande pubblicità, forse non quella che si aspettava.

Come funziona

La funzione Intro nasce dall’unione fra la rete di contatti professionali più famosa e accreditata del web, LinkedIN, l’azienda Rapportive, specializzata nell’integrazione dei dettagli dei propri contatti registrati in rubrica con le mail in uscita e in entrata, acquisita da LinkedIN nel 2012, e il mondo di Apple e in particolare della funzione Mail disponibile su tutti gli iPhone.

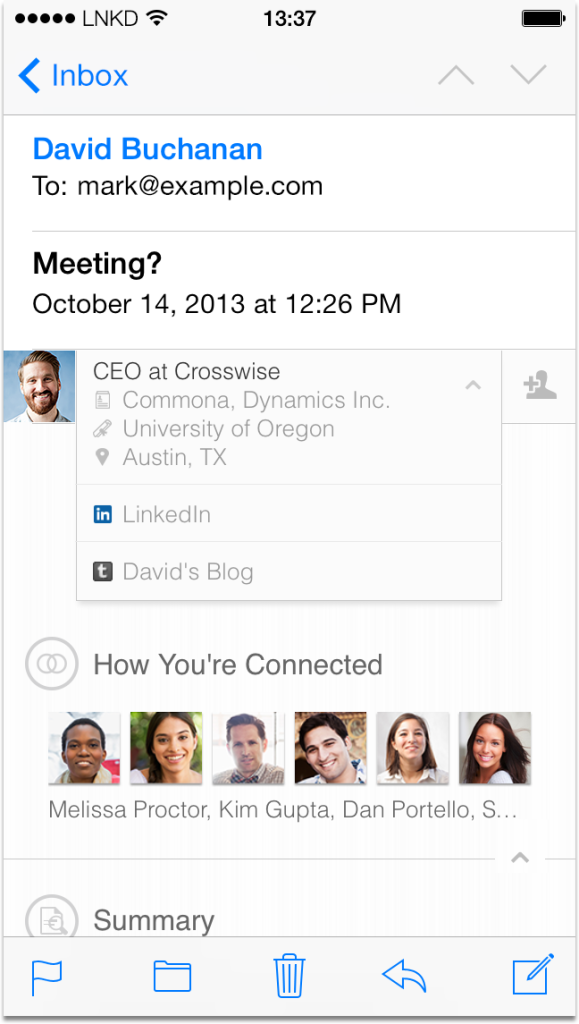

Una volta iscritti al servizio, ogni qualvolta qualcuno ci invia una messaggio mail sul nostro iPhone, Linkedin funge da intermediario nella comunicazione e recupera le informazioni professionali del mittente attingendo dal suo enorme database e, grazie alla tecnologia Rapportive, presenta questi dati aggiuntivi, ben amalgamati con il testo del messaggio, al destinatario, e viceversa.

La propria casella di posta elettronica si arricchisce così con informazioni come nome e cognome, posizione lavorativa, collegamenti, certificazioni e titoli di studio, fino a recensioni e feedback sul nostro interlocutore, il tutto senza dover mai uscire dalla nostra inbox. Linkedin Intro gira nella funzione Apple Mail e su tutti i principali client Gmail, Google Apps, Yahoo!, AOL e iCloud.

Il lato Privacy: arrivano i guai

A pochi giorni dal suo debutto, LinkedIN Intro ha però causato una rivolta da parte di tutti gli esperti di sicurezza e privacy. Ad essere criticata innanzitutto è la posizione di LinkedIN all’interno della comunicazione fra gli utenti.

Per poter funzionare, infatti, Intro deve posizionarsi in mezzo tra mittente e destinatario, intercettando il contenuto delle mail e addirittura agendo su di queste in modo significativo. Qualcosa che in gergo è chiamato come “Man in the middle”, un’antica tecnica di attacco hacker utilizzata per spiare il flusso dei dati scambiati dagli utenti.

Un vero e proprio orrore a livello di sicurezza informatica, aggravato dal fatto che ad ogni mail in uscita viene aggiunta una piccola stringa di codice nella parte finale del messaggio, in grado di monitorare l’attività di tutta la casella di posta elettronica. Questo serve a LinkedIN per poter suggerire con maggiore precisione le connessioni possibili fra gli utenti, ma si tratta di qualcosa che aggrava i dubbi, che esistono per tre ulteriori motivi.

Primo, LinkedIN è stata ben attenta a citare con discrezione l’aggiunta del codice alle mail. Secondo, si tratta di un sistema oggettivamente invasivo in quanto l’aggiunta di dati è una cosa, il controllo sulla propria attività è un’altra. C’è la stessa differenza che intercorre fra il consegnare ad un automobilista una cartina dettagliata del luogo dove deve andare, e aggiungere alla macchina un segnalatore GPS per seguirlo a distanza.

Terzo, LinkedIN è stata vittima di una causa legale collettiva, con l’accusa di accedere impunemente alla rubrica delle mail dei propri iscritti, di prelevare i dettagli di tutti i contatti e di registrarli sui propri server, senza alcuna autorizzazione.

Una situazione che mette LinkedIN in una posizione scomoda, tanto da averne ripercussioni in termini di fiducia degli investitori, e che pone ogni sua iniziativa in un’ottica di sospetto.

Botta e risposta

I responsabili alla sicurezza di LinkedIN hanno dato una risposta ufficiale alle critiche, attraverso un dettagliato post sul blog. Viene rimarcato innanzitutto che si tratta di un sistema opt-in, che prevede l’iscrizione attiva e volontaria dell’utente, aggiungendo che i server dedicati all’operazione hanno delle straordinarie misure di sicurezza, che tutti i messaggi vengono cifrati per precauzione e che non sono tra l’altro conservati in nessun modo. A completare la difesa di LinkedIN, anche la collaborazione con aziende di sicurezza di terze parti.

Ma gli esperti hanno già sollevato ulteriori perplessità: quanto sarebbero sicuri i server di LinkedIN? come quelli che sono stati attaccati nel 2012 con il furto di circa 6.5 milioni di password? E per quanto riguarda la cifratura delle mail, può essere possibile, ma per aggiungere i dati ai testi, l’essenza del servizio Intro, è assolutamente necessario decriptarle, anche per un breve periodo, il che aggiunge un ulteriore passo critico in un servizio su cui gravano già abbastanza titubanze.

Il silenzio di Apple

Il grande assente della questione sembra però essere la Apple. In effetti le teoriche vittime di questo sistema sono proprio gli utenti fedeli alla mela, e il fatto che l’azienda non si sia espressa chiaramente o non abbia preso una posizione precisa sull’argomento, ha ulteriormente destabilizzato l’utenza.

E su questo campo Apple deve muoversi con cautela, visto che dopo lo scandalo di spionaggio internazionale Datagate, si era affrettata a garantire che non poteva spiare i messaggi degli utenti neanche volendolo, affermazione puntualmente smentita durante una conferenza hacker a Kuala Lumpur, che ha dimostrato come non vi sia nessuna garanzia che le chiavi di cifratura dei testi di iMessage siano effettivamente riservate, così come i file di iCloud, leggibili ben più facilmente di quello che si pensa.

E’ facile, specie per chi combatte in favore della sicurezza e della privacy, lasciarsi andare al giustizialismo e condannare in toto servizi che non sono del tutto cristallini. E per questo riteniamo giusto ricordare come LinkedIN sia un social network dalla grande intelligenza, che ha avuto il merito di creare collegamenti lavorativi, opportunità di carriera e di favorire la conoscenza professionale. Ma almeno per il momento, non possiamo che sconsigliare l’uso della funzione Intro, perché così com’è, anche a voler esser buoni, proprio non va.