Punti chiave

Una nuova variante di ransomware è stata scoperta ed è stato chiamato RAA, ma ciò che è strano in questo caso è che i creatori hanno voluto sviluppare il malware in un modo un pò insolito usando cioè JavaScript, invece dei linguaggi di programmazione più standard, e questo lo rende più efficace in determinate situazioni.

I ricercatori di sicurezza @JAMES_MHT e @benkow_ hanno scoperto RAA, un ransomware diverso perché non si moltiplica tramite un eseguibile, ma tramite un file JS standard. Viene distribuito come sempre via email, con allegati infetti.

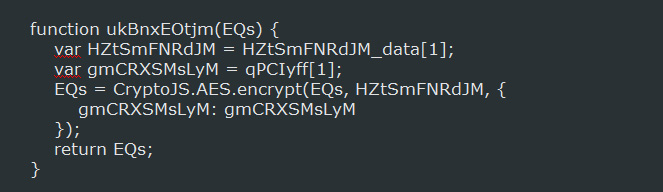

Poiché JavaScript di per sé non dispone di alcuna funzione di crittografia di default RAA utilizza la libreria CryptoJS che ha permesso di crittografare tramite chiave AES che viene poi utilizzata per bloccare il backup dei file delle vittime.

Utilizzare JavaScript come veicolo di infezione di un ransomware non è esattamente una tecnica nuova, ma non è un metodo visto ogni giorno, ha detto il ricercatore Jerome Segura.

Kevin Epstein, vice presidente del centro operativo Proofpoint ha detto in una intervista: “Come abbiamo in precedenza scritto nel nostro blog, JavaScript è in grado di fornire un vantaggio per gli attaccanti rispetto a file exe compilati – abbiamo visto ransomware scritti in C ++ fino a file .bat; il rilevamento deve essere basato sulla dinamica di infezione così come sui metodi che utilizzano file statici “.

Infetta tramite allegato email

Aprendo l’allegato di una mail prende il via una serie di passaggi che non solo bloccano i files della vittima, ma scarica anche alcuni malware addizionali sul computer di destinazione. L’allegato visibilmente non fa nulla, a vederlo sembra un file danneggiato. Tuttavia, in realtà è occupato a fare il suo sporco lavoro in background. Questo include l’eliminazione di Windows Volume Shadow Copy in modo che i file crittografati non possano essere recuperati, inoltre il ransomware è impostato per eseguirsi ogni volta che Windows viene avviato in modo che possa catturare qualsiasi nuova informazione.

JavaScript è molto utilizzato sul web e quindi è un po ‘insolito vedere un ransomware “alimentato” da un linguaggio di scripting. Detto questo, siamo testimoni di molti vettori di infezione differenti che una volta erano considerati “vecchia scuola” (come le macro di Words ad esempio).

Al momento non vi è alcun modo per decifrare i file, anche se ci sono misure da adottare in grado di contrastare l’attacco.

“Credo che questo dimostri che vi è una moltitudine di modi per caricare ransomware e gli utenti devono rimanere vigili. In questo caso particolare, porre sempre attenzione agli allegati e-mail che contengono file JavaScript è un buon modo di contrastare questi attacchi poiché non vi è davvero alcun scopo legittimo nell’invio quei file via e-mail in un contesto normale “, ha detto Segura.

Come funziona il ransomware RAA

RAA è attualmente distribuito tramite e-mail come allegato, il file sembra essere con estensione doc e ha nomi come mgJaXnwanxlS_doc_.js. Quando si apre il file JS inizierà a cifrare il computer e quindi a chiedere un riscatto di ~ $ 250 USD per ottenere la descrittazione dei i file. A peggiorare le cose interviene il furto di password eseguito da un altro malware incorporato chiamato Pony che RAA installa sul computer della vittima.

Come RAA cripta i file della vittima

Quando la vittima fa doppio click sul file RAA JS, verrà generato un documento word fasullo nella cartella %Documenti%. Questo documento word avrà un nome simile a doc_attached_CnIj4 e verrà automaticamente aperto per far sembrare il file danneggiato. Mentre la vittima pensa che il malware sia danneggiato, in background RAA inizierà la scansione tutte le unità disponibili per determinare se l’utente ha permessi sia in lettura che scrittura su di essi. Se le unità possono essere scritte, farà la scansione dell’unità e utilizzerà il codice della libreria CryptoJS per crittografare utilizzando la crittografia AES.

Quando un file è stato crittografato, verrà aggiunta l’estensione .locked al nome del file. Ciò significa che un file chiamato test.jpg una volta cifrato viene rinominato come test.jpg.locked. I tipi di file presi di mira da questa infezione sono:

.doc, .xls, .rtf, .pdf, dbf, .jpg, dwg, .cdr, .psd, .CD, .mdb, .png, .LCD, .zip, .rar, .csv

Quando RAA cripta i files salterà quelli che contengono .locked , ~ e $ o sono nelle seguenti cartelle:

Programmi, Programmi (x86), Windows, Recycle.Bin, Recycler, AppData, Temp, ProgramData, Microsoft

Quindi il ransomware elimina Windows Volume Shadow Copy Service (VSS) in modo che non possa essere utilizzato per recuperare i file dalle copie shadow del sistema. Ci sono due funzioni che si occupano di eliminare il servizio VSS, ma non è chiaro se cancella le copie shadow prima di eliminare il servizio. Ci saranno nuovi aggiornamenti su successivi esami sul codice del malware.

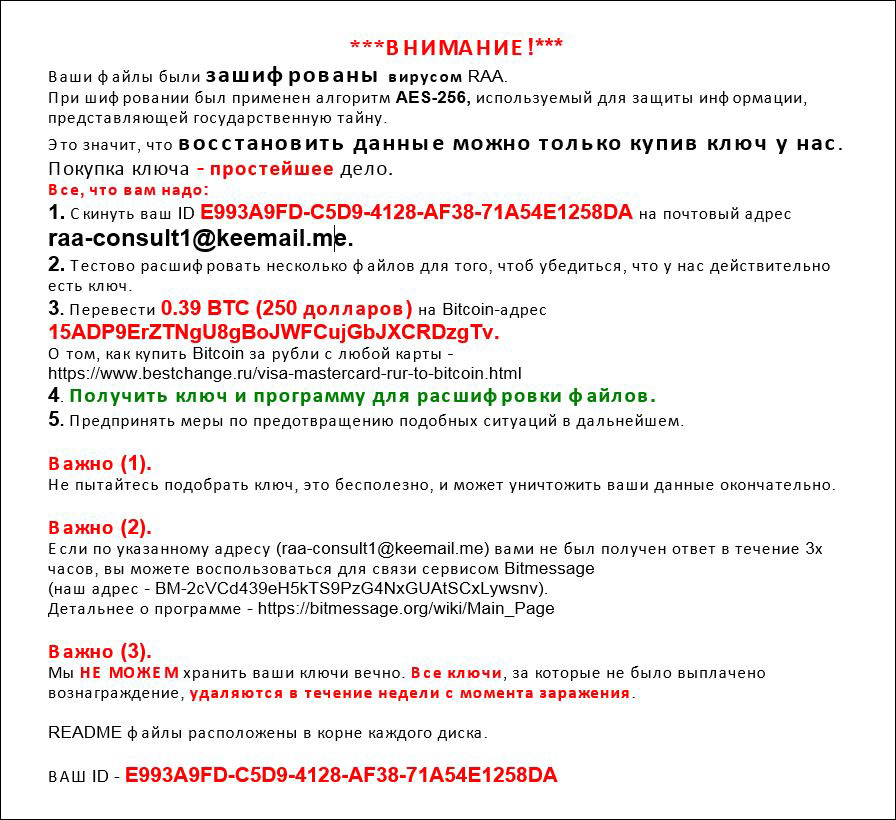

Infine, il ransomware creerà una richiesta di riscatto sul desktop denominata !!!README!!![id].rtf , dove [ID] è l’ID univoco assegnato alla vittima. Il testo di questa richiesta di riscatto è in russo e si può vedere il suo contenuto qui sotto.

Il file JS sarà quindi impostato come autorun (che si avvia ad ogni apertura del sistema) in modo che venga eseguito ogni volta che Windows viene aperto. Ciò consente anche di crittografare eventuali nuovi documenti che sono stati creati dopo l’ultimo accesso.

Questa è la traduzione in inglese del testo russo

*** ATTENTION! ***

Your files have been encrypted virus RAA.

For encryption was used algorithm AES-256 is used to protect information of state secrets.

This means that data can be restored only by purchasing a key from us.

Buying key - a simple deed.

All you need to:

1. Send your ID E993A9FD-C5D9-4128-AF38-71A54E1258DA to the postal address

[email protected].

2. Test decrypt few files in order to make sure that we do have the key.

3. Transfer 0.39 BTC ($ 250) to Bitcoin-address

15ADP9ErZTNgU8gBoJWFCujGbJXCRDzgTv.

For information on how to buy Bitcoin for rubles with any card -

//www.bestchange.ru/visa-mastercard-rur-to-bitcoin.html

4. Get the key and the program to decrypt the files.

5. Take measures to prevent similar situations in the future.

Importantly (1).

Do not attempt to pick up the key, it is useless, and can destroy your data permanently.

Importantly(2).

If the specified address ([email protected]) you have not received a reply within 3 hours, you can use the service for communication Bitmessage (our address - BM-2cVCd439eH5kTS9PzG4NxGUAtSCxLywsnv).

More details about the program - //bitmessage.org/wiki/Main_Page

Importantly (3).

We CAN NOT long keep your All keys, for which no fee has been paid, are removed within a week after infection.

README files located in the root of each drive.

A questo punto non vi è alcun modo per decriptare i file gratuitamente. Se qualche metodo di decrittazione verrò scoperto in futuro, questo articolo verrà aggiornato.

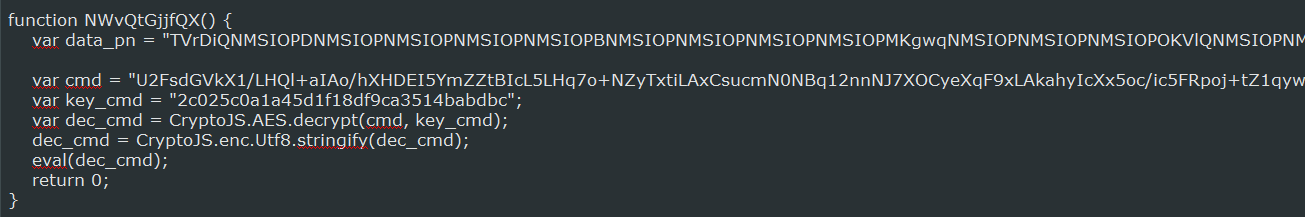

RAA JS installa anche un virus che ruba le password: Pony Trojan

Se non fosse già abbastanza grave per una vittima di avere i propri file crittografati, il ransomware RAA installa anche il virus pony che permette il furto di password dal computer della vittima. Invece di scaricare e installare Pony da Internet, gli sviluppatori di malware hanno convertito il malware Pony in una stringa codificata base64 incorporato nel file JS.

Si può vedere una porzione del file codificato nel frammento di codice offuscato qui sotto.

I ransomware hanno ogni giorno nuove forze e nuovi metodi di infezione. Io consiglio vivamente chiunque, soprattutto i più “addentro” alla sicurezza informatica di ripetere sempre di PREVENIRE tramite un (o più) backup su disco esterno NON collegato al pc. Anche in alcuni casi è stato possibile, in parte, ritornare in possesso di file criptati, è assolutamente necessario capire che tutto questo svanisce con un solo metodo: BACKUP.

Anche solo dover decrittare file, porta ad un blocco di tutte le nostre attività e della nostra azienda che non è ripagabile in nessun modo.

Fate sempre, costantemente dei backup e metteteli al sicuro.