Punti chiave

Nell’era dei social media, una domanda si affaccia spesso nella mente dei fotografi (professionisti e non) che amano condividere i propri scatti: come proteggere le foto su Instagram?

Un dubbio non del tutto infondato, dal momento che, come è già successo, chiunque può “prendere in prestito” – ovviamente senza un’autorizzazione formale da parte dell’autore – un’immagine e sfruttarla a propri fini, anche commerciali.

Come proteggere le foto su Instagram. Le condizioni contrattuali

In questa breve guida, capiremo insieme come proteggere le foto su Instagram nel modo migliore. Cominciamo innanzitutto dalla questione più importante: il copyright. A chi appartengono le foto che scattiamo tutti i giorni con i nostri dispositivi mobili e condividiamo su Instagram?

Come molti sanno, la piattaforma appartiene ormai a Facebook, che ha rivendicato la proprietà intellettuale di tutti i contenuti condivisi dal suo (quasi) miliardo e mezzo di utenti nel mondo. Eppure, se ci si prende qualche minuto di tempo e si va a spulciare tra i termini di utilizzo dell’applicazione, si legge testualmente che

“Instagram non rivendica la proprietà di qualsiasi Contenuto pubblicato dall’utente sui Servizi o tramite essi (…) L’utente ha la facoltà di decidere chi può visualizzare i Contenuti e le attività, incluse le foto, come descritto nella Normativa sulla privacy”.

In altre parole, Instagram non vuole accollarsi il merito dei vostri scatti. Ma come proteggere le foto su Instagram nel momento in cui subentrano terze parti (nello specifico, aziende che pagano per averle)? Continuando a scorrere con pazienza l’ultima versione aggiornata dei termini di utilizzo si arriva al punto in cui viene trattato questo spinoso argomento.

E la scoperta che si fa non è delle più entusiasmanti: Instagram, infatti, rinuncia a rivendicare la proprietà intellettuale dei contenuti che pubblicano i suoi utenti, ma allo stesso tempo si riserva di dare in prestito alle aziende – in cambio di un generoso contributo economico – le vostre preziose foto, pur a condizione che non vi venga apposto alcun logo commerciale. In sostanza, un’attività commerciale ha la possibilità di utilizzare le vostre immagini ma solo sulle proprie pagine social e non, ad esempio, per realizzare un cartellone pubblicitario.

Come proteggere le foto su Instagram? Il trucco del watermark

Come abbiamo visto, in seguito a spiacevoli episodi di “furto” di immagini, Instagram ha rivisto i termini di utilizzo delle foto dei propri utenti da parte di terzi, con maggiori restrizioni a tutela della privacy.

Tuttavia, per molte persone può comunque risultare spiacevole che un’azienda si appropri di una loro fotografia, anche perché quest’ultima ha spesso – per il proprio legittimo autore – un significato personale che non dev’essere strumentalizzato a fini commerciali.

Ma una soluzione per proteggere le foto su Instagram c’è: si tratta del watermark, un logo personale da applicare alle immagini digitali e rivendicare così la loro paternità.

Avete scattato una foto al vostro gatto ma non volete che venga ripresa da un’azienda che si occupa di cibo per animali? Niente paura: grazie al watermark l’immagine del micio non sarà in alcun modo screditata. O meglio: nel momento in cui la postate su Instagram viene automaticamente resa nota ed è quindi accessibile a chiunque, ma con un’importante aggiunta, ossia il fatto di essere inequivocabilmente e permanentemente “marchiata” dal legittimo proprietario.

Questo particolare è molto importante non solo perché permette di pubblicare su Instagram contenuti più sicuri, dimostrandone l’originalità, ma anche per evitare la distribuzione di diverse copie dei contenuti in questione.  Applicare un watermark è semplice: basta scaricare il download di uno dei software freeware che permettono di inserirlo e quindi posizionarlo con le dovute proporzioni – all’interno della nostra immagine.

Applicare un watermark è semplice: basta scaricare il download di uno dei software freeware che permettono di inserirlo e quindi posizionarlo con le dovute proporzioni – all’interno della nostra immagine.

Il ventaglio di modifiche che è possibile apporre al proprio watermark sono diverse: si può rimpicciolire, ruotare, cambiare font e colore. Ma attenzione: se ne riducete troppo le dimensioni diventa facile da eliminare. E addio copyright.

Come proteggere le foto su Instagram? Watermark invisibile e No right Click

La scelta di applicare alle immagini il watermark, come abbiamo visto, è una delle opzioni migliori per proteggere le foto su Instagram, ma ci sono altri modi per impedire all’applicazione (e, dunque, al colosso Facebook, che di fatto ne è il proprietario) di usare i vostri contenuti a fini pubblicitari e commerciali senza il vostro consenso. Uno dei più efficaci è il watermark invisibile.

Un trucco da illusionista? Quasi. Molte persone, infatti, si rifiutano di applicare il watermark a un’immagine adducendo come motivo la volontà di preservare la bellezza della foto originale. Un problema che si può facilmente aggirare attraverso il watermark invisibile, molto utilizzato soprattutto dai fotografi professionisti.

A fronte di un modesto pagamento, che va dai 49 a 99 dollari circa, esistono dei service, come Icemark o OpenStego che permettono di scaricare il watermark invisibile. Ma come proteggere le foto su Instagram attraverso questo strumento? Il funzionamento è molto semplice: basta cliccare sulla foto pubblicata ed ecco che si viene indirizzati al sito web del fotografo.

Se avete un sito web o un blog e non volete che le persone che lo visitano copino le vostre immagini e le pubblichino su Instagram, potete avvalervi anche dell’aiuto di un plugin JavaScript chiamato “No Right Click”; installando il plugin, impedirete di fatto di copiare le vostre foto. Il watermark tradizionale, quello invisibile e il plugin “No Right Click” sono sicuramente strumenti efficaci che permettono di proteggere le foto su Instagram.

Se tuttavia non vi bastano questi accorgimenti, potete sempre fare un check in rete per verificare che effettivamente le vostre immagini non siano utilizzate senza il vostro consenso. Attraverso il motore di ricerca TinEye o il servizio di Google Image Search avrete a disposizione un’arma in più per capire come proteggere le foto su Instagram: con una semplice ricerca sarete in grado di fare un check per controllare se una delle vostre immagini è stata “presa in prestito” a fini commerciali.

Come proteggere le foto su Instagram. Il profilo privato

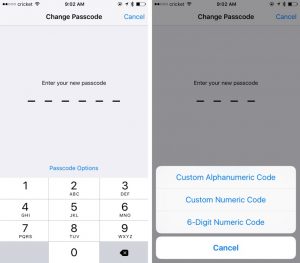

Per garantirvi una maggiore sicurezza, inoltre, non dimenticate di attivare tutte le impostazioni per la privacy che offre la stessa applicazione: su Instagram, infatti, potete scegliere chi tra i vostri followers può vedere le foto e i video che condividete, optando per la creazione di un account privato.

Per attivare le impostazioni della privacy basta cliccare sulla voce “Modifica profilo” e scegliere l’opzione “Post privati”. Chi desidera accedere alle vostre foto, non deve far altro che inoltrarvi una richiesta, che deciderete voi se approvare o meno.

Altri semplici – ma efficaci – suggerimenti su come proteggere le foto su Instagram sono evitare di fornire dettagli troppo personali nel momento in cui editate il vostro profilo, come ad esempio inserire nello username il vostro nome e cognome completo, selezionare con attenzione le immagini da condividere e non aggiungere il luogo dove sono state scattate le foto.

Come proteggere le foto su Instagram: social network a confronto

Gli appassionati di fotografia scelgono sostanzialmente due social network su cui pubblicare le proprie immagini: Instagram o Flickr. Facebook, infatti, raccoglie un magma di informazioni disparate, mentre Twitter non è certo il social migliore per dare visibilità alle foto.

Molti pensano che Flickr garantisca una maggiore privacy, per due ragioni principali. In primo luogo con questo social network si può impostare da subito chi può vedere le vostre foto: chiunque, i vostri amici, i vostri familiari o solo voi; in secondo luogo per l’accordo stipulato con il colosso Getty Images, grazie al quale gli utenti di Flikr possono scegliere, attraverso l’aggiunta di un apposito bottone sulla foto, se vendere o meno a terzi i diritti delle proprie foto.

Ciononostante, Flickr rimane un social network ancora un po’ di “nicchia”, mentre Instagram diventa sempre più popolare. Ma, come abbiamo visto, bastano pochi e semplici accorgimenti per capire come proteggere le foto su Instagram.