E dopo il cioccolato, arrivò il lecca-lecca. Mentre Android 5.0 Lollipop resta nascosto sotto il velo, in attesa della sua uscita prevista (in via ufficiosa) per il prossimo 3 novembre sui nuovi terminali Nexus 6 (Motorola) e Nexus 9 tablet (Htc), l’azienda di Mountain View si appresta a rinnovare il suo sistema operativo mobile con una lunga serie di novità.

In attesa, ovviamente, di estendere l’aggiornamento anche agli altri componenti della famiglia Nexus, vale a dire la serie 5 e la 4.

Il nuovo sistema operativo Android porta rispetto al passato una ventata di novità, dal miglioramento dell’architettura alla gestione della batteria, dal supporto dei dispositivi 64 bit a un’interfaccia ridisegnata. A detta di Google, Lollipop rappresenta “la più grande release Android fino a oggi“, con oltre 5.000 nuove API. Le novità saranno davvero molte: vediamone alcune in anteprima.

1- Debutto ufficiale

1- Debutto ufficiale

I primi terminali che ospiteranno in modo nativo Android 5.0 Lollipop saranno lo smartphone Motorola Nexus 6 e il tablet Htc Nexus 9, con debutto ufficiale previsto per il 3 novembre prossimo. Subito dopo, Lollipop sarà reso disponibile come aggiornamento per gli altri componenti della famiglia Nexus: le serie 10, 7, 5 e 4.

Sempre secondo quanto trapela dai vertici di Big G, a partire dall’ultimo weekend di ottobre il developer.android.com ospiterà l’SDK e le prime immagini del nuovo Lollipop.

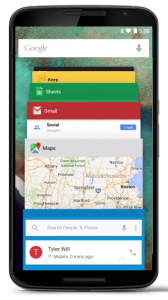

2- Interfaccia grafica

Una delle principali novità che si presenteranno agli utenti è rappresentata dalla grafica del nuovo sistema operativo. Completamente ridisegnata, l’interfaccia è stata catalogata dai vertici di Mountain View sotto la dicitura “Material design“: un mix di animazioni, effetti grafici, ombre e luci destinati a dare un effetto 3D e uno stile dinamico a smartphone e tablet.

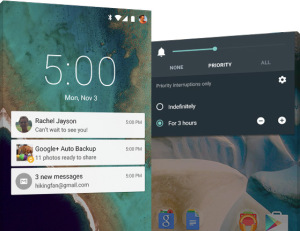

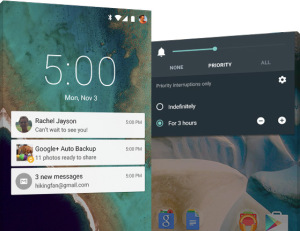

3- Notifiche migliorate

Stufi di ricevere mille notifiche sul vostro device? Con Lollipop sarà possibile gerarchizzare tutti gli avvisi, assegnando a ogni applicazione o servizio un ordine di priorità. A partire dal lock screen, ad esempio, si potrà rispondere direttamente a sms, mail, chat, mentre in altri casi sarà possibile decidere il grado di importanza di una notifica semplicemente selezionandola e impostando il grado di priorità attraverso i tasti del volume (da priorità “minima” a “massima”). Giochi e contenuti multimediali potranno infine beneficiare di una modalità “non disturbare” che eviterà di visualizzare chiamate e notifiche durante il loro utilizzo.

4- Miglioramenti di sicurezza

La crittografia, di serie: Lollipop prevede in modo nativo l’attivazione della crittografia dispositivo, allo scopo di garantire maggiore privacy e sicurezza all’utente. Fino a oggi questa caratteristica (apprezzata da milioni di persone in tutto il mondo) era attivabile a discrezione dell’utente dalle impostazioni di sistema. Con l’integrazione nativa della crittografia, Google punta a dare un giro di vite al furto di dati in ambiente mobile, garantendo agli utenti maggiore sicurezza in caso di furto o perdita del device (ad ogni accesso dovrà essere inserito il pin necessario a codificare il sistema criptato).

Di nuova introduzione anche la modalità “utente ospite“, particolarmente apprezzata da chi è solito prestare, anche per brevi periodi di tempo, il proprio device a parenti o amici. Sfruttando questa funzione è possibile creare account ospiti illimitati per ciascuno dei quali sarà possibile scegliere cosa mostrare, a quali applicazioni o servizi accedere, limitare o meno l’uso del wi-fi o della connessione dati. In ogni caso, agli ospiti sarà precluso l’accesso a documenti, account e file personali.

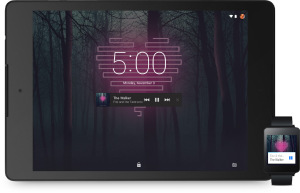

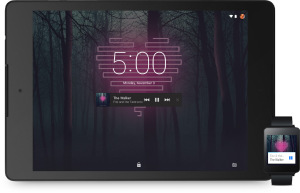

5- Android Smart Lock

5- Android Smart Lock

Se fino ad oggi la sicurezza di Android vi andava stretta, l’introduzione di Smart Lock potrebbe farvi cambiare idea.

Anziché ricorrere ai tradizionali sistemi di sblocco del dispositivo (pin, pattern, etc…), verrà data all’utente la possibilità di associare il proprio smartphone o tablet a una serie di dispositivi riconosciuti, come Android Smartwatch, il sistema bluetooth della propria automobile, un secondo smartphone o tablet, oppure registrare una particolare espressione facciale senza la quale, ovviamente, non sarà possibile sbloccare il “lucchetto” del device.

Nel momento in cui uno di questi dispositivi associati si troverà nel campo di azione, il dispositivo bloccato potrà essere riattivato con un’operazione semplice quale la pressione di un determinato tasto o di un punto dello schermo. Smart Lock beneficia del modulo di sicurezza SELinux, allo scopo di fornire maggiore protezione contro l’attacco da parte di malware e ridurre i rischi in caso di future vulnerabilità.

6- Batteria

Una delle novità più attese riguarda il capitolo durata della batteria. L’implementazione del “Project Volta” di Google (nome particolarmente evocativo quando si parla di energia) metterà a disposizione di Lollipop una modalità di risparmio energetico che si avvierà automaticamente quando il livello scenderà al di sotto di una soglia minima, allo scopo di estendere il più possibile la durata della batteria.

In questa modalità il sistema operativo provvederà in autonomia a ridurre il carico della CPU, la luminosità del display e a disattivare progressivamente le connessioni non utilizzate. A detta dei tecnici di Google, la modalità Power Saving potrebbe garantire fino a 90 minuti di carica extra a un dispositivo scarico. Un timer, infine, avviserà l’utente circa il tempo residuo stimato di durata della batteria o, durante la ricarica, del tempo necessario per riportare la batteria al 100%.

7- Kill Switch

7- Kill Switch

Quando si vende o si cede un dispositivo mobile, è sempre bene accertarsi che tutti i dati contenuti vengano distrutti. Definitivamente.

Android 5.0 Lollipop offre in questo caso una nuova funzione che consente appunto di realizzare, con pochi tap dello schermo, un hard reset e riportare quindi il dispositivo allo stato di fabbrica.

Per evitare fughe e appropriazioni di dati in caso di furto, la funzione kill switch consente inoltre di bloccare il dispositivo con una chiave dedicata (diversa da quella tradizionale a 4 cifre) rendendolo inutilizzabile da chiunque, a meno ovviamente di non eseguire un hard reset con conseguente perdita dei dati. Le operazioni previste da Kill Switch potranno essere eseguite anche da remoto attraverso l’Android Device Manager

8- Performance Boost

La velocità sarà una delle caratteristiche principale del nuovo sistema operativo mobile di Google. Per questo il motore ART celato sotto il cofano di Lollipop porta con sé una nuova tecnologia runtime, finalizzata al miglioramento delle performance generali del sistema e alla scomparsa di ogni minimo rallentamento.

In quest’ottica, il pieno supporto alla tecnologia 64 bit è volto ad abbracciare gli smartphone e i tablet di ultimissima generazione, incrementando ulteriormente le performance del sistema: prestazioni desktop all’interno di uno smartphone.

Premesse non da poco che caricano di grande attesa il debutto del nuovo sistema operativo, in attesa delle date ufficiali di presentazione e di rilascio degli aggiornamenti per i sistemi precedenti.

1- Debutto ufficiale

1- Debutto ufficiale 5- Android Smart Lock

5- Android Smart Lock 7- Kill Switch

7- Kill Switch

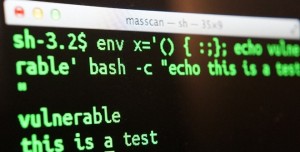

Come funziona. Shellshock può colpire tutti i sistemi che utilizzano la shell Bash (Bourne Again Shell), deputata a processare le variabili di ambiente traducendole in un linguaggio comprensibile al sistema, attraverso il cosiddetto parsing delle variabili.

Come funziona. Shellshock può colpire tutti i sistemi che utilizzano la shell Bash (Bourne Again Shell), deputata a processare le variabili di ambiente traducendole in un linguaggio comprensibile al sistema, attraverso il cosiddetto parsing delle variabili. Le soluzioni. Partiamo dalle utenze domestiche e dagli utenti comuni, vale a dire la stragrande maggioranza dei sistemi potenzialmente vulnerabili. In questo caso, a meno di non mettere mano a consolle di sistema, codici e comandi, l’unica soluzione percorribile è quella di attendere il rilascio di apposite patch che risolvano alla radice il bug della shell Bash. In attesa del loro rilascio, è sempre bene aggiornare i sistemi operativi all’ultima versione e installare tutte le patch di sicurezza rilasciate ad oggi.

Le soluzioni. Partiamo dalle utenze domestiche e dagli utenti comuni, vale a dire la stragrande maggioranza dei sistemi potenzialmente vulnerabili. In questo caso, a meno di non mettere mano a consolle di sistema, codici e comandi, l’unica soluzione percorribile è quella di attendere il rilascio di apposite patch che risolvano alla radice il bug della shell Bash. In attesa del loro rilascio, è sempre bene aggiornare i sistemi operativi all’ultima versione e installare tutte le patch di sicurezza rilasciate ad oggi.