Punti chiave

È capitato a tutti di collegarsi a Facebook e vedere il proprio diario illuminarsi come un albero di natale: notifiche, messaggi, richieste di amicizia, chat possono arrivare a invadere la nostra privacy rendendo l’esperienza social noiosa e stressante.

Ecco una breve guida su come tagliare ogni tipo di contatto con gli utenti indesiderati e limitare al minimo le interazioni con personaggi sgraditi.

Bloccare utenti, inviti e applicazioni

Dal menù Impostazioni (richiamabile dalla home page di Facebook cliccando la freccetta posizionata nell’angolo superiore destro) è possibile selezionare il sotto-menù Blocchi per gestire una ricca serie di filtri.

Dal menù Impostazioni (richiamabile dalla home page di Facebook cliccando la freccetta posizionata nell’angolo superiore destro) è possibile selezionare il sotto-menù Blocchi per gestire una ricca serie di filtri.

- Lista limitata: se gli scocciatori rientrano nella nostra lista di amici e per le ragioni più disparate non li si vuole depennare da questa categoria, niente paura: questa funzione fa esattamente al caso nostro. Una volta inserito in questa “lista con restrizioni”, il contatto potrà vedere esclusivamente le informazioni e i post pubblici senza quindi avere accesso ai materiali condivisi con gli amici. L’inserimento nella lista limitata avviene all’insaputa dell’utente, che non verrà informato in alcun modo della nostra scelta.

- Blocco utenti: da semplice scocciatore l’utente si è trasformato in un contatto molesto? Bloccandolo, non potrà più darci noie: tutto ciò che posteremo sul diario risulterà invisibile e gli verrà preclusa la possibilità di taggarci, inviarci richieste di amicizia, inoltrarci inviti per eventi o gruppi o di utilizzare il sistema di chat integrata. Per dire addio a un utente Facebook, è sufficiente inserire il nome o l’indirizzo e-mail nell’apposito campo e cliccare il tasto “blocca“. Un taglio netto ad ogni tipo di contatto. Il blocco, tuttavia, non viene esteso alle applicazioni o ai gruppi che si condividono con l’utente: attraverso questi canali sarà ancora possibile essere contattati.

- Blocco di inviti dalle applicazioni: molti utenti utilizzano Facebook per gioco, invitando ripetutamente i loro contatti a prendere parte a queste esperienze videoludiche. Qualora gli inviti risultassero eccessivi, è sempre possibile impostare un filtro per ignorare tutti gli inviti provenienti da un determinato amico: è sufficiente inserire nell’apposito campo il nome del mittente per bloccare ogni futura richiesta di partecipazione a giochi o applicazioni. In alternativa, ogni volta che si riceve un invito è sempre possibile spuntare la casella “Ignora tutti gli inviti da questo/a amico/a” per ottenere il medesimo effetto.

- Blocco di inviti agli eventi: come per la voce precedente, è possibile applicare le stesse restrizioni per gli inviti ad eventi.

- Blocco di applicazioni: e se ad essere molesta fosse un’applicazione? Per bloccare ogni tipo di contatto, condivisione o notifica di vario genere è sufficiente inserire il nome della app sgradita nell’apposito campo: da questo momento non potrà più accedere alle nostre informazioni o contattarci tramite Facebook.

Gestire le notifiche su pc e smartphone

Per un migliore controllo dell’esperienza Social, Facebook mette a disposizione un sistema completo di notifica per informarci ogniqualvolta un contatto interagisce con il nostro profilo.

Per un migliore controllo dell’esperienza Social, Facebook mette a disposizione un sistema completo di notifica per informarci ogniqualvolta un contatto interagisce con il nostro profilo.

Può capitare però di essere letteralmente sommersi dalle notifiche: attraverso il menù Impostazioni -> notifiche è possibile gestire i canali e le modalità di contatto, limitandole all’essenziale.

– Dove ricevere le notifiche.

La prima voce, “Modalità di ricezione delle notifiche”, indica i canali attraverso i quali Facebook può aggiornarci sui nostri contatti. Oltre alla piattaforma in sé, le notifiche possono raggiungerci attraverso l’indirizzo e-mail o le notifiche push su smartphone e tablet. Tramite questo pannello è possibile abilitare e disabilitare le varie voci, selezionando per ciascuna la ricezione completa di tutte le notifiche o solo di quelle più importanti.

– Elementi per cui ricevere le notifiche.

Da questo pannello è possibile scegliere la natura delle notifiche, che possono riguardare interazioni con i nostri post, le foto pubblicate e quelle in cui si viene taggati, le attività degli amici, le pagine gestite o quelle seguite, i gruppi di cui si fa parte e le richieste provenienti dalle applicazioni. Per ogni voce è possibile scegliere se essere avvisati o meno in caso di novità, su quali dispositivi e con che frequenza.

– Limitare il numero di persone che ci seguono.

Ogni volta che pubblichiamo un contenuto, possiamo scegliere il pubblico con cui condividerlo limitandolo a noi stessi, ai soli amici o all’intera community di Facebook. Dal menù Impostazioni -> Persone che ti seguono è possibile applicare di default per ogni post un’opzione predefinita, utile nel caso in cui non si voglia entrare in contatto con personaggi molesti o troppo insistenti.

Bloccare gli scocciatore alla fonte

Un vecchio adagio recitava: prevenire è meglio che curare.

Un vecchio adagio recitava: prevenire è meglio che curare.

Per limitare al minimo il rischio di essere contattati da persone sgradite o con intenzioni poco rassicuranti, il menù Impostazioni -> Privacy rappresenta un autentico tesoro.

Attraverso le varie voci è possibile scegliere chi può vedere i nostri post, controllare tutti i contenuti nei quali risultiamo taggati, limitare le persone che possono contattarci o inoltrare messaggi, scegliere con chi condividere indirizzo e-mail, numero di telefono e i contenuti del nostro diario: in quest’ultimo caso è bene ricordare che di default i profili Facebook sono indicizzati dai motori di ricerca, che terranno traccia per sempre di ogni nostro post o immagine pubblicata. A meno che, ovviamente, non si decida di disattivare l’opzione.

Attivati questi piccoli, importanti accorgimenti è bene però ricordare che stiamo pur sempre parlando di un Social Network, che per sua natura basa sulla relazione fra gli utenti il proprio funzionamento. Malgrado tutte le precauzioni non è possibile scongiurare al 100% il rischio di entrare in contatto con personaggi sgraditi, ma soltanto limitarne al minimo il pericolo. In caso di molestie e problematiche gravi con altri utenti, il consiglio è quello di inoltrare una segnalazione a Facebook attraverso la pagina dedicata o rivolgersi direttamente alle forze dell’ordine, sia quelle del territorio sia attraverso il sito della Polizia Postale.

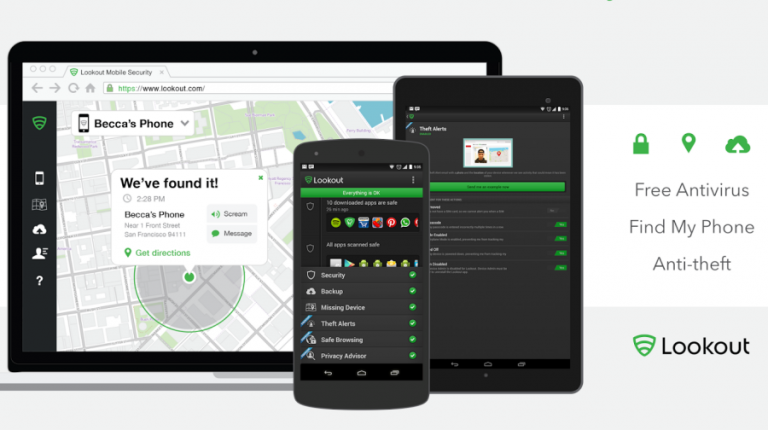

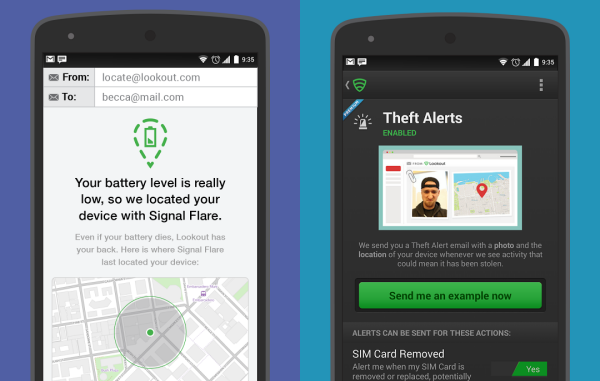

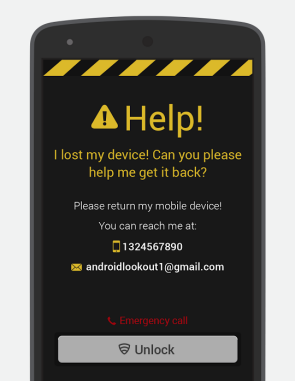

Per queste funzioni, è previsto un periodo di prova di due settimane, al termine delle quali le caratteristiche Premium si disattivano lasciando spazio a quelle gratuite, che continueranno a funzionare regolarmente senza limiti di tempo.

Per queste funzioni, è previsto un periodo di prova di due settimane, al termine delle quali le caratteristiche Premium si disattivano lasciando spazio a quelle gratuite, che continueranno a funzionare regolarmente senza limiti di tempo.

Ogni nuovo profilo di Google+ risulta inevitabilmente connesso all’account personale Google, che comprende fra l’altro i popolari servizi di Gmail, Google Drive, Youtube e via discorrendo.

Ogni nuovo profilo di Google+ risulta inevitabilmente connesso all’account personale Google, che comprende fra l’altro i popolari servizi di Gmail, Google Drive, Youtube e via discorrendo. Chi può fare un Hangout con te

Chi può fare un Hangout con te Le tue cerchie

Le tue cerchie

Verificate le applicazioni collegate

Verificate le applicazioni collegate