5 giugno 2013. Il mondo intero viene travolto dallo scandalo Datagate: il giornale The Guardian pubblica uno scoop secondo il quale l’Nsa, l’agenzia per la sicurezza nazionale Usa, avrebbe spinto l’operatore di telefonia mobile Verizon a fornire una serie di dati telefonici dei propri abbonati per finalità di controllo. È la prima tappa dell’apertura di un immenso vaso di Pandora che nei mesi successivi si arricchirà di rivelazioni, documenti e ammissioni da parte di Edward Snowden, analista Nsa e “gola profonda” di uno scandalo globale destinato a investire America, Europa e Asia.

Il controllo dell’Nsa è capillare: telefonia e internet vengono scandagliati ogni giorno registrando milioni di telefonate, sms, mail, chat di miliardi di persone in tutto il mondo. Grazie alla collaborazione o al coinvolgimento dei maggiori operatori e di multinazionali del calibro di Apple, Microsoft, Facebook, Google, Yahoo! l’occhio dell’Nsa americana si sposta sugli account personali e sui social network, esponendo una quantità imponente di dati personali come foto, video, conversazioni, messaggi alla mercé degli esperti di sicurezza americani.

Cittadini, aziende, amministrazioni e perfino capi di Stato: il controllo è capillare e globale, nel nome della Sicurezza nazionale l’Nsa – con la collaborazione di alcuni servizi di sicurezza nazionali europei – passa al setaccio ogni comunicazione, violando palesemente i più comuni diritti alla riservatezza e alla privacy.

Cittadini, aziende, amministrazioni e perfino capi di Stato: il controllo è capillare e globale, nel nome della Sicurezza nazionale l’Nsa – con la collaborazione di alcuni servizi di sicurezza nazionali europei – passa al setaccio ogni comunicazione, violando palesemente i più comuni diritti alla riservatezza e alla privacy.

La pietra dello scandalo: il programma PRISM

Dopo diversi mesi di contatti, il Guardian pubblica la prima rivelazione di Edward Snowden, 29enne dipendente dell’Nsa: l’organismo per la sicurezza nazionale americana avrebbe obbligato l’operatore di telefonia Verizon a rendere noti i metadati telefonici dei propri abbonati, vale a dire i tabulati relativi alle generalità dei chiamanti, dei riceventi, alle localizzazioni delle chiamate e alle relative durate.

Controlli a tappeto, generalizzati, che avrebbero quindi esposto senza alcuna autorizzazione la vita privata di milioni di cittadini americani agli occhi dell’intelligence. È il 5 giugno 2013: l’eco della notizia assume grande rilevanza sul territorio americano ma prima ancora che i diretti interessati possano preparare un contraddittorio il giorno seguente, il 6 giugno, Guardian e Washington Post svelano una realtà ben più preoccupante: si tratta del programma top secret “Prism“, creato dal governo USA per monitorare il traffico dati internet su scala mondiale.

I dati visualizzabili comprendono e-mail, scambi di file, chat, video, trasferimenti di foto, dati di accesso agli account personali e alle reti social, conversazioni VoIP.Il tutto ottenuto all’insaputa o con una tacita collaborazione dei colossi mondiali del web e facilitato dal fatto che la rete di telecomunicazioni globale ha proprio negli USA uno dei suoi punti nevralgici sul quale è possibile ottenere un maggiore controllo.

![Sign fuer a observation camera on a computer keyboard, [M]](https://www.alground.com/site/wp-content/uploads/2013/12/datagate11-300x168.jpg) Spiati giochi e siti porno – Nei mesi successivi, continue indiscrezioni rilasciate dalla stampa arricchiscono un panorama via via sempre più vasto dei canali “spiati” dai servizi di intelligence: non solo telecomunicazioni ma anche servizi di entertainment come Xbox Live, celebre piattaforma videoludica sviluppata da Microsoft, sarebbero stati spiati ogni giorno per monitorare le abitudini e le conversazioni vocali tra gli utenti di Second Life e World of Warcraft.

Spiati giochi e siti porno – Nei mesi successivi, continue indiscrezioni rilasciate dalla stampa arricchiscono un panorama via via sempre più vasto dei canali “spiati” dai servizi di intelligence: non solo telecomunicazioni ma anche servizi di entertainment come Xbox Live, celebre piattaforma videoludica sviluppata da Microsoft, sarebbero stati spiati ogni giorno per monitorare le abitudini e le conversazioni vocali tra gli utenti di Second Life e World of Warcraft.

Stessa sorte anche per i visitatori di numerosi siti contenenti materiale pornografico: in questo caso la raccolta di dati relativi agli utenti sarebbe servita dagli 007 americani per identificare potenziali terroristi, diffonderne sulla Rete i “vizi” e gettare fango sulla loro reputazione, in modo da bloccare le attività di reclutamento degli aspiranti kamikaze condotte su chat e social network.

Controllati cellulari e computer – Le attività dell’Nsa avrebbero coinvolto anche il monitoraggio delle reti Gps e wireless di oltre 5 miliardi di dispositivi mobili al giorno, opportunamente localizzati e controllati negli spostamenti per estendere le azioni di contrasto verso gli atti terroristici. Sul fronte informatico, le rivelazioni di Snowden avrebbero confermato una stretta collaborazione tra Nsa e sviluppatori di hardware e software, al fine di consentire agli analisti di penetrare nei personal computer di milioni di persone nel mondo sfruttando falle di sicurezza e bug presenti nei sistemi operativi, fino all’installazione di virus targati NSA diffusi su postazioni fisse e reti internet private.

Anche carte di credito e bonifici – La collaborazione avrebbe coinvolto persino le maggiori società di sicurezza informatica, che nei documenti di Snowden, avrebbero venduto all’intelligence Usa le informazioni relative a falle e bug dei sistemi più utilizzati, e i principali produttori mondiali di antivirus. Questi ultimi, interrogati da un gruppo di informatici europei, avrebbero negato ogni accusa, il che non è stato sufficiente a sopire il sospetto che in passato possano essere stati volutamente ignorati dai loro sistemi di sicurezza alcuni malware destinati alla raccolta di informazioni e al monitoraggio dei computer degli utenti.

Sulla scorta delle indiscrezioni raccolte dal quotidiano Der Spiegel, l’intelligence a stelle e strisce avrebbe inoltre esercitato un’attività capillare di controllo persino sui circuiti internazionali Visa. Azioni che avrebbero permesso di monitorare in tempo reale i passaggi di denaro sul circuito, tracciando i flussi di ricchezza di milioni di clienti nel mondo.

Sulla scorta delle indiscrezioni raccolte dal quotidiano Der Spiegel, l’intelligence a stelle e strisce avrebbe inoltre esercitato un’attività capillare di controllo persino sui circuiti internazionali Visa. Azioni che avrebbero permesso di monitorare in tempo reale i passaggi di denaro sul circuito, tracciando i flussi di ricchezza di milioni di clienti nel mondo.

Stesso discorso per la RSA, una compagnia di sicurezza madre delle chiavette che generano numeri casuali per l’esecuzione di bonifici, che avrebbe ricevuto un compenso di 10 milioni di dollari dallo Stato USA per lasciare volutamente una falla in un sistema di cifratura, al fine di esercitare ulteriori controlli nelle transazioni finanziarie mondiali. Informazioni preoccupanti che rendono l’idea di come l’Nsa abbia ormai ottenuto un controllo del traffico internet su scala mondiale.

Muscular: lo spionaggio viaggia sul filo della fibra ottica – Dopo il Guardian è la volta del Washington Post: a fine ottobre il quotidiano diffonde la notizia secondo cui l’Nsa avrebbe attinto a piene mani le informazioni di migliaia di utenti della Rete spiando i collegamenti tra i data center di Google e Yahoo!, a completa insaputa di queste. Il programma, chiamato Muscular, avrebbe consentito alla Nsa di monitorare tutte le informazioni che viaggiavano sui cavi in fibra ottica, senza alcuna supervisione né controllo, avvalendosi del supporto dell’intelligence britannica impegnata parallelamente nel programma Tempora. Sotto questo profilo, è stato stimato un controllo mensile di circa 180 milioni di record suddivisi tra metadati, messaggi, flussi audio e video.

Il programma britannico Tempora e il BND tedesco

Il programma britannico Tempora e il BND tedesco

Mentre l’eco di Prism e Muscular continua a diffondersi, il 21 giugno il Guardian rivela un nuovo scoop: l’esistenza di Tempora, un programma di sorveglianza varato dal Governo britannico per affiancare Prism nel controllo delle telecomunicazioni internazionali passanti sulle direttrici di fibra ottica. Secondo quanto riferito da Snowden, attraverso Tempora il quartier generale delle comunicazioni britannico GCHQ avrebbe allungato la portata dei propri sistemi di controllo sulle direttrici sottomarine di fibra ottica che attraversano il Mediterraneo, fulcro del passaggio di dati tra Europa, Medio Oriente, Africa e Asia.

Un monitoraggio tentacolare dell’intelligence inglese, con relativo passaggio di informazioni chiave con i colleghi statunitensi di Prism. Italia, Francia e Germania fra i Paesi intercettati – sul finire di giugno il quotidiano tedesco Der Spiegel rivela che anche la Germania rientra nel novero dei Paesi “spiati” dall’Nsa, insieme ad Italia e Francia.

Ma la situazione sarebbe particolarmente complessa nella nazione tedesca: anche i servizi segreti tedeschi del BND, una cui parte avrebbe lavorato all’insaputa del cancelliere Angela Merkel, avrebbero passato informazioni ai colleghi americani in “cambio” della fornitura di un particolare software chiamato XkeyScore, capace di raccogliere – senza alcun rilascio di mandati né autorizzazioni – un’enorme mole di dati garantendo quindi un controllo totale sulle telecomunicazioni nazionali con la trasmissione, all’intelligence americana, di circa 500 milioni di dati al mese sulla popolazione tedesca.

I grandi del web che (forse) non sanno

Le repliche non tardano ad arrivare, insieme alle prime ammissioni dei soggetti coinvolti. L’amministrazione Obama giudica le intercettazioni come un “equo compromesso tra la privacy dei cittadini e la sicurezza internazionale”, il direttore dell’Nsa Keith Alexander garantisce che l’intero progetto è posto sotto lo stretto controllo del Governo americano.

I colossi delle Rete corrono ai ripari, mostrando irritazione per le ingerenze dell’Nsa nei propri sistemi e pubblicando i dati ufficiali relativi alle richieste governative di accesso ai dati pervenute nei primi 6 mesi del 2013. Numeri che ridimensionano parzialmente il coinvolgimento di Apple (4.000 richieste di accesso agli account pervenute, 76 dei quali in Italia), Facebook (da 9 a 10.000 richieste di informazioni, il 42% delle quali evase, per un totale di 18-19.000 account), Microsoft (6-7.000 richieste riguardanti 32.000 utenti), Google (25.874 richieste l’83% delle quali evase, 901 in Italia), Yahoo! (tra le 12 e le 13.000 richieste pervenute), solo per citare alcune delle aziende che hanno pubblicato i dati per garantire la piena trasparenza ai propri clienti ribadendo la loro preoccupazione e completa estraneità a eventuali accessi indiscriminati dell’intelligence ai propri server e sistemi.

Da quel momento, i principali protagonisti del web hanno preso un appuntamento fisso con la propria utenza, garantendo il continuo rilascio dei “Dossier di trasparenza”.

Il caso politico: USA vs Europa

Il caso politico: USA vs Europa

Sono centinaia di miliardi le conversazioni intercettate nel corso di anni dall’intelligence americana nei Paesi europei, Italia compresa, tra cui spiccano quelle dei capi di stato riunitisi nel 2009 al G20 di Londra, come riportato dal Guardian. Dati sempre più allarmanti a fronte dei quali Francia e Germania, quest’ultima interessata in prima persona dalle telefonate “spiate” a danno della Cancelliera Merkel, hanno subito chiesto lumi al Governo americano sulla vicenda.

Dopo le immediate rassicurazioni di Obama sul fatto che la privacy dei cittadini e dei capi di Stato non era stata in alcun modo violata, a fronte delle crescenti rivelazioni di Snowden, il Governo USA ha ammesso un eccessivo zelo del proprio servizio di intelligence nello scandagliare le telecomunicazioni degli alleati europei. Lo stesso segretario di Stato americano John Kerry a fine ottobre ha ammesso che ” in certi casi gli Stati Uniti nella loro attività di intelligence sono andati troppo lontano, cosa che non dovrà più accadere in futuro”.

Dichiarazioni che hanno raggelato i rapporti con il vecchio continente, in particolar modo con la Germania: in occasione della visita europea di novembre, Kerry ha voluto ribadire il concetto che in futuro dovranno essere riviste le regole per le intercettazioni, e che i rapporti economici tra Europa e USA non devono uscire indeboliti dallo scandalo Datagate.

La posizione dell’Italia – Oltre a Germania e Francia, anche il presidente del Consiglio italiano Enrico Letta ha chiesto un incontro di chiarimento con John Kerry per chiarire il coinvolgimento del nostro Paese nell’affaire Datagate. Secondo il sito Cryptome, nell’ambito del caso Datagate, gli americani avrebbero spiato per fini antiterroristici 124,8 miliardi di telefonate in tutto il mondo, di cui 46 milioni in Italia fra le quali spiccherebbero anche quelle istituzionali effettuate dalle sedi diplomatiche presenti all’estero.

Nonostante la smentita degli 007 italiani su un qualsiasi coinvolgimento della nostra intelligence, dall’incontro tra Letta e Kerry del 24 ottobre 2013 non è emersa alcuna presa di posizione ufficiale da parte del Governo americano sulle attività di controllo delle nostre telecomunicazioni, ma una semplice volontà di Kerry nel voler fare chiarezza sui metodi e in una revisione della tematica.

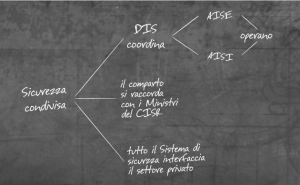

Parallelamente, il sottosegretario con delega all’intelligence Minniti, nel corso di un’audizione al Comitato parlamentare per la sicurezza della Repubblica ha dichiarato che “sono stati attivati canali diretti con gli Usa, con lo svolgimento di importanti incontri bilaterali, ai massimi livelli tecnici. Con ragionevole certezza, è stata garantita la privacy delle comunicazioni tra cittadini italiani all’interno del territorio nazionale, oltre che delle comunicazioni originate dalle sedi diplomatiche all’estero”. Smentita dunque ogni indiscrezione in merito alla presenza di “cimici” nelle ambasciate italiane nel mondo e alla stretta attività di monitoraggio della nostra diplomazia da parte del Governo Usa, come dichiarato in prima battuta dagli stessi servizi segreti italiani.

L’eredità del Datagate

L’eredità del Datagate

Il Datagate ha lasciato una imponente eredità nei comportamenti e nell’evoluzione stessa della tecnologia mondiale. Una risposta a livello europeo è forse quella più imponente: secondo quanto dichiarato da Snowden, infatti, l’Nsa americana avrebbe approfittato dell’accordo per spiare su vasta scala un’enorme mole di pagamenti, ben oltre quelli “sospetti” previsti dagli accordi internazionali.

Un fatto grave se si considera che il sistema, oltre ai pagamenti dei privati, consente di analizzare tutte le transazioni interbancarie fra gli istituti configurandosi come un’attività di spionaggio vera e propria e altamente lesiva del diritto internazionale.

L’interruzione dei rapporti – L’Europarlamento in data 23 ottobre 2013 ha votato a maggioranza la sospensione dell’accordo SWIFT tra Unione e Stati Uniti, in base al quale l’Europa forniva dal 2010 al Governo Usa le informazioni di pagamento dei cittadini comunitari, per esigenze di sicurezza e nell’ambito degli accordi per la lotta al terrorismo. La sospensione è giunta proprio a seguito dello scandalo Datagate, motivata dalla necessità dei Paesi membri dell’Unione di tutelare la privacy dei propri cittadini.

Parallelamente, Neelie Kroes, vicepresidente della Commissione Europea, annuncia una “nuvola” digitale dove conservare i dati di tutto il continente, protetti dallo spionaggio d’oltreoceano e a favore delle piccole e medie imprese.

La cifratura come risposta del web – Lontano dai riflettori della ribalta politica, le big della Rete e i relativi utenti sono stati i primi a reagire alle rivelazioni di Snowden ponendosi un semplice quesito: come allontanare occhi indiscreti dalle proprie comunicazioni online.

Un primo baluardo è rappresentato dalla crittografia delle comunicazioni: dopo aver appreso delle indiscrezioni legate alle intrusioni nei collegamenti fra i data center, Google per prima ha ammesso la propria preoccupazione in merito a queste forme di spionaggio e la volontà di allargare la crittografia a un sempre maggior numero di servizi.

Un primo baluardo è rappresentato dalla crittografia delle comunicazioni: dopo aver appreso delle indiscrezioni legate alle intrusioni nei collegamenti fra i data center, Google per prima ha ammesso la propria preoccupazione in merito a queste forme di spionaggio e la volontà di allargare la crittografia a un sempre maggior numero di servizi.

Volontà che per Yahoo si è trasformata in impegno immediato: criptare entro marzo 2014 tutti i dati in transito dai propri data center e fornire a tutti i clienti connessioni protette https e servizi di cifratura per le mail. A ruota anche Microsoft ha annunciato per il primo trimestre 2014 l’introduzione della cifratura automatica di tutti i messaggi di posta elettronica scambiati fra gli utenti di Office 365, oltre al rafforzamento dei propri meccanismi di crittografia dati.

Iniziative autonome per tutelare la privacy degli utenti sono nate in tutto il mondo, sospinte dai preoccupanti eventi delle cronache internazionali. Una fra le più importanti è rappresentata da Dark Mail Alliance, una nuova piattaforma di comunicazione sviluppata dalle ceneri di Silent Circus e Lavabit. Entrambe le società nell’agosto 2013 avevano ricevuto pressanti richieste da parte dell’Nsa, relative ai dati dei propri utenti che utilizzavano servizi e-mail crittografati. Piuttosto che violare la privacy dei loro clienti, optarono per chiudere i battenti senza rivelare nemmeno un dato.

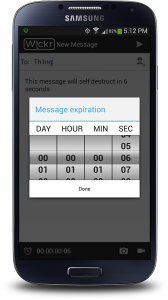

La nuova piattaforma web-based garantirà all’utente l’invio di un messaggio di testo contenente il link a un percorso cloud e una chiave dei de-crittazione. Entrato nel cloud l’utente potrà visualizzare la mail criptata e decifrarne il contenuto con l’apposita chiave contenuta nel messaggio di testo. Con questo sistema eventuali “spioni” dovrebbero avere accesso sia al messaggio di testo sia alle credenziali per l’accesso al cloud, riducendo di molto per l’utente il rischio di essere monitorato. Un fronte comune per la tutela della privacy che ha iniziato a coinvolgere anche i cittadini, sempre più interessati ai sistemi di cifratura disponibili sul mercato per sistemi desktop e mobile.

Incorruttibile TOR – Allo stato attuale l’ultimo baluardo per la tutela della privacy personale sembra essere rappresentato dalla rete TOR e dal suo crescente successo tra gli utenti del web. Strutturalmente questa rete risulta essere – per il momento – ancora a prova di “spioni”.

Incorruttibile TOR – Allo stato attuale l’ultimo baluardo per la tutela della privacy personale sembra essere rappresentato dalla rete TOR e dal suo crescente successo tra gli utenti del web. Strutturalmente questa rete risulta essere – per il momento – ancora a prova di “spioni”.

Una volta effettuata la connessione con la rete Tor, integrata in un popolare bundle che sfrutta il browser Firefox opportunamente modificato, l’utente risulta del tutto anonimo ai sistemi di analisi del traffico: ogni tipo di comunicazione, anziché transitare direttamente dal client al server, passa attraverso una serie di server Tor fino a formare un circuito virtuale crittografato a strati. In tal modo, risulta impossibile per un analista risalire all’origine della connessione e alla sua destinazione finale.

Nonostante la complessità intrinseca di Tor, l’Nsa statunitense avrebbe comunque tentato negli ultimi mesi di scardinarne la rete attraverso attacchi massicci volti a “de-anonimizzarne” l’identità degli utenti. Lo stesso Snowden ha parlato di tentativi falliti da parte dell’intelligence a stelle e strisce, riuscita soltanto a identificare un ristrettissimo numero di informazioni a fronte di una falla specifica contenuta nel pacchetto di installazione del “Tor browser bundle”, disponibile gratuitamente per il download su numerosi siti. Nemmeno gli 007 USA sarebbero quindi riusciti a decodificare l’intera rete cifrata che resterebbe quindi lontana dalle mire spionistiche delle agenzie.

Al momento, quindi, l’utilizzo della rete Tor sembrerebbe rappresentare ancora una soluzione ottimale per mantenere la sicurezza dei propri dati sulla Rete, ultimo baluardo di quella libertà che in linea teorica Internet avrebbe dovuto rappresentare per tutto il mondo. Una libertà che con il caso Datagate sembra essersi trasformata in una forma di controllo capillare e mondiale, degna del peggiore Grande Fratello di George Orwell.

Il tutto, quindi, parte da un impegno condiviso nel realizzare campagne informative e di sensibilizzazione sul tema (art. 4 del Codice), con l’obiettivo di adoperarsi presso le sedi preposte per far capire ai più giovani quali situazioni devono essere considerate allarmanti e quali rischi si possono correre nel prendere troppo alla leggera un social network o anche un semplice messaggio sms ricevuto da uno sconosciuto.

Il tutto, quindi, parte da un impegno condiviso nel realizzare campagne informative e di sensibilizzazione sul tema (art. 4 del Codice), con l’obiettivo di adoperarsi presso le sedi preposte per far capire ai più giovani quali situazioni devono essere considerate allarmanti e quali rischi si possono correre nel prendere troppo alla leggera un social network o anche un semplice messaggio sms ricevuto da uno sconosciuto.

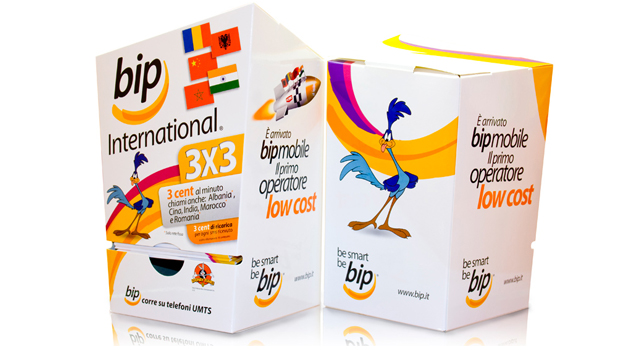

Questo strumento è capace di trasformare il traffico da fisso a mobile, particolarmente costoso, a mobile/mobile, decisamente più economico, per poter poi rivendere le schede ai veri utenti finali. I clienti pagavano la tariffa a prezzo pieno, ma grazie alla GSM Box i costi venivano notevolmente abbassati, creando un margine di profitto illecito, quella che si chiama volgarmente “Cresta”, a totale insaputa della Wind, per un bottino totale, stimato al tempo, in 16 milioni di euro. Bona viene citato nel servizio di Report e sebbene non sia stato mai formalmente accusato né ci sia stato alcun procedimento giudiziario nei suoi confronti, il Manager lascia il comando dell’azienda.

Questo strumento è capace di trasformare il traffico da fisso a mobile, particolarmente costoso, a mobile/mobile, decisamente più economico, per poter poi rivendere le schede ai veri utenti finali. I clienti pagavano la tariffa a prezzo pieno, ma grazie alla GSM Box i costi venivano notevolmente abbassati, creando un margine di profitto illecito, quella che si chiama volgarmente “Cresta”, a totale insaputa della Wind, per un bottino totale, stimato al tempo, in 16 milioni di euro. Bona viene citato nel servizio di Report e sebbene non sia stato mai formalmente accusato né ci sia stato alcun procedimento giudiziario nei suoi confronti, il Manager lascia il comando dell’azienda. Tariffe estremamente competitive, che dovrebbero aprire un varco in un mercato affollatissimo, alle quali si aggiunge il secondo elemento strategico: una serie di tariffe internazionali per chiamare Albania, Marocco e Romania, ma anche telefoni fissi e mobili di Cina e India allo stesso prezzo delle telefonate nazionali. Infine, la Bip Mobile lancia il telefono DS 100, un dispositivo UMTS e Dual Sim all’irrisorio costo di 49 euro, che ricalca la tendenza di successo a dare in uso gratuito o riscattabile, un prodotto mobile che si ripaga con la tariffa o con rate infinitesimali.

Tariffe estremamente competitive, che dovrebbero aprire un varco in un mercato affollatissimo, alle quali si aggiunge il secondo elemento strategico: una serie di tariffe internazionali per chiamare Albania, Marocco e Romania, ma anche telefoni fissi e mobili di Cina e India allo stesso prezzo delle telefonate nazionali. Infine, la Bip Mobile lancia il telefono DS 100, un dispositivo UMTS e Dual Sim all’irrisorio costo di 49 euro, che ricalca la tendenza di successo a dare in uso gratuito o riscattabile, un prodotto mobile che si ripaga con la tariffa o con rate infinitesimali. Ma i servizi non verranno mai ripristinati, e qui incomincia un rimpallo di spiegazioni e di accuse difficile da decifrare, ma dalla cui somma si può capire quello che potrebbe essere successo.

Ma i servizi non verranno mai ripristinati, e qui incomincia un rimpallo di spiegazioni e di accuse difficile da decifrare, ma dalla cui somma si può capire quello che potrebbe essere successo. Il recupero di numero e credito

Il recupero di numero e credito

In un clima di indifferenza, immobilità e scarsa attenzione al problema Snapchat ha pubblicato un aggiornamento della piattaforma relegando l’accaduto a un fatto di scarsa importanza. Nello specifico, la nuova versione ha corretto un bug attraverso il quale un malintenzionato avrebbe potuto sfruttare la funzione “Trova Amici” integrata nella App per carpire i dati personali degli utenti, inclusi i numeri di cellulari.

In un clima di indifferenza, immobilità e scarsa attenzione al problema Snapchat ha pubblicato un aggiornamento della piattaforma relegando l’accaduto a un fatto di scarsa importanza. Nello specifico, la nuova versione ha corretto un bug attraverso il quale un malintenzionato avrebbe potuto sfruttare la funzione “Trova Amici” integrata nella App per carpire i dati personali degli utenti, inclusi i numeri di cellulari.

Edward Snowden, da solo, ha rivelato quasi tutte le attività dell’NSA. Questo significa che se la rapisco posso sapere tutto dell’intelligence italiana?

Edward Snowden, da solo, ha rivelato quasi tutte le attività dell’NSA. Questo significa che se la rapisco posso sapere tutto dell’intelligence italiana?

Cittadini, aziende, amministrazioni e perfino capi di Stato: il controllo è capillare e globale, nel nome della Sicurezza nazionale l’Nsa – con la collaborazione di alcuni servizi di sicurezza nazionali europei – passa al setaccio ogni comunicazione, violando palesemente i più comuni diritti alla riservatezza e alla privacy.

Cittadini, aziende, amministrazioni e perfino capi di Stato: il controllo è capillare e globale, nel nome della Sicurezza nazionale l’Nsa – con la collaborazione di alcuni servizi di sicurezza nazionali europei – passa al setaccio ogni comunicazione, violando palesemente i più comuni diritti alla riservatezza e alla privacy.![Sign fuer a observation camera on a computer keyboard, [M]](https://www.alground.com/site/wp-content/uploads/2013/12/datagate11-300x168.jpg) Spiati giochi e siti porno – Nei mesi successivi, continue indiscrezioni rilasciate dalla stampa arricchiscono un panorama via via sempre più vasto dei canali “spiati” dai servizi di intelligence: non solo telecomunicazioni ma anche servizi di entertainment come Xbox Live, celebre piattaforma videoludica sviluppata da Microsoft, sarebbero stati spiati ogni giorno per monitorare le abitudini e le conversazioni vocali tra gli utenti di Second Life e World of Warcraft.

Spiati giochi e siti porno – Nei mesi successivi, continue indiscrezioni rilasciate dalla stampa arricchiscono un panorama via via sempre più vasto dei canali “spiati” dai servizi di intelligence: non solo telecomunicazioni ma anche servizi di entertainment come Xbox Live, celebre piattaforma videoludica sviluppata da Microsoft, sarebbero stati spiati ogni giorno per monitorare le abitudini e le conversazioni vocali tra gli utenti di Second Life e World of Warcraft. Sulla scorta delle indiscrezioni raccolte dal quotidiano Der Spiegel, l’intelligence a stelle e strisce avrebbe inoltre esercitato un’attività capillare di controllo persino sui circuiti internazionali Visa. Azioni che avrebbero permesso di monitorare in tempo reale i passaggi di denaro sul circuito, tracciando i flussi di ricchezza di milioni di clienti nel mondo.

Sulla scorta delle indiscrezioni raccolte dal quotidiano Der Spiegel, l’intelligence a stelle e strisce avrebbe inoltre esercitato un’attività capillare di controllo persino sui circuiti internazionali Visa. Azioni che avrebbero permesso di monitorare in tempo reale i passaggi di denaro sul circuito, tracciando i flussi di ricchezza di milioni di clienti nel mondo. Il programma britannico Tempora e il BND tedesco

Il programma britannico Tempora e il BND tedesco Il caso politico: USA vs Europa

Il caso politico: USA vs Europa L’eredità del Datagate

L’eredità del Datagate Un primo baluardo è rappresentato dalla crittografia delle comunicazioni: dopo aver appreso delle indiscrezioni legate alle intrusioni nei collegamenti fra i data center, Google per prima ha ammesso la propria preoccupazione in merito a queste forme di spionaggio e la volontà di allargare la crittografia a un sempre maggior numero di servizi.

Un primo baluardo è rappresentato dalla crittografia delle comunicazioni: dopo aver appreso delle indiscrezioni legate alle intrusioni nei collegamenti fra i data center, Google per prima ha ammesso la propria preoccupazione in merito a queste forme di spionaggio e la volontà di allargare la crittografia a un sempre maggior numero di servizi. Incorruttibile TOR – Allo stato attuale l’ultimo baluardo per la tutela della privacy personale sembra essere rappresentato dalla rete TOR e dal suo crescente successo tra gli utenti del web. Strutturalmente questa rete risulta essere – per il momento – ancora a prova di “spioni”.

Incorruttibile TOR – Allo stato attuale l’ultimo baluardo per la tutela della privacy personale sembra essere rappresentato dalla rete TOR e dal suo crescente successo tra gli utenti del web. Strutturalmente questa rete risulta essere – per il momento – ancora a prova di “spioni”.

Ma anche se si dovesse arrivare a questo tipo di tecnologia, per funzionare dovrebbe appoggiarsi ad un database abbastanza completo da fornire indicazioni sufficienti per quasi tutti gli abitanti della terra.

Ma anche se si dovesse arrivare a questo tipo di tecnologia, per funzionare dovrebbe appoggiarsi ad un database abbastanza completo da fornire indicazioni sufficienti per quasi tutti gli abitanti della terra. Tante paure… nessuna reazione.

Tante paure… nessuna reazione.

Il risparmio energetico

Il risparmio energetico

La configurazione degli Utenti e gruppi è simile a quelle delle ultime versioni di OS X. Nella console di User&Groups troviamo le icone di login, ed il Parental Control. Mavericks permette infine agli utenti di configurare l’App Store per poter attivare l’aggiornamento automatico di Mavericks, scaricare e installare in background le applicazioni oltre che a sincronizzare le impostazioni direttamente dalle preferenze dell’App Store.

La configurazione degli Utenti e gruppi è simile a quelle delle ultime versioni di OS X. Nella console di User&Groups troviamo le icone di login, ed il Parental Control. Mavericks permette infine agli utenti di configurare l’App Store per poter attivare l’aggiornamento automatico di Mavericks, scaricare e installare in background le applicazioni oltre che a sincronizzare le impostazioni direttamente dalle preferenze dell’App Store.