Questa app, disponibile sia per iPhone che per iPad, permette agli utenti di nascondere contatti selezionati, foto e altre informazioni, in un numero illimitato di aree protette da password e codici, per renderli inaccessibili a utenti casuali.

App Protector Pro

Tramite App Protector Pro, possiamo bloccare l’accesso alla nostra rubrica, ai messaggi che abbiamo ricevuto, alle foto. Ma anche all’applicazione che utilizziamo per controllare la posta, a Facebook o a Google Plus. In pratica possiamo mettere in sicurezza tutto il contenuto del nostro smartphone Android.

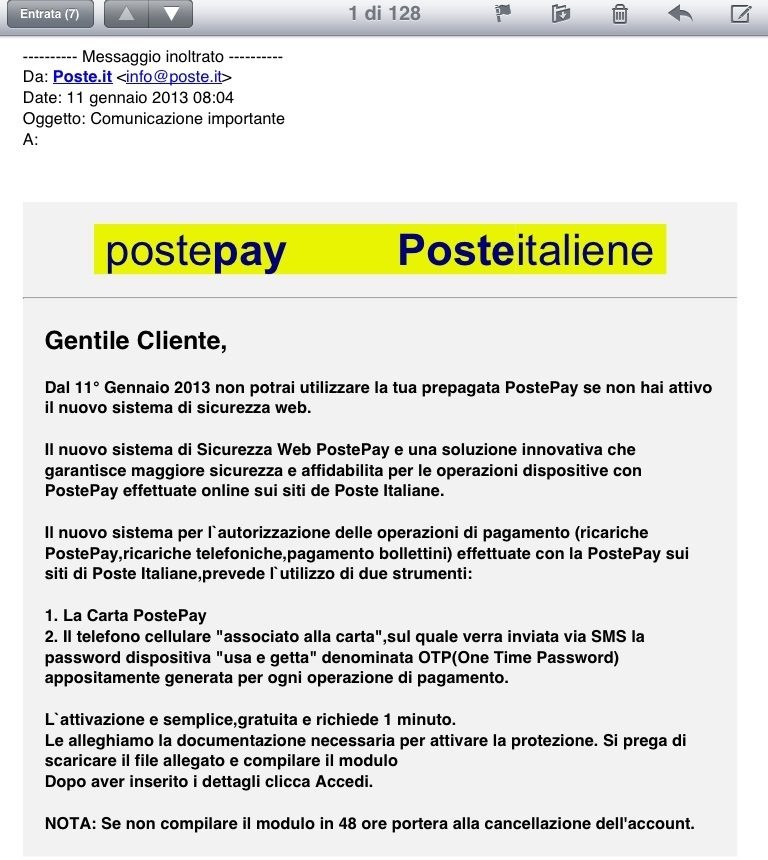

Attacco phishing a clienti PostePay

La rete mondiale di laboratori Sophos Labs mette in guardia gli utenti italiani da un nuovo pericoloso attacco phishing che mette a rischio le credenziali di accesso ai servizi POSTEPAY.

Sophos ha infatti rilevato un nuovo attacco che si presenta sotto forma di una mail che viene ricevuta dagli utenti e che sembra provenire proprio dal servizio clienti POSTEPAY. Tale email può trarre facilmente in inganno grazie al layout che riproduce fedelmente quello del sito ufficiale, e bypassare i filtri anti-spam grazie anche ad un trucchetto utilizzato dagli hacker e chiamato hash buster. Si tratta di un programma che genera una stringa di testo che viene inserita nel messaggio di spam in modo che tale email appaia diversa ogni volta che viene inviata e riesca dunque ad ingannare i sistemi anti spam. Nel caso specifico, la stringa di testo utilizzata è quella tratta dal famoso monologo Shakespeariano “Essere o non essere”.

Questo accorgimento però non è sufficiente per ingannare gli strumenti di sicurezza più sofisticati, come quelli proposti da Sophos che sono in grado di bloccare il file HTML allegato alla mail, rilevato come minaccia di tipo Troj/Ifrin-A.

I PC protetti da soluzioni Sophos aggiornate non corrono rischi ma è comunque importante raccomandare la massima prudenza nell’aprire gli allegati delle email, anche quando questi sembrano provenire da mittenti riconosibili e “affidabili”. Inoltre, non bisogna mai dimenticare di installare sul proprio PC software di protezione sempre aggiornati.

Per altri suggerimenti e per scoprire come proteggere al meglio il proprio PC, Sophos rende disponibile la guida ai “SÌ e i NO della sicurezza informatica”, scaricabile gratuitamente al seguente link: http://www.sophos.com/it-it/security-news-trends/it-security-dos-and-donts/online-handbook.aspx

Sophos presenta il nuovo decalogo della sicurezza

Sophos presenta “I SÌ e i NO della sicurezza informatica”, la nuova utile guida alla sicurezza che riassume in dieci punti i comportamenti da tenere e gli errori da evitare per proteggere il proprio PC da attacchi e minacce sempre più aggressive.

L’infrastruttura IT delle aziende è molto cambiata negli ultimi anni: la crescente diffusione del cloud e dei dispositivi mobili ha reso estremamente labile il confine tra l’utilizzo professionale e privato dei device aziendali. Contemporaneamente, gli attacchi e le minacce diventano sempre più sofisticati e richiedono strumenti di protezione sempre aggiornati e in grado di garantire protezione a 360°.

Nella maggior parte dei casi è sufficiente applicare semplici regole di buon senso, ma al fine di fugare ogni dubbio Sophos ha stilato la lista dei 10 consigli pratici che potranno contribuire a mantenere sicuro il proprio PC e di conseguenza quelli dei colleghi e della rete aziendale.

Al fine di rendere ancora più intuitivo questo decalogo, ogni suggerimento è arricchito da un breve video che illustra ciò che può succedere quando non si presta la dovuta cautela, attraverso casi realmente accaduti.

Il decalogo e i video sono disponibili cliccando: http://www.sophos.com/it-it/security-news-trends/it-security-dos-and-donts/online-handbook.aspx.

Sempre a questo link è inoltre possibile scaricare gratuitamente la guida “I SÌ e i NO della sicurezza informatica”.

Kaspersky Lab: 37,3 milioni di utenti hanno subito nell’ultimo anno un attacco di phishing

Secondo i risultati della ricerca “L’evoluzione degli attacchi di phishing 2011-2013” di Kaspersky Lab, il numero degli utenti Internet colpiti da attacchi di phishing nell’ultimo anno è cresciuto da 19,9 milioni a 37,7 milioni, con un aumento dell’87%. Facebook, Yahoo!, Google e Amazon sono i principali obiettivi dei criminali informatici. L’indagine, realizzata nel giugno 2013 sulla base dei dati forniti dal servizio cloud di Kaspersky Security Network dimostra che quello che una volta era un sottoinsieme dello spam, si è evoluto in un minaccia informatica in rapida crescita.

Il phishing è una forma di frode tramite Internet attraverso cui i criminali creano una falsa copia di un sito (un servizio di email, una banca, un social network), provando poi ad attirare gli utenti su queste false pagine web. L’ignaro utente inserisce i dati di login e password su questi siti, come farebbe normalmente, ma in questo caso le credenziali di accesso vengono inviate ai criminali informatici. I truffatori possono anche utilizzare questi metodi per sottrarre informazioni personali, credenziali bancarie o password utili per accedere direttamente ai conti, distribuire spam e malware attraverso email compromesse o account dei social network. Questi dati vengono archiviati all’interno di database e vengono successivamente venduti ad altri criminali.

Per molto tempo il phishing ha riguardato solo alcune tipologie di email di spam, ma i dati emersi da questo studio confermano che oggi gli attacchi di phishing hanno raggiunto un livello così elevato da poter essere considerati a tutti gli effetti come una pericolosa categoria di minaccia. Il phishing non utilizza più solo il tradizionale strumento della email per raggiungere gli utenti, dal momento che solo il 12% di tutti gli attacchi di phishing registrati sono stati lanciati tramite mailing di spam, mentre il restante 88% proveniva da link nocivi che rimandavano a pagine di phishing aperte dagli utenti direttamente dal corpo della mail, da sistemi di messaggistica istantanea o comunque interagendo tramite il computer.

Durante la ricerca, gli specialisti di Kaspersky Lab hanno messo a confronto i dati degli attacchi di phishing di oltre 50 milioni di utenti raccolti attraverso il Kaspersky Security Network nel periodo compreso tra il 1 maggio 2012 e il 30 aprile 2013, con gli stessi dati relativi al periodo 2011-2012.

Spam a maggio 2013: i “golden ticket”di Microsoft

A maggio, la percentuale di spam nel traffico mail era al di sotto dei 2,5 punti percentuali e la media era pari al 69,7%. Gli esperti di Kaspersky Lab hanno notato un lieve aumento nella quota di email di phishing rispetto al mese di aprile, mentre gli allegati nocivi sono stati individuati nel 2,8% delle email, in aumento di 0,4 punti percentuali rispetto al mese precedente. Nel tentativo di persuadere gli utenti ad aprire questi allegati, gli spammer hanno sfruttato l’attendibilità di notifiche ufficiali distribuite da siti Internet di aziende che forniscono servizi e logistica, come Amazon, UPS e Western Union. Come previsto, i siti di social networking sono rimasti il target più interessante per i phisher.

La maggior parte di tutto lo spam mondiale viene distribuito principalmente da due paesi: Cina (21,4%) e Stati Uniti (16.3%). La Corea del Sud completa la top 3: la distribuzione di spam proveniente da questo paese è in continua crescita e nel mese di maggio ha raggiunto il 12%.

Gli spammer hanno continuato a sfruttare le feste nazionali negli Stati Uniti, come la Festa della Mamma e il giorno del Ringraziamento, per pubblicizzare prodotti e servizi. Dopo il giorno di San Valentino, la Festa della Mamma è la seconda ricorrenza più sfruttata per le mailing di spam e la quantità di spam provenienti da programmi di partenariato dei siti “di fioristi” cresce drasticamente nelle settimane precedenti.

I nostri esperti mettono in guardia dal fatto che non tutto lo spam legato al tema delle ricorrenze è innocuo: i dati personali degli utenti infatti, comprese le credenziali bancarie, sono gli obiettivi principali degli spammer. Nel mese di maggio alcuni messaggi di phishing sono stati ‘mascherati’ da email provenienti dal servizio di supporto tecnico di Microsoft, con l’obiettivo specifico di rubare dati personali.

I messaggi, che a prima vista sembravano provenire proprio dal dominio microsoft.com legittimo, comunicavano che i record relativi a “Microsoft Windows” utilizzati dagli utenti sarebbero stati sospesi a causa di aggiornamenti e ai destinatari veniva suggerito di eseguire immediatamente il link contenuto nella email per evitare qualsiasi interruzione del sistema. Gli utenti che hanno cliccato sul questo link sono stati truffati, dal momento che il link rimandava ad un sito di phishing progettato appositamente per rubare le informazioni personali.

Altri mailing di massa proponevano contenuti riguardanti notifiche fraudolente di vittorie ad una lotteria inesistente, organizzata presumibilmente da Microsoft. In alcuni mailing i truffatori hanno inviato notifiche relative ad una presunta vittoria, in relazione alla quale veniva chiesto ai destinatari di contattare l’azienda per ulteriori informazioni. Altri messaggi promettevano invece ingenti somme di denaro, che però era possibile ottenere solo dopo aver eseguito il pagamento di una piccola somma necessaria per coprire i costi di alcune procedure burocratiche.

Con l’inizio della stagione estiva, gli esperti prevedono un ulteriore aumento del numero di false notifiche inviate per conto di note aziende.

“Si consiglia sempre di agire con cautela quando si ricevono le notifiche da parte di un servizio clienti. È bene ricordare che gli invii ufficiali da parte delle aziende non chiedono mai ai clienti di inserire e confermare le informazioni personali o bancarie tramite link contenuti nelle email, né minacciano di bloccare i conti dei clienti nel caso non venisse svolta questa operazione. Non cliccare mai su un link nel caso in cui questo venga bloccato dal programma antivirus o dal browser. Prestare molta attenzione ai link contenuti nei messaggi. Se il link indicato nell’email conduce ad un sito non ufficiale, o se il testo della mail riporta l’indirizzo del sito ufficiale mentre il link rimanda ad un’altra pagina, questo è un chiaro elemento che indica che si tratta di un messaggio di phishing. Se l’autenticità del messaggio risulta sospetta, contattare l’assistenza clienti dell’azienda in questione”, ha dichiarato Darya Gudkova, Head of Content Analysis & Research di Kaspersky Lab.

La versione completa del report relativo allo spam nel mese di maggio 2013 è disponibile su securelist.com

Cambiare vestito al tuo smartphone ogni giorno

E’ un’applicazione semplice quanto bella per cambiare sfondo al vostro smartphone o tablets scegliendo tra migliaia di motivi diversi.

Potrete navigare tra le creazioni degli utenti del sito www.colourslovers.com dove vengono quotidianamente creati e aggiunti nuovi temi e dove potrete anche modificarli secondo il vostro gusto e caricare le vostre creazioni.

L’applicazione fornisce accesso completo a questa raccolta di wallpepar che verranno divisi per “latest” gli ultimi caricati e “popular” dove saranno elencati quelli con più commenti e visualizzazioni.

Ogni sfondo potrà essere aggiunto ai vostri preferiti e impostato come wallpepar salvato sul vostro smartphone e condiviso con i vostri amici anche tramite Google Beam.

Inoltre, nella scheda delle immagini, potrete scoprire i colori principali che formano il disegno e cercare altri sfondi in cui è stato utilizzato lo stesso colore, ma non è finita qui. Si potrà anche decidere di far cambiare il vostro sfondo automaticamente alla applicazione scegliendo tra i più popolari o i vostri preferiti o semplicemente lasciandovi sorprendere.

Una applicazione ricca e completa che renderà unico ogni giorno il vostro cellulare.

H3G per Mediaset, i programmi sempre con te

Se vi siete persi l’ultima puntata del vostro programma preferito su Canale 5, sarà semplice correre ai ripari. Questa applicazione vi permetterà di vedere in streaming direttamente dal vostro smartphone una grande varietà di spettacoli e serie tv dei canali Mediaset.

L’applicazione è divisa in tre sezioni:

Live – dove sono elencati i programmi in onda in questo momento per visualizzarli subito.

Programmi – con l’elenco di tutti gli show Mediaset, ognuno dei quali con la sua pagina personale, dove trovare le puntate andate in onda da rivedere.

Continua – sezione in cui verranno elencate le puntate che avete guardato per, eventualmente, riprendere la visione da dove vi eravate interrotti.

L’utilità dell’applicazione è evidente, soprattutto per gli appassionati della televisione Mediaset.

Purtroppo qualche problema c’è.

Alcuni video sono si possono vedere solo se c’è connessione ad una rete Wi – Fi e potrà capitare che la riproduzione di un video si blocchi per problemi di traffico dati. Speriamo però in futuri aggiornamenti e migliorie. Nel frattempo dategli un’occhiata

Le novità di LG, la linea F

Il Mobile World Congress, per chi non ne avesse mai sentito parlare, è la più grande fiera del mondo sulla telefonia mobile. Si è tenuta l’ultima settimana di febbraio e hanno partecipato tutte le più grandi aziende produttrici di smartphone cellulari ma anche operatori, agenzie per le telecomunicazioni, produttori hardware di dispositivi mobili. Tante le novità.

In casa LG la famiglia L-Style si rinnova in tre dei suoi modelli. Nasce il nuovo Brend F che porta la velocità di connessione LTE di quarta generazione anche su dispositivi più accessibili infine la potente serie G.

LG Optimus G è in arrivo sul mercato italiano ed è in cantiere Optimus G Pro destinato, al momento, al solo mercato asiatico. Degno di attenzione, però, tutto il contorno di smartphone partendo dalla base di ricarica induttiva più piccola al mondo, passando per il mirroring video sul televisore terminando poi con Home-bat 2 robot per la pulizia completamente programmabile e pilotabile da smartphone.

Nessuno più di LG ha saputo accogliere più sfaccettature di un mercato che presto diventerà parte integrante di ogni momento della nostra vita.

WhatsApp. Anche il Garante italiano indaga sui dati degli utenti

Anche in Italia, l’applicazione di instant messagging Whatsapp finisce sotto la lente di ingrandimento del Garante della Privacy Antonello Soro, che chiede all’azienda californiana chiarimenti sull’utilizzo dei dati degli utenti.

I dubbi di Soro si concentrano sulle modalità di funzionamento dell’applicazione: una volta scaricata ed installata, questa pone come requisito fondamentale il completo accesso alla rubrica dell’utente, non limitandosi a collegare fra di loro contatti già appartenenti alla cerchia Whatsapp, ma immagazzinando anche i dati di utenti estranei al circuito: di fatto, un quantitativo ingente di informazioni finisce negli archivi dell’azienda senza il consenso dei proprietari. Il Garante, in una richiesta ufficiale, chiede a Whatsapp di spiegare dove, come e per quanto tempo i dati vengono conservati, e quale sia il numero esatto di account italiani in loro possesso specificando che ”alcune caratteristiche nel funzionamento dell’applicazione comportano implicazioni e rischi specifici per la protezione dei dati personali degli utenti”.

La richiesta italiana, giunge a breve distanza da un analogo intervento da parte dell’ Office of the Privacy Commissioner del Canada e della Dutch Data Protection Authority, che nel gennaio di quest’anno avevano già sollevato critiche sulla modalità del trattamento dei dati, e alle quali i portavoce di Whatsapp avevano opposto una prima difesa, specificando che i dati degli utenti estranei al circuito venivano effettivamente conservati nei database in California, ma criptati con algoritmo hash, e dunque non consultabili nemmeno agli stessi dipendenti.

Il quadro dirigente di Whatsapp dovrà rispondere alle richieste ed dimostrarsi particolarmente convincente: in gioco non vi è solo il naturale danno d’immagine che l’azienda sta peraltro già subendo a seguito di questi controlli, ma la possibilità di una multa che in casi come questi può rivelarsi particolarmente ingente, come già accadde ad aziende come Google che per aver utilizzato dei codici traccianti nella barra di ricerca integrata sui dispositivi Apple, patteggiò con la FTC il pagamento di una multa da 22.5 milioni di euro, pur di evitare una causa contro l’azienda della mela.

Roberto Trizio