Punti chiave

Il plugin visualizza forzatamente gli annunci sulla schermata di blocco dell’utente, attiva gli annunci video e audio anche mentre il telefono è in sospensione e visualizza gli annunci fuori dall’applicazione che interferiscono con l’interazione dell’utente con altre applicazioni sul proprio dispositivo.

Lookout ha scoperto 238 applicazioni nel Google Play Store che includono BeiTaPlugin adware che rende quasi inutilizzabile un dispositivo mobile. Lookout ha segnalato la funzionalità dannosa a Google e BeiTaPlugin è stato rimosso da tutte le app interessate nel Play Store. Complessivamente, queste applicazioni ammontano a oltre 440 milioni di installazioni, rendendo questo adware unico nella sua diffusione e per il livello di offuscamento di codice utilizzato per nascondere l’esistenza del plugin.

Mentre la stragrande maggioranza delle applicazioni mobili gratuite monetizza tramite SDK o plug-in di annunci, la persistenza degli annunci pubblicitari in queste particolari app rendono interessante il BeiTaPlugin.

La società è di Shanghai

Tutte le app rilasciate con BeitaPlugin sono state pubblicate dalla società Internet mobile CooTek, fondata nel 2008 a Shanghai. CooTek è quotata al NYSE nel 2018 ed è meglio conosciuta per la sua popolare app per tastiera, TouchPal. Il pacchetto BeiTaPlugin è sorprendentemente incluso in TouchPal oltre a numerosi add-on per la loro popolare tastiera e ad app di salute e fitness molto popolari.

Mentre gli annunci fuori-app non sono particolarmente innovativi, quelli serviti da questo plugin rendono i telefoni quasi inutilizzabili. Gli utenti hanno segnalato di non essere in grado di rispondere alle chiamate o di interagire con altre app, a causa della natura persistente e pervasiva degli annunci visualizzati. Questi annunci non bombardano immediatamente l’utente una volta installata l’applicazione incriminata, ma diventano visibili almeno 24 ore dopo l’avvio dell’applicazione. Ad esempio, gli annunci invadenti non si presentavano fino a due settimane dopo l’applicazione.

Il plugin nascosto

Il plug-in BeiTa è stato modificato più volte dalla sua versione iniziale all’inizio del 2018. Le versioni precedenti delle applicazioni che includono il plugin BeiTa lo fanno tramite un file dex non crittografato, beita.rec, all’interno della directory assets / components del pacchetto.

Nelle iterazioni più recenti, il plugin BeiTa viene rinominato in innocuo, icon-icomoon-gemini.renc ed è crittografato utilizzando Advanced Encryption Standard (AES). Icomoon è un’applicazione che fornisce pacchetti di icone vettoriali per l’utilizzo da parte di designer e sviluppatori. Un pacchetto di icone compatibile con Icomoon si chiama Gemini. Gli autori di malware utilizzano comunemente questa tecnica di rinominazione di file eseguibili in altri tipi di file (pdf, jpg, txt) per nascondere risorse dannose in bella vista.

Le versioni crittografate

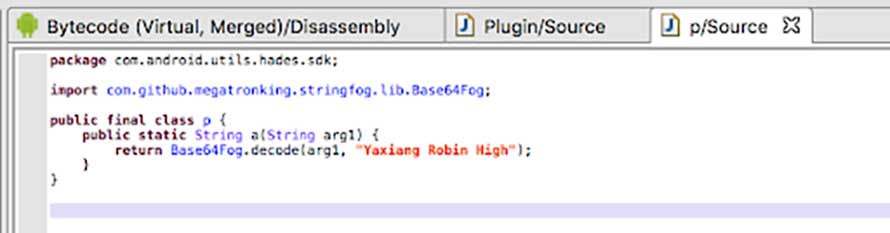

Nelle versioni successive dell’applicazione, vengono applicate tecniche di crittografia e offuscamento maggiori per nascondere l’esistenza del plugin. Tutte le stringhe correlate all’attività del plug-in sono codificate in XOR e codificate Base64 tramite una libreria di terze parti chiamata StringFog. Ogni classe che facilita il caricamento del plug-in è crittografata con la propria chiave separata. Il pacchetto com.android.utils.hades.sdk , ad esempio, viene decifrato utilizzando la stringa “Yaxiang Robin High”.

Il plug-in caricato non viene mai installato sul dispositivo. Pertanto, non è elencato come pacchetto installato né è possibile semplicemente disinstallare il plugin senza disinstallare l’applicazione carrier.

Tuttavia, poiché le attività dell’annuncio sono attivate all’interno del pacchetto di plugin BeiTa, è possibile vedere che è il plug-in BeiTa ad attivare gli annunci.

Questa famiglia di plugin BeiTaAd fornisce informazioni sullo sviluppo futuro di adware per dispositivi mobili. Poiché i negozi di app ufficiali continuano ad aumentare le restrizioni sulle pubblicità fuori dall’app, è probabile che altri sviluppatori impieghino tecniche simili per evitare il rilevamento.

A partire dal 23 maggio 2019, le oltre 230 applicazioni interessate su Google Play sono state rimosse o aggiornate a versioni senza il Plugin BeiTa.