Punti chiave

I ricercatori della Università Ben Gurion del Negev in israele sono riusciti a farlo e vi spieghiamo come hanno fatto.

Cos’è un air-gap

Prima di tutto bisogna capire cos’è una situazione in cui i computer, per estrema sicurezza, non sono collegati né a internet né a reti interne. Un “air-gap” è una misura di sicurezza che descrive l’isolamento fisico di una rete o di un dispositivo da reti esterne come Internet. In alcuni casi, il termine viene esteso per descrivere l’isolamento da qualsiasi rete poco sicura, pubblica o non pubblica. Questa misura viene adottata soprattutto quando sono coinvolti dati sensibili o altamente riservati, per ridurre al minimo i rischi di fuga di dati. Varie politiche difensive impongono l’isolamento dei sistemi. Ad esempio, i computer con air gap di solito hanno i loro controller di interfaccia wireless (ad es. Wi-Fi e Bluetooth) disabilitati o rimossi. In alcuni casi, l’accesso fisico all’ambiente con air gap è regolato tramite un rigoroso controllo degli accessi, autenticazione biometrica e sistemi di identità personale.

Le organizzazioni militari gestiscono comunemente reti air-gap per conservare informazioni classificate. Ad esempio, il Dipartimento della Difesa degli Stati Uniti utilizza il Secret Internet Protocol Router Network (SIPRNet) per trasmettere informazioni classificate al livello di Secret. La National Security Agency Network (NSANET) è l’intranet ufficiale della NSA che gestisce informazioni fino al livello Top-Secret. Altri tipi di strutture possono anche essere mantenuti all’interno di ambienti airgapped, comprese reti bancarie e di borsa, infrastrutture critiche, sistemi critici per la vita e apparecchiature mediche.

Tuttavia, nonostante l’elevato livello di isolamento, le reti con air gap non sono invulnerabili agli attacchi informatici. Nel corso degli anni, è stato dimostrato che si possono hackerare anche reti con air gap altamente sicure. Per raggiungere questo obiettivo, gli aggressori possono utilizzare varie strategie come l’interferenza con le catene di approvvigionamento, l’impiego di tecniche di ingegneria sociale e l’utilizzo di infiltrati. Una delle famose violazioni di una rete air-gap è stata rivelata nel novembre 2008 ed è stata descritta come “la violazione più grave dei sistemi informatici riservati dell’esercito statunitense”. In questo caso, un sofisticato malware noto come Agent.Btz venne inserito nella rete strategica tramite un’unità USB rimovibile e si diffuse nelle reti interne con un worm informatico.

Il worm Stuxnet, scoperto nel 2011, è un malware da 500 kilobyte che ha attaccato le reti industriali, compreso un impianto di arricchimento dell’uranio in Iran. Stuxnet potrebbe diffondersi furtivamente tra i computer, anche quelli non connessi a Internet. Negli ultimi dieci anni sono stati segnalati numerosi attacchi su reti con air gap. Nel 2020 i ricercatori di ESET hanno scoperto Ramsay, un framework di spionaggio informatico in grado di operare all’interno di reti protette e su misura per la raccolta e l’esfiltrazione di documenti sensibili. Nel 2021, i ricercatori ESET hanno pubblicato informazioni tecniche su vari APT utilizzati per attaccare reti con airgap negli ultimi 15 anni.

Dopo la violazione dell’Air Gap

Dopo aver violato la rete sicura diffondendosi sulla rete interna e raccolto informazioni sensibili, l’intruso deve far trapelare i dati raccolti all’esterno. Sebbene questa esfiltrazione sia un compito banale nel caso di reti connesse a Internet, è un compito molto più impegnativo nel caso di reti isolate e con gap. A causa della mancanza di connettività a Internet, l’aggressore deve ricorrere a speciali tecniche di comunicazione, note anche come “canali nascosti air-gap”. In queste tecniche, l’aggressore sfrutta mezzi fisici non standard per far trapelare informazioni al di fuori dell’ambiente isolato. Nel corso degli anni, i ricercatori hanno esplorato vari tipi di canali nascosti, principalmente con mezzi elettromagnetici, acustici e ottici. Con i metodi elettromagnetici, gli aggressori utilizzano le onde elettromagnetiche emanate dalle parti del computer per codificare e far trapelare informazioni sensibili. Un utente malintenzionato può anche utilizzare gli ultrasuoni e le luci per esfiltrare i dati dai sistemi. Queste tecniche innovative consentono agli avversari di fornire dati sensibili da sistemi isolati.

Come funziona Covid-Bit

Iniziamo col dire che il nome scelto dai ricercatori israeliani non ha nulla a che fare con la pandemia. E’ solo stato scelto un nome tecnico che risulta simile, ma nulla di più. In questo caso COV è abbreviazione di “segreto”, e la seconda parte ID-bit sta per qualcosa come “informazione divulgata, poco a poco”.

Questo schema di esfiltrazione di dati utilizza l’alimentazione di un computer come fonte di trasmissioni radio non autorizzate ma rilevabili e decodificabili.

I ricercatori hanno testato una velocità di trasmissione dati segrete fino a 1000 bit/sec (che era una velocità modem dialup perfettamente utile e utilizzabile 40 anni fa).

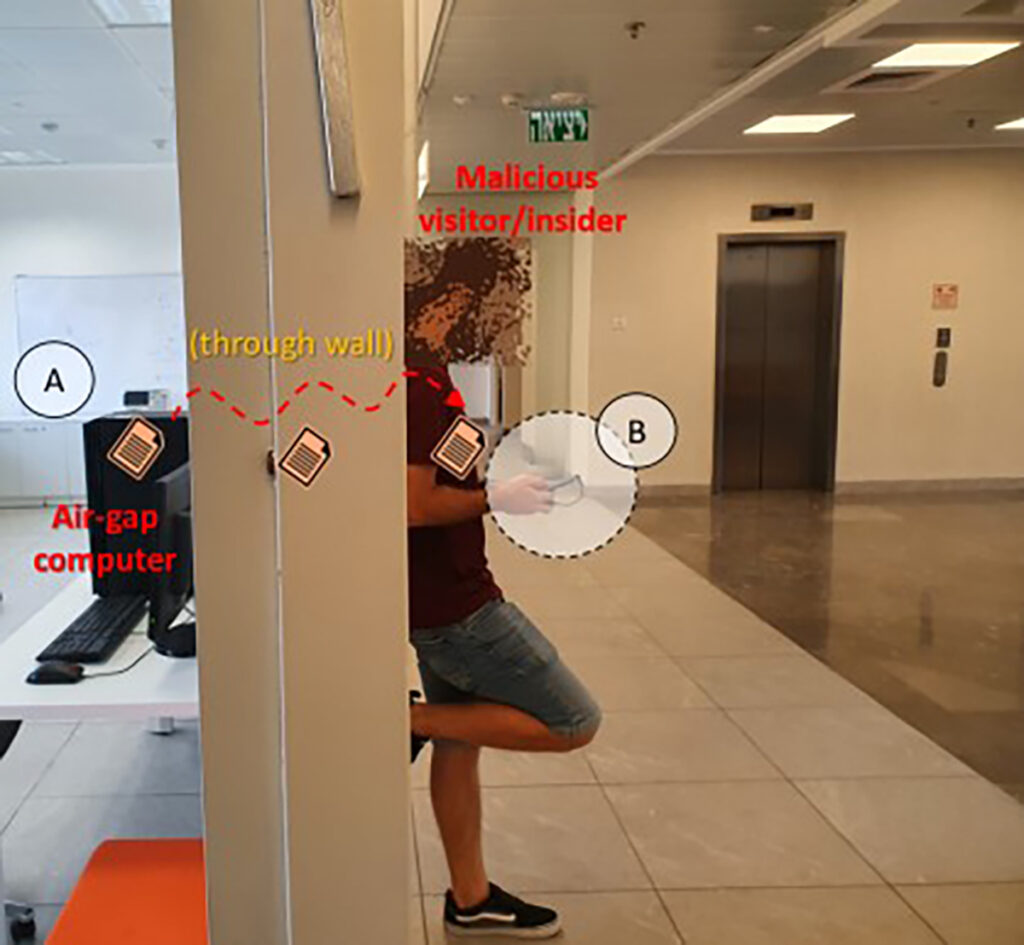

Affermano inoltre che i dati trapelati possono essere ricevuti da un telefono cellulare non modificato, anche uno con il proprio hardware wireless disattivato, fino a 2 metri di distanza.

Ciò significa che i complici al di fuori di un laboratorio protetto potrebbero essere in grado di utilizzare questo trucco per ricevere dati rubati senza sospetti, supponendo che le pareti del laboratorio non siano sufficientemente ben schermate contro le perdite radio.

La tensione e la frequenza

Le CPU moderne in genere variano la tensione e la frequenza operativa per adattarsi al cambiamento del carico, riducendo così il consumo energetico e contribuendo a prevenire il surriscaldamento.

Alcuni laptop controllano la temperatura della CPU senza bisogno di ventole, rallentando deliberatamente il processore se inizia a surriscaldarsi, regolando sia la frequenza che la tensione per ridurre il calore disperso a scapito di prestazioni inferiori.

Possono farlo grazie a un dispositivo elettronico noto come SMPS, abbreviazione di alimentatore a modalità commutata.

Gli SMPS non utilizzano trasformatori e resistenze per variare la loro tensione di uscita, come facevano in passato gli adattatori di alimentazione antiquati, ingombranti, inefficienti e rumorosi.

Invece, prendono una tensione di ingresso costante e la convertono in un’onda quadra CC ordinata utilizzando un transistor a commutazione rapida per attivare e disattivare completamente la tensione, da centinaia di migliaia a milioni di volte al secondo.

Componenti elettrici abbastanza semplici trasformano quindi questo segnale CC in una tensione costante proporzionale al rapporto tra la durata degli stadi “on” e gli stadi “off” nell’onda quadra commutata in modo pulito.

Come puoi immaginare, questa commutazione e livellamento comporta rapidi cambiamenti di corrente e tensione all’interno dell’SMPS, che a sua volta crea campi elettromagnetici, in poche parole, onde radio che fuoriescono attraverso i conduttori metallici nel dispositivo stesso.

Ma come puoi usare il rumore radio di un SMPS che commuta milioni di volte al secondo per trasmettere qualcosa di diverso dal rumore?

Il trucco, secondo un rapporto scritto dal ricercatore Mordechai Guri, è variare il carico sulla CPU in modo improvviso e drastico, ma a una frequenza molto più bassa, cambiando deliberatamente il codice in esecuzione su ciascun core della CPU tra 5000 e 8000 volte al secondo.

Creando un modello sistematico di cambiamenti nel carico del processore a queste frequenze relativamente basse.

Guri è stato in grado di indurre l’SMPS a cambiare le sue velocità di commutazione ad alta frequenza in modo tale da generare modelli radio a bassa frequenza che potrebbero essere rilevati e decodificati in modo affidabile. Dato che il “pseudo-rumore” elettromagnetico deliberatamente generato si presentava tra 0Hz e 60kHz, si è rivelato ben allineato con le capacità di campionamento del chip audio medio di un laptop o di un telefono cellulare, utilizzato per digitalizzare la voce e riprodurre musica.

Di conseguenza, quasi tutti i dispositivi audio digitali attualmente in uso, inclusi quelli in cuffie, telefoni cellulari e microfoni per podcast, supportano una velocità di registrazione di 48.000 Hz.

Utilizzando alcune particolari tecniche di codifica della frequenza per costruire il “rumore” radio che non era solo un rumore casuale, Guri è stato in grado di creare un canale dati nascosto e unidirezionale con velocità dati che vanno da 100 bit/sec a 1000 bit/ sec, a seconda del tipo di dispositivo su cui era in esecuzione il codice di regolazione del carico della CPU. I PC desktop, ha scoperto Guri, potrebbero essere indotti a produrre “onde radio segrete” fornendo dati a 500 bit/sec senza errori o 1000 bit/sec con un tasso di errore dell’1%.

Conclusione

L’analisi e il rapporto dell’Università Ben Gurion sono naturalmente molto più complessi di questa nostra spiegazione, ma il punto focale è la gestione del “rumore” generato dalle Cpu dei computer nell’aerea protetta. Un rumore che spesso noi non sentiamo nemmeno ma che in realtà possono essere registrate dai cellulari o da registratori più sofisticati.

Questo modello di rumore, modificato e gestito dal worm creato dai ricercatori può gestire praticamente qualsiasi informazione, dalla password interna fino a interi pacchetti di files.