Symantec ha scoperto una variante ransomware per Android derivata da Android.Lockdroid.E che utilizza nuove tattiche. Gli utenti vengono ingannati da una falsa App e concedono diritti di amministratore del dispositivo al malware. Così tutti i file del dispositivo vengono crittografati, se ottiene i diritti di amministratore, il malware può così bloccare il dispositivo, modificare il PIN del dispositivo, e cancellare tutti i dati dell’utente attraverso un reset di fabbrica.

Ransomware e metodi di estorsione

Il ransomware per Android ha un certo numero di armi per estorcere denaro alle vittime. Nel caso più comune, una volta che la vittima ha scaricato e installato un’applicazione modificata, il malware blocca lo schermo e visualizza un avviso sostenendo che l’utente ha avuto accesso a materiali proibiti. Nel frattempo, il malware raccoglie la lista dei contatti della vittima e crittografa i dati in background. Gli utenti poi vedranno quindi comparire la richiesta di pagare un riscatto, dietro la minaccia dalla perdita dei dati crittografati e la presentazione della cronologia di navigazione a tutti i loro contatti.

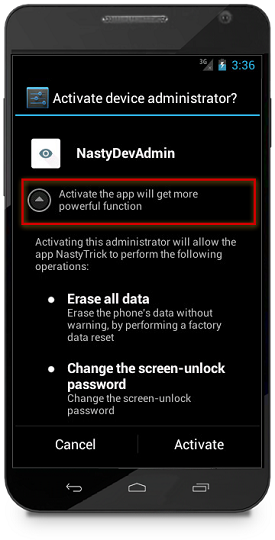

Tecniche più aggressive dipendono anche dalla ingegneria sociale per convincere l’utente ad attivare l’applicazione e diventare così un amministratore del dispositivo. L’app chiede all’utente di concedere i permessi di amministrazione per dare nuove funzionalità gratuitamente, questo ovviamente non è vero (Figura 1). Questa escalation di privilegi consente all’applicazione di bloccare lo schermo del dispositivo, reimpostare il PIN, ed eseguire un reset di fabbrica. Inoltre, impedisce all’utente di disinstallare il malware, sia attraverso l’interfaccia utente (UI) sia tramite un’interfaccia a riga di comando. Queste tecniche più aggressive, aggiunte alla capacità di crittografare i file, possono fare la differenza quando si tratta di estorcere pagamenti da parte delle vittime.

Clickjacking passo dopo passo

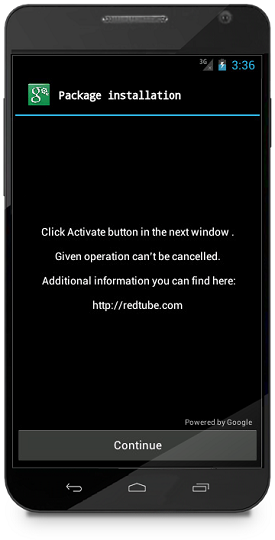

Questa nuova variante di ransomware ha superato ampiamente un livello superiore rispetto alle versioni precedenti, adottando una più sofisticata ingegneria sociale per ottenere i diritti di amministratore. Una volta che l’applicazione è installata e gestita da parte dell’utente, la finestra di attivazione del sistema viene richiamata e coperta da una falsa finestra “Pacchetto di installazione” (Figura 2).

L’utente crede che facendo clic su”Continua” va ad installare un necessario pacchetto di Google ma, in realtà, ha fatto il primo passo per attivare l’applicazione dannosa come amministratore del dispositivo, questo garantisce tutte le capacità richieste al malware per mettere in atto l’estorsione.

Fase 1

Il primo passo è la finestra di installazione illustrata nella figura 2. Mentre è visualizzato questo messaggio, in background l’applicazione sta già crittografando tutti i file che si trovano sulla scheda di archiviazione esterna e raccoglie informazioni sensibili dell’utente. Una volta che viene cliccato su “Continua” l’applicazione richiama l’amministrazione del dispositivo tramite API. Normalmente, la finestra di attivazione del sistema dovrebbe essere sul livello UI superiore.

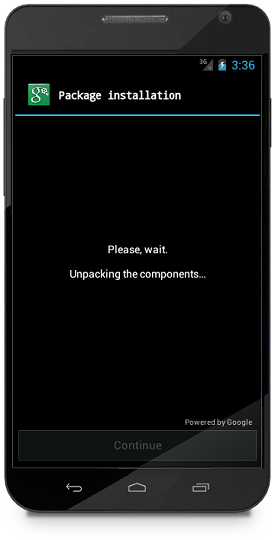

Tuttavia, questa variante di malware utilizza una finestra TYPE_SYSTEM_ERROR (figura 3), che viene visualizzata è progettata per apparire come se fosse una normale finestra di dialogo che ha a che fare con la decompressione di componenti per l’installazione del pacchetto. Tuttavia, questo non è ciò che sta accadendo il malware è solo in attesa per un breve periodo di tempo senza fare nulla.

Passo 2

Dopo il falso ritardo, arriva un nuovo messaggio di “installazione è terminata”. E’ questo il passaggio che inganna l’utente e lo convince a dare i privilegi elevati al malware. L'”installazione è terminata” è in realtà una finestra TYPE_SYSTEM_OVERLAY. La caratteristica fondamentale di questo tipo di finestra è che non può ricevere nessun comando. Ciò significa che la finestra non può rispondere a operazioni dell’interfaccia utente, quali i clic sui pulsanti.

Come si può vedere nella figura 4, confrontando il layout ingannevole “installazione è completa” con la finestra di attivazione da amministratore del dispositivo, possiamo vedere che il pulsante “Continua” è perfettamente posizionato sopra il pulsante “Attiva”. In effetti, questo significa che una volta che l’utente preme il pulsante “Continua” preme in realtà il pulsante “Attiva”.

Altri usi malevoli

Questa tecnica di clickjacking può essere utilizzato anche per eseguire altre attività dannose. Un esempio è la gestione dei permessi di root, uno strumento che è onnipresente tra le varie app e spesso concesso senza pensieri dall’utente di base. Questo strumento sul sistema permette di elevare i privilegi a root e presenta una finestra di dialogo per l’autorizzazione a nome della app. Utilizzando questa finestra il malware potrebbe aggirare questa caratteristica di sicurezza e operare liberamente.

Mitigazione dei pericoli

A partire da Android 5.0 (Lollipop), la piattaforma impedisce alle finestre di dialogo precedentemente menzionate di visualizzare il messaggio per avere un’autorizzazione di sistema. Come risultato, questa tecnica di clickjacking riguarda solo i dispositivi con versioni di Android più vecchi di Android 5.0 in esecuzione; tuttavia, ciò equivale a quasi il 67 per cento dei dispositivi Android.

Il malware appare come un’app pornografica chiamata porno Mania ‘O’. L’applicazione dannosa non si trova su Google Play e può essere scaricata da negozi di terze parti, forum o siti torrent. Gli utenti che hanno installato Google Play sono protetti da questa applicazione in quanto avviene una automatica scansione anche durante il download al di fuori di Google Play. Symantec consiglia agli utenti di scaricare applicazioni solo da app store di fiducia.

Le seguenti misure sono consigliate anche per aiutare gli utenti a proteggere i loro dispositivi contro i malware:

- Utilizzare una soluzione di sicurezza completa per la protezione contro i virus per device mobili

- Mantenere il software aggiornato

- Installare solo applicazioni da fonti attendibili