Punti chiave

Pubblicità su Facebook: come salvarsi dagli annunci molesti? Con una decisione che non è sorprendente né tantomeno piacevole per nessuno, salvo che per gli inserzionisti, il colosso californiano ha di recente annunciato di aver migliorato la pubblicità su Facebook attraverso un monitoraggio più preciso della cronologia di ciascun utente, per catturarne gli interessi e le abitudini di navigazione. Eh sì, questa forma di pubblicità su Facebook è proprio quella che avete sempre sognato, non è così?

Pubblicità su Facebook: come darsi alla macchia

Ironia a parte, la faccenda è seria. La pubblicità su Facebook, infatti, già abbastanza invasiva ora, potrebbe diventarlo ancora di più. Attualmente, infatti, il social network più popolare al mondo propone annunci “pensati” sulla base di ciò che avete condiviso su Facebook.

Una sorta di pubblicità tra le mura domestiche, per così dire. Ben presto, però, la pubblicità su Facebook si avvarrà di strumenti molto più potenti. Affilerà le unghie, per essere sempre più efficace. A dispetto, inutile aggiungere, degli ignari utenti.

Pubblicità su Facebook: sempre più rintracciabili?

La pubblicità su Facebook diventerà sempre più “letale”. Come? Semplicemente attraverso l’utilizzo della cronologia di navigazione, che sarà offerta sul piatto d’argento ad applicazioni e siti terzi in modo da permettere loro di migliorare gli annunci proposti al singolo utente.

Facciamo un esempio chiarificatore. Con il nuovo ruolo assunto dalla pubblicità su Facebook se, ad esempio, cercate spesso su internet informazioni sulla pesca subacquea, accedendo al social network sarete subissati dagli annunci relativi a questa disciplina, dalle mute da sub fino agli arpioni.

La pubblicità su Facebook, in questo modo, sarà molto più mirata: ad un utente appassionato di pesca sportiva, appunto, saranno proposti prodotti dedicati alla pesca sportiva; a un altro patito di cucina, gli ultimi utensili di tendenza.

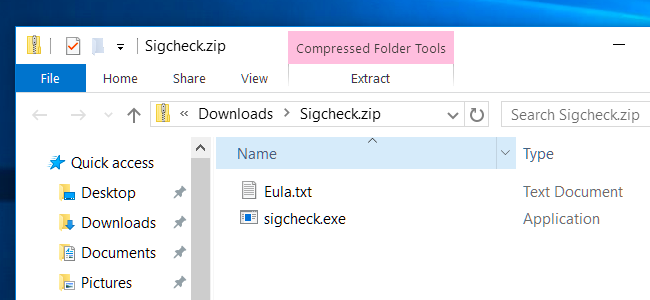

Ma com’è possibile tutto questo? La pubblicità su Facebook, nella sua nuova formula, si serve dei cookie salvati nella cronologia del proprio browser e dei dati raccolti da tutti i bottoni “Like” collegati ( o, meglio, incorporati) a siti web.

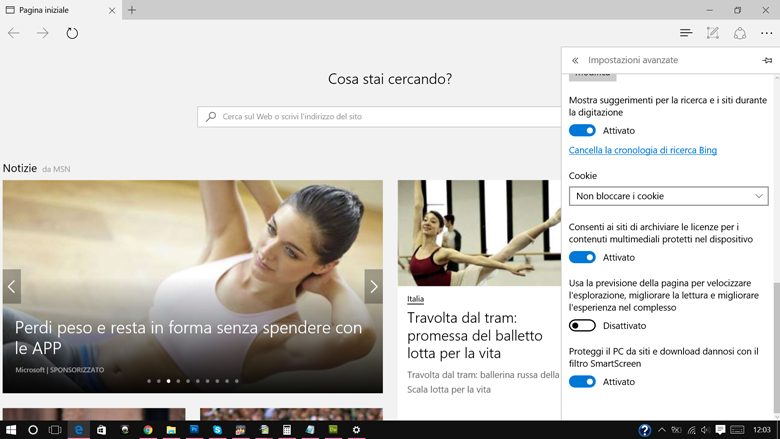

Questa nuova funzione della pubblicità su Facebook, inoltre, è opt-out, il che significa che per cambiare le cose occorre essere proattivi e smanettare tra le impostazioni. Scopriamo insieme come fare.

Pubblicità su Facebook: come difendersi dagli inserzionisti

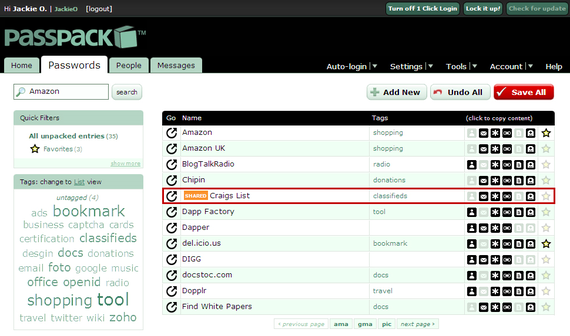

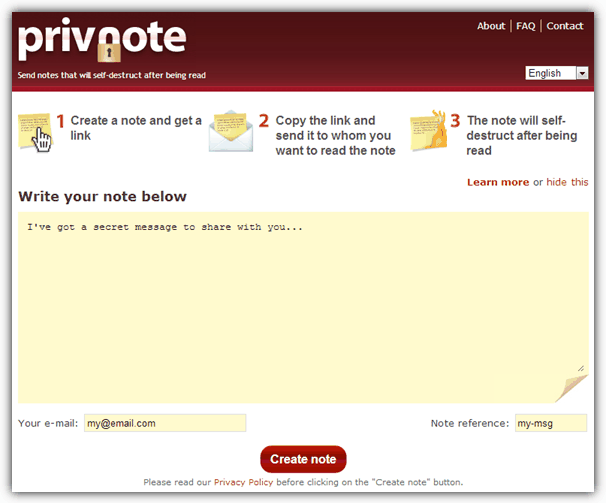

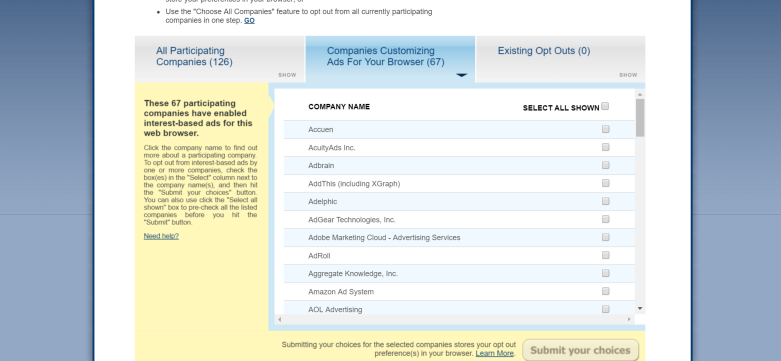

Per arginare gli effetti del nuovo assetto della pubblicità su Facebook è necessario rivolgersi alla Digital Advertising Alliance. Se il vostro browser è impostato per bloccare i cookies e se utilizzate strumenti come AdBlocker Plus per non avere la noia degli annunci pubblicitari, dovete temporaneamente disattivarlo, perché lo strumento opt-out presente sul sito della DAA richiede appunto i cookie per funzionare correttamente.

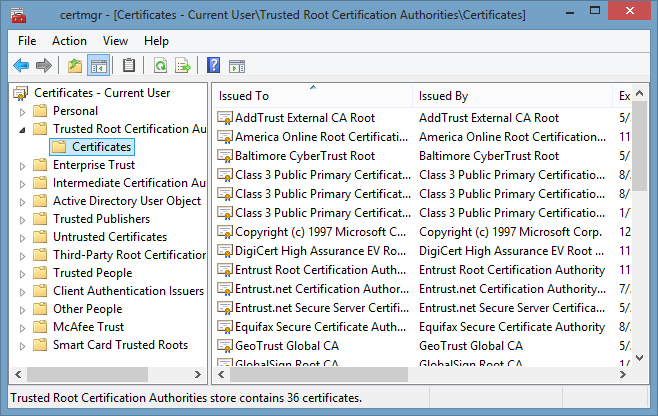

Sul vostro monitor vedrete tre opzioni principali tra cui scegliere: “Tutte le compagnie partecipanti”, “Compagnie che personalizzano la pubblicità per il tuo browser” e, infine, “Opt Outs Esistenti”.

Per gestire la pubblicità su Facebook cliccate sulla seconda pagina e scorretela finché non trovate la voce Facebook. A questo punto, non dovete far altro che spuntare la casella a destra. Già che ci siete, tornate su e flaggate le caselle di tutti gli altri siti web che utilizzate regolarmente e che non volete che abbiano accesso alla cronologia del vostro borwser.

Una volta completata questa operazione, non resta che salvare le impostazioni di opt-out: in questo modo avrete segnato un punto a vostro favore nel match contro la pubblicità su Facebook, impedendo l’esecuzione, da parte di questi siti, di “pubblicità basata sugli interessi”, ossia confezionata sulla base delle abitudini di navigazione (raccolti dai cookie).

Terminati tutti i passaggi, potrete ripristinare Adblock Plus o altri software simili che avete installato sul vostro computer per difendervi dagli annunci pubblicitari.

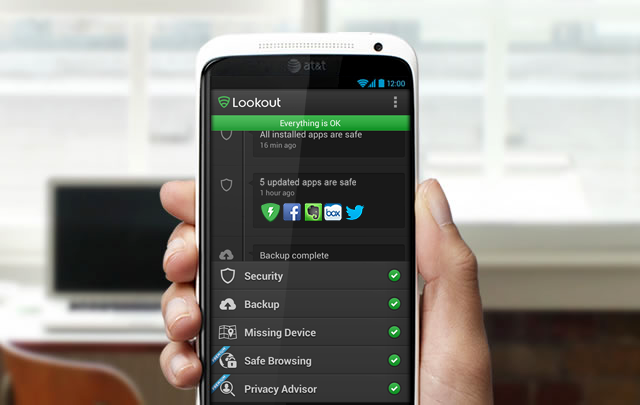

Pubblicità su Facebook: come gestirla da mobile?

La pubblicità su Facebook, è bene ricordarlo, non vi assedia solo dal computer, ma anche dai dispositivi mobili. Se utilizzate la app di Facebook sul vostro telefono, quindi, avrete sicuramente l’esigenza di eliminarla, soprattutto se si tratta di quel nuovo tipo di pubblicità che, come abbiamo visto, si avvale della cronologia personale per proporre annunci sempre più mirati.

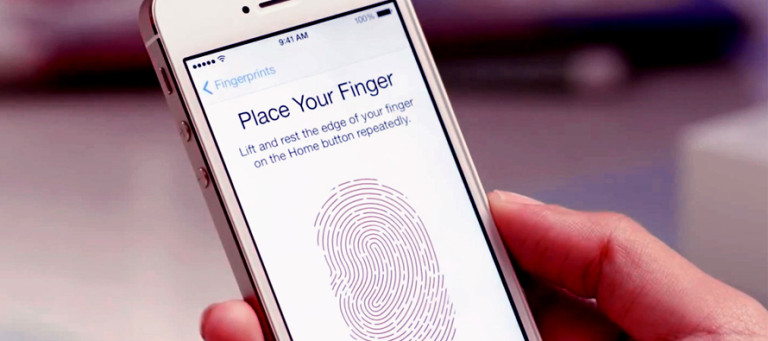

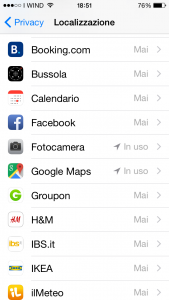

Per liberarvi della pubblicità su Facebook sui dispositivi mobili, se il vostro sistema operativo è Android dovete seguire questo passaggio: “Impostazioni di Google”, “Pubblicità” e quindi togliere la spunta alla voce “Pubblicità basata sugli interessi”.

Se, invece, il vostro telefono gira su iOS, il passaggio è il seguente: “Impostazioni generali”, “Restrizioni”, “Pubblicità” e abilitare infine la voce relativa alle limitazioni sulla tracciabilità degli annunci pubblicitari.

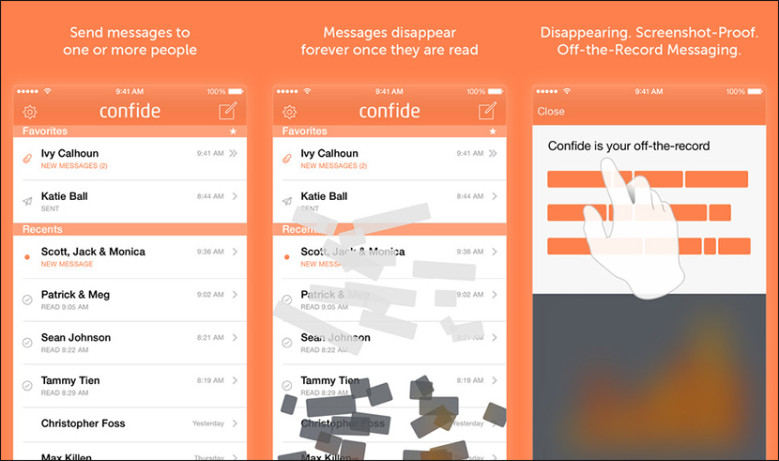

Facebook prevede anche di dare agli utenti un maggiore controllo sulla pubblicità che vedono. Accanto a ogni annuncio, infatti, avrete a disposizione l’opzione “Preferenze annunci”. In questo modo potrete vedere il motivo per cui vi è stato proposto un certo annuncio e, allo stesso tempo, avrete la possibilità di modificare i vostri interessi se non collimano con la pubblicità che vi è stata messa sotto il naso.

Un esempio? Se avete aiutato un familiare a trovare un biglietto aereo a buon prezzo per fare un viaggio, ora la pubblicità su Facebook avrà un solo obiettivo: proporvi insistentemente annunci legati ai viaggi. Se questo tipo di pubblicità non vi interessa, tuttavia, potrete deselezionare l’opzione “viaggio” tra i vostri interessi.

Facebook sta lanciando questa funzionalità per gli utenti nelle prossime settimane. Il tempo necessario che avete per prepararvi a combattere questo tipo di pubblicità invasiva.