Hai uno smartphone Android ed hai appena scoperto che un tuo amico che possiede lo stesso modello di telefono ha aggiornato il sistema operativo di quest’ultimo. Tu non hai ricevuto ancora alcuna notifica sulla disponibilità dell’aggiornamento ma vorresti tanto passare anche tu all’ultima versione di Android disponibile per il tuo smartphone: come fare senza combinare guai?

Tranquillo, cercherò di spiegartelo io nella maniera più semplice possibile. Tutto quello che ti occorre è una connessione Wi-Fi attiva, un computer Windows e il software ufficiale del produttore del tuo smartphone installato su quest’ultimo. Allora, sei pronto a scoprire come aggiornare Android utilizzando le procedure ufficiali (che quindi non intaccano la garanzia del telefono e non sono pericolose)? Ecco tutto in dettaglio.

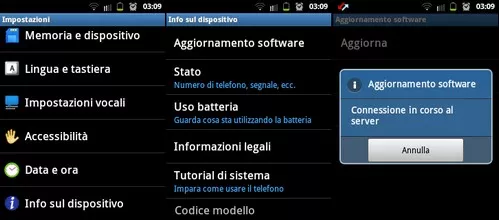

La prima procedura relativa a come aggiornare Android che voglio proporti prevede solo l’utilizzo dello smartphone. Ammesso che tu abbia una connessione ad Internet Wi-Fi attiva e che il tuo telefono sia collegato a quest’ultima, accedi alle impostazioni di Android sfiorando prima il quadrato blu che si trova in fondo a destra sullo schermo e poi l’icona Impostazioni (l’ingranaggio) che si trova nella lista delle applicazioni installate sullo smartphone.A questo punto, scorri fino in fondo la schermata che si apre e sfiora con il dito l’opzione Info sul dispositivo. Recati nella sezione Aggiornamento software e sfiora l’opzione Aggiorna per avviare la ricerca di aggiornamenti software per il tuo telefono. Se ci sono aggiornamenti per Android disponibili, lo smartphone sarà aggiornato automaticamente, in caso contrario comparirà un messaggio che ti dirà che non ci sono aggiornamenti per il tuo dispositivo.

Il secondo metodo su come aggiornare Android riguarda l’utilizzo di un programma per il computer, più precisamente il software che il produttore del tuo smartphone ha reso sicuramente disponibile sul suo sito ufficiale e che permette di gestire tutti gli aspetti del telefono con facilità (aggiornamento software ma anche backup dei dati, gestione della rubrica, ecc.). Ad esempio, se utilizzi uno smartphone Android prodotto da Samsung, devi collegarti al sito Internet del produttore e scaricare il programma Kies cliccando sul pulsante Scarica Kies (Windows).