Punti chiave

Tendinite da mouse: come prevenirla con lo sport e con un mouse ergonomico

Giovane, polso sottile, poco sportivo ma abile al computer. E’ questo l’identikit di colui che viene colpito da una patologia che interessa soprattutto chi lavora con il computer o chi fa un uso frequente (quasi un abuso) dello stesso. La patologia è conosciuta come “tendinite da mouse” e consiste nell’infiammazione del nervo del pollice della mano con la quale si utilizza il dispositivo, causando un blocco temporaneo del dito.

Erroneamente confusa con la “sindrome del tunnel carpale” (che colpisce invece il nervo del polso e del legamento) è una patologia che può essere evitata seguendo dei semplici consigli.

La postura e l’utilizzo di un mouse ergonomico

Avere una postura corretta e utilizzare un mouse ergonomico sono sicuramente i consigli per prevenire questa tipologia di infiammazione. Sedersi in maniera corretta sulla sedia, con la schiena dritta e le gambe perpendicolari al corpo vi consentirà di evitare una serie di problematiche tipiche di chi passa molte ore alla scrivania. Ricordarsi sempre di appoggiare gli avambracci al piano di lavoro per scaricare il peso sugli stessi, avere la tastiera e il mouse a una distanza tale da permettere i movimenti in libertà. Usate sempre un mouse ergonomico, di quelli tondeggianti che si adatta perfettamente alla conformazione della mano, non sottopone gli arti a delle sollecitazioni eccessive e riduce il rischio tendinite.

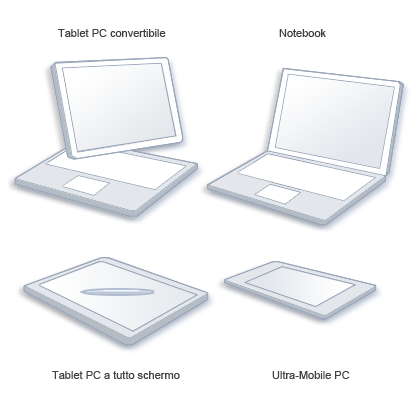

Esistono mouse ergonomici di tipo diverso per rispondere alle esigenze personali di chi lo usa (forma, colore, dimensione, per utenti mancini). È bene comunque cercare di ridurre l’impiego del mouse, facendo il più possibile uso dei comandi sulla tastiera.

Solitamente il dolore al tendine si presenta a metà mattinata, dopo circa un paio d’ore di cliccate. A quel punto il consiglio è sempre quello di fermarsi e lenire l’infiammazione con il ghiaccio o con lattine gelate.

Fonte: Buffetti – Leggi tutto