Punti chiave

Excel è sicuramente uno strumento utile sia per quanto riguarda l’attività lavorativa, sia per quanto riguarda l’utilizzo privato. Gli utilizzi più disparati di Excel possono però, a volte, portare alla necessità di proteggere o secretare la propria cartella di lavoro: bilanci, conti, dati personali, statistiche vanno protette, in caso non si voglia che qualcuno modifichi o guardi il contenuto.

Può capitare, infatti, che utilizzando un computer in condivisione, qualcuno modifichi o alteri i dati all’interno di una cartella lavoro. Per risolvere questo problema, e levarvi quindi le ansie di un’eventuale manomissione, ci sono due sistemi; il primo, più radicale, è quello di immettere una password di apertura; il secondo è l’inserimento di una password di modifica.

Password di apertura: La password verrà richiesta ogni volta che si aprirà il documento

Password di modifica: Il documento si può aprire e guardarne i contenuti, ma verrà richiesta una password per attuare delle modifiche

Impostando una password, quindi, i fogli di calcolo potranno essere aperti o modificati soltanto previa l’inserimento della parola chiave giusta. Per farlo, non è necessario scaricare programmi appositi; bastano pochi passaggi nel menu di Excel. Vediamo come procedere, distinguendo tra la versione Office 2003 (o precedenti), le versioni 2007/2010 e, infine, la versione 2013.

Office 2003 (o precedenti)

Una volta aperto il vostro foglio di calcolo, eseguite questi passaggi per immettere la password:

- Selezionare la voce Opzioni dal menu Strumenti del programma

- Nella finestra che si apre, cliccate sulla scheda Protezione

- In questa scheda, potete decidere se impostare la Password di apertura o la Password di modifica.

- Cliccate su OK

- Per confermare le vostre impostazioni dovrete inserire nuovamente la password appena digitata.

Office 2007/2010

In queste due versioni il procedimento è ancora più semplice; vediamo i passaggi:

- Aprite il vostro foglio di calcolo che volete proteggere

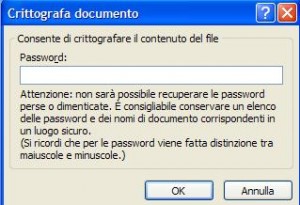

- Cliccate sul Menu/Office collocato in alto a sinistra e selezionate Prepara > Crittografa documento dal menu che compare.

- Nella casella Password digitate una password e quindi fare clic su OK.

- Nella casella Immettere nuovamente la password digitare di nuovo la password e quindi fare clic su OK.

Office 2013

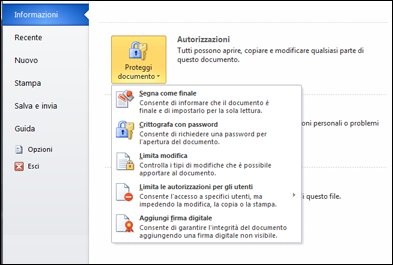

In Office 2013 c’è una possibilità in più di impostazione password, ovvero una password per le modifiche strutturali del documento. Iniziamo però con illustrare i passaggi per immettere la password di apertura e la password di modifica.

- Cliccate su File > Salva con nome

- Scegliete dove salvare il vostro file (tramite il tasto Browse o indicando direttamente la destinazione)

- Nella finestra di dialogo Salva con nome, accanto al tasto Salva cliccata il tasto Strumenti.

- Dal menu a tendina selezionate Opzioni Generali: si aprirà una finestra in cui potrete inserire le due password.

- Dopo aver inserito la password, dovrete confermare le impostazioni inserendo nuovamente la password.

Vediamo ora come proteggere la struttura del vostro documento con una password.

- Cliccare su Revisione > Proteggi cartella di lavoro

- Spuntate l’opzione Struttura

- Inserite la password e cliccate OK

- Dopo aver inserito la password, dovrete confermare le impostazioni inserendo nuovamente la password.

Bisogna ricordare che Microsoft non potrà mai recuperare la vostra password, quindi è bene segnarla in un luogo sicuro per evitare di dimenticarla e rischiare di non poter più accedere al proprio lavoro.

Come bloccare singole celle

Con Excel è possibile, inoltre, bloccare determinate celle di lavoro. La procedura da utilizzare si basa sul fatto che la maggior parte delle celle del foglio di lavoro debba rimanere bloccata o sbloccata. Vediamo allora i due casi separatamente, sempre tenendo conto delle differenti edizioni di Office.

La maggior parte delle celle deve rimanere bloccata

- Selezionare le celle che devono rimanere non protette.

- Nelle versioni precedenti a Office 2007: dal menu Formato, fare clic su Celle, quindi scegliere la scheda Protezione. Deselezionare la casella di controllo Protetto, quindi scegliere OK. A questo punto dal menu Strumenti scegliere Protezione, quindi fare clic su Proteggi foglio. Potete quindi digitare la password per bloccare determinate celle.

- Excel 2007 o versioni successive: il formato delle celle viene visualizzato facendo clic sul pulsante Espandi nella parte inferiore destra della sezione Carattere della barra multifunzione Home; quindi fate clic sulla scheda Protezione. Deselezionate la casella di controllo Protetto, quindi scegliete OK. Ora scegliete la scheda Revisione, quindi fare clic su Proteggi foglio. Potete quindi digitare la password.

La maggior parte delle celle deve rimanere sbloccata

- Selezionare l’intero foglio di lavoro facendo clic sul pulsante Seleziona tutto, vale a dire il rettangolo di colore grigio che si trova nell’angolo superiore sinistro del foglio di lavoro in cui si intersecano la riga 1 e la colonna A

- Nelle versioni precedenti a Office 2007: dal menu Formato, fare clic su Celle, quindi scegliere la scheda Protezione. Deselezionare la casella di controllo Protetto e scegliere OK. A questo punto selezionate le celle che si desidera proteggere.Tornate alla finestra di dialogo Formato celle, quindi scegliere la scheda Protezione. Selezionare la casella di controllo Protetto e scegliere OK. Infine, dal menu Strumenti, scegliere Protezione, quindi fare clic su Proteggi foglio e scegliete la password.

- Excel 2007 o versioni successive: il formato delle celle viene visualizzato facendo clic sul pulsante Espandi nella parte inferiore destra della sezione Carattere della barra multifunzione Home, quindi fate clic sulla scheda Protezione e deselezionate la casella di controllo Protetto e infine scegliete OK. A questo punto selezionate le celle che si desidera proteggere. Tornate alla finestra di dialogo Formato celle, quindi scegliere la scheda Protezione. Selezionare la casella di controllo Protetto e scegliere OK. Scegliete la scheda Revisione, quindi fate clic su Proteggi foglio e digitate la password.

Avira Antivirus Suite

Avira Antivirus Suite

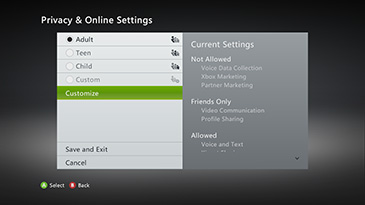

– Limita le autorizzazioni per gli utenti: attraverso l’account Microsoft Windows o Windows Live ID si può scegliere di impostare limiti specifici alle autorizzazioni.

– Limita le autorizzazioni per gli utenti: attraverso l’account Microsoft Windows o Windows Live ID si può scegliere di impostare limiti specifici alle autorizzazioni.

Accedere a Live ID solo dal proprio computer o dalla propria Xbox attraverso connessioni sicure. Reti pubbliche e Wi-Fi non protette potrebbero compromettere la sicurezza dei dati.

Accedere a Live ID solo dal proprio computer o dalla propria Xbox attraverso connessioni sicure. Reti pubbliche e Wi-Fi non protette potrebbero compromettere la sicurezza dei dati.

Pretendete un chip aggiornato: oltre alla classica banda magnetica di colore scuro, i microchip (di colore dorato) immagazzinano un codice di sicurezza che deve essere digitato dal cliente ogniqualvolta effettua un acquisto. Queste carte sono da preferire a quelle “vecchie” dotate di sola banda magnetica, utilizzate fino a qualche anno fa, che richiedevano unicamente la firma del titolare e l’esibizione di un documento (entrambi facilmente falsificabili).

Pretendete un chip aggiornato: oltre alla classica banda magnetica di colore scuro, i microchip (di colore dorato) immagazzinano un codice di sicurezza che deve essere digitato dal cliente ogniqualvolta effettua un acquisto. Queste carte sono da preferire a quelle “vecchie” dotate di sola banda magnetica, utilizzate fino a qualche anno fa, che richiedevano unicamente la firma del titolare e l’esibizione di un documento (entrambi facilmente falsificabili). La Near Field Communication: questa tecnologia, ancora giovane e in rapida diffusione, consente di effettuare pagamenti “contactless” che non prevedono il diretto inserimento della carta all’interno di un POS. In questo modo si riducono i rischi di smarrimento della carta e di furto, lasciando al cliente soltanto l’inserimento del codice segreto necessario per autorizzare il pagamento.

La Near Field Communication: questa tecnologia, ancora giovane e in rapida diffusione, consente di effettuare pagamenti “contactless” che non prevedono il diretto inserimento della carta all’interno di un POS. In questo modo si riducono i rischi di smarrimento della carta e di furto, lasciando al cliente soltanto l’inserimento del codice segreto necessario per autorizzare il pagamento.

Verificare, prima di ogni pagamento, la presenza del lucchetto nella barra del browser: gli ultimi standard di cifratura delle connessioni forniscono un buon livello di sicurezza durante le transazioni. L’assenza del lucchetto e della dicitura https:// indica che il sito trasmette le informazioni “in chiaro” e senza crittografia: meglio stare alla larga da queste pagine.

Verificare, prima di ogni pagamento, la presenza del lucchetto nella barra del browser: gli ultimi standard di cifratura delle connessioni forniscono un buon livello di sicurezza durante le transazioni. L’assenza del lucchetto e della dicitura https:// indica che il sito trasmette le informazioni “in chiaro” e senza crittografia: meglio stare alla larga da queste pagine.