Punti chiave

Una mail sgrammaticata che chiede informazioni personali con dei link strani e loghi posticci. Un invito su un social che ti chiama per nome, cita qualcosa che conosci e che coinvolge un amico su cui sei collegato su Facebook. E’ la differenza che corre fra il Phishing e lo Spear Phishing, attacchi mirati che risultano convincenti e devastanti, e che sono in rapida ascesa sul web.

Dal Phishing…

Per capire le radici del fenomeno è necessario però fare un passo indietro per comprendere il Phishing. Certo, quasi tutti sanno che si tratta di truffe online, ma spesso non si ha la giusta percezione del fenomeno: stiamo parlando di professionisti del raggiro, che utilizzano le più antiche leve dell’animo umano, come la paura di una citazione da parte della polizia, della curiosità di vedere foto di nostri amici in pose strane o l’interesse di uno strepitoso rimborso o promozione, e che portano gli utenti a consegnare le credenziali di accesso ai propri profili.

Il tempo in cui arrivava una mail alla quale si rispondeva con la propria password è passato: ora la consegna di informazioni avviene in maniera più subdola ed indiretta. Gli utenti vengono redirezionati a siti appositamente costruiti, che molto spesso sono davvero ben fatti, credibili e tradotti nella nostra lingua.

Il tempo in cui arrivava una mail alla quale si rispondeva con la propria password è passato: ora la consegna di informazioni avviene in maniera più subdola ed indiretta. Gli utenti vengono redirezionati a siti appositamente costruiti, che molto spesso sono davvero ben fatti, credibili e tradotti nella nostra lingua.

A volte ci sono percorsi, moduli da compilare, un vero labirinto che lentamente ci convince che stiamo facendo qualcosa di conveniente, ma non per noi. E quando la truffa, il furto di identità o il prelievo sul conto corrente arriva veramente, si tratta di qualcosa di molto meno virtuale. Soldi messi da parte da un pensionato spariti, viaggi annullati, ore perse dai carabinieri, documenti da cambiare.

Il giro d’affari che c’è dietro a tutto questo è semplicemente enorme, ed è secondo solo a quelli della criminalità organizzata. Un esempio concreto giunge leggendo e ragionando su un documento dell’APWG: in un anno sono stati identificati 115mila siti che utilizzano un marchio noto per truffare, e si tratta di una piccola parte del tutto. Ognuno di questi siti ha in realtà una vita breve, meno di 8 ore. Immaginiamo che ogni sito, in ogni ora di vita, abbia truffato 100 utenti, un numero ridicolo rispetto a quello reale: si tratta di 800 utenti truffati da un dominio, per un totale di 92 milioni di vittime di phishing all’anno.

I guadagni sono stratosferici: un rapporto Trusteer conferma come un phisher guadagni da 1.7 milioni a 6.8 milioni di euro per ogni milione di clienti truffati che abbiano un conto in banca. Se solo il 40% dei 92 milioni precedenti viene derubato, stiamo parlando di una cifra dai 62.5 ai 250.6 milioni di euro all’anno che finiscono nelle tasche dei truffatori, e ripetiamo che abbiamo fatto calcoli volutamente ed esageratamente al di sotto della media.

Alcuni casi concreti fanno capire che nella rete dei phisher finisce chiunque: la cittadina italiana di Imperia è stata colpita da ripetuti tentativi di frode: una media di 20 truffe portate a termine con successo al mese, con un bottino che si attesta al di sopra dei 3000 euro. Ma ha destato scalpore anche il caso dei frati salesiani, che si sono visti prosciugare il conto corrente su cui erano depositate le donazioni per i poveri da un gruppo di criminali capeggiati da un italiano, fermati appena poche ore prima della fuga.

…allo Spear Phishing

Se alcuni piccoli ragionamenti ci permettono di capire cosa si nasconde dietro alla parola Phishing, ora possiamo comprendere in cosa consista lo Spear Phishing. Le normali tecniche di truffa online tendono infatti a standardizzare la comunicazione, per colpire il massimo numero di persone possibili: è per questo che solitamente una mail truffa cita i termini sia al maschile che al femminile, non usa nomi precisi e tende spesso ad essere malamente tradotta in italiano.

Lo Spear Phishing è invece una tecnica avanzata, che parte dall’analisi dei social network delle persone, con strumenti più o meno automatici: lo scopo è quello di raccogliere le informazioni personali che noi regaliamo beatamente al web, al fine di creare dei messaggi particolarmente personalizzati e credibili, e per questo enormemente più convincenti e pericolosi.

Lo Spear Phishing è invece una tecnica avanzata, che parte dall’analisi dei social network delle persone, con strumenti più o meno automatici: lo scopo è quello di raccogliere le informazioni personali che noi regaliamo beatamente al web, al fine di creare dei messaggi particolarmente personalizzati e credibili, e per questo enormemente più convincenti e pericolosi.

Se anche uno sprovveduto butterebbe una mail con il classico avviso di scadenza di un conto postale, o un problema di accesso sulla carta, anche un navigato utente potrebbe fidarsi di un messaggio che lo chiama per nome e cognome, in perfetto italiano, citando il nome del luogo dove vive, assieme magari al suo numero di telefono. O ancora: riconoscere un messaggio su Facebook che ci dice: “Leggi qui: link” è facile, molto più difficile discernere un invito fatto dall’account che sembra essere di un amico a cui siamo collegati, che ci chiama per nome e ci invita a cliccare un link su un oggetto o prodotto che abbiamo dimostrato in precedenza di gradire con un Like su una pagina, ad esempio.

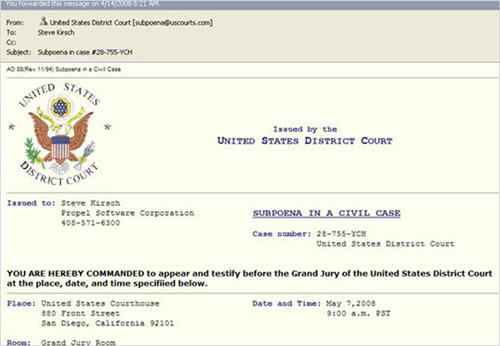

Vediamo un altro esempio concreto: in questa mail un americano è stato contattato da uno Spear Phisher. Il distretto in cui la persona abita davvero, con il nome, l’azienda per cui lavora e il telefono sono estremamente convincenti. Stavolta, siamo sicuri che prima di cestinare la mail ci pensereste due volte, convinti che vi abbiano citato come testimone in tribunale.

Per capire l’efficacia dello Spear Phishing, basta pensare che una vecchia regola dell’invio di mail pubblicitarie dice che ogni 1000 mail spedite si ottengono 10 click, ma con questo approccio la percentuale sale a 66 click: e i guadagni rendono bene, visto che uno Spear Phisher è in grado di estorcere più di 31mila dollari per ogni vittima.

La soluzione: prendere l’iniziativa

I consigli per evitare questo tipo di problemi sono sempre gli stessi: bisogna prevenire, evitando di diffondere dati che poi potrebbero essere usati per ingannarci, e poi stare attenti, avere sale in zucca, usare il buon senso, e altri proverbi. Ma durante la navigazione è oramai quasi impossibile non far emergere una nostra identità che possa essere usata contro di noi. Un rimedio migliore consiste invece nell’iniziativa.

I consigli per evitare questo tipo di problemi sono sempre gli stessi: bisogna prevenire, evitando di diffondere dati che poi potrebbero essere usati per ingannarci, e poi stare attenti, avere sale in zucca, usare il buon senso, e altri proverbi. Ma durante la navigazione è oramai quasi impossibile non far emergere una nostra identità che possa essere usata contro di noi. Un rimedio migliore consiste invece nell’iniziativa.

Innanzitutto dovreste stare attenti se siete professionisti con incarichi di rilievo: lo spear phishing preferisce evitare di sparare nel mucchio, per colpire in modo mirato, motivo per cui posizioni aziendali o professionali di rilievo vi rendono vittime ben più appetibili di altre. L’unico modo per disinnescare questo tipo di attacchi è poi quello di non rispondere in maniera automatica, ad una mail, ad un link che ci viene proposto, anche ad una telefonata.

Individuate piuttosto il mittente del messaggio e prendete voi l’iniziativa: create una nuova mail digitando il nome del destinatario, cercate il contenuto che vi viene offerto da un link su un motore di ricerca, o nel caso della mail dell’americano, telefonate in tribunale. Cercate insomma di rompere qualsiasi cosa che sia automatica, uscite dal circuito creato dalla mente del mittente, e eseguite sempre azioni personali e dirette. Se qualcosa non va, diventerà immediatamente evidente, e voi avrete avuto, oltre al vantaggio di non perdere denaro, anche la gratificazione di essere sfuggiti ai truffatori più furbi.

SAFE ZONE

SAFE ZONE

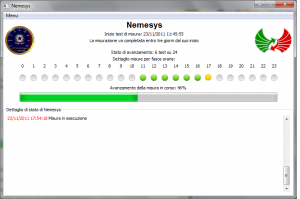

Partendo dal presupposto che il software sin qui descritto viene messo a disposizione gratuitamente dall’Agcom, per gli utenti che non volessero procedere all’iscrizione sul portale MisuraInternet è sempre possibile scaricare la versione Trial di “Speed Test MisuraInternet” che consente di testare in pochi minuti la bontà della propria connessione.

Partendo dal presupposto che il software sin qui descritto viene messo a disposizione gratuitamente dall’Agcom, per gli utenti che non volessero procedere all’iscrizione sul portale MisuraInternet è sempre possibile scaricare la versione Trial di “Speed Test MisuraInternet” che consente di testare in pochi minuti la bontà della propria connessione.

Come installare Chrome Remote Desktop

Come installare Chrome Remote Desktop I limiti di Chrome Remote Desktop

I limiti di Chrome Remote Desktop

Heartbleed. La guida per aggiornare e proteggere i siti web

Heartbleed. La guida per aggiornare e proteggere i siti web 3 – Nel caso in cui foste vulnerabili l’operazione da compiere consiste nell’

3 – Nel caso in cui foste vulnerabili l’operazione da compiere consiste nell’ Cosa possono (e devono) fare gli utenti

Cosa possono (e devono) fare gli utenti 2- Appurato che il sito o il server abitualmente utilizzato ha effettivamente aggiornato alla nuova versione di OpenSSL e quindi risolto il bug, sarà necessario verificare il certificato del sito e assicurarsi che questi venga utilizzato (accertarsi, quindi, di non utilizzare nuovamente i vecchi certificati a rischio).

2- Appurato che il sito o il server abitualmente utilizzato ha effettivamente aggiornato alla nuova versione di OpenSSL e quindi risolto il bug, sarà necessario verificare il certificato del sito e assicurarsi che questi venga utilizzato (accertarsi, quindi, di non utilizzare nuovamente i vecchi certificati a rischio).

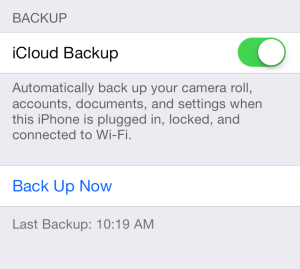

Se disattivato, attivate Backup iCloud.

Se disattivato, attivate Backup iCloud.

Ben più efficace è invece lo sfruttamento della capacità touchscreen che hanno i Bancomat più evoluti. Non tutti sanno che in casi meno rari di quello che si pensi, se si ritira del denaro e si ha la prontezza di toccare con il dito lo schermo poco prima che venga terminata la transazione, si riesce ad accedere al desktop del Bancomat.

Ben più efficace è invece lo sfruttamento della capacità touchscreen che hanno i Bancomat più evoluti. Non tutti sanno che in casi meno rari di quello che si pensi, se si ritira del denaro e si ha la prontezza di toccare con il dito lo schermo poco prima che venga terminata la transazione, si riesce ad accedere al desktop del Bancomat.

Perché passare a Windows 7 o al più moderno 8.1

Perché passare a Windows 7 o al più moderno 8.1 Per scrupolo, prima di procedere all’acquisto della nuova licenza è possibile verificare la reale compatibilità del sistema in uso scaricando l’Upgrade Assistant di Microsoft (disponibile sulla

Per scrupolo, prima di procedere all’acquisto della nuova licenza è possibile verificare la reale compatibilità del sistema in uso scaricando l’Upgrade Assistant di Microsoft (disponibile sulla

Soluzioni più avanzate

Soluzioni più avanzate Uno dei principali problemi legati alla migrazione, è rappresentato dalla compatibilità dei vecchi programmi con i nuovi sistemi Windows. Nonostante gli sforzi del team di Microsoft per ovviare al problema, a volte potrebbe capitare di veder comparire, in fase di installazione, un messaggio di notifica del tipo: “il programma non è compatibile con la versione di Windows in uso”.

Uno dei principali problemi legati alla migrazione, è rappresentato dalla compatibilità dei vecchi programmi con i nuovi sistemi Windows. Nonostante gli sforzi del team di Microsoft per ovviare al problema, a volte potrebbe capitare di veder comparire, in fase di installazione, un messaggio di notifica del tipo: “il programma non è compatibile con la versione di Windows in uso”.

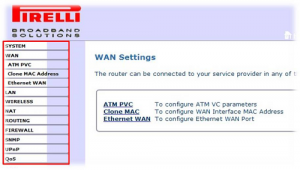

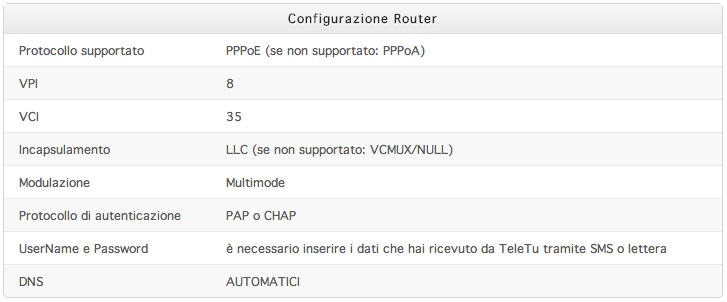

2) Pirelli Discus DRG A124G

2) Pirelli Discus DRG A124G