Punti chiave

Tutte le vostre mail vengono scansionate, analizzate e utilizzate da terzi per elaborare un profilo personale delle vostre abitudini. Un giorno, per caso, potreste trovare una vostra foto a fare da testimonial per un prodotto pubblicitario. I vostri account, o la password della vostra rete wi-fi sono stati raccolti e registrati in un mega archivio per non meglio precisate attività.

Sono solo alcune delle accuse di privacy che sono state mosse nei confronti di Google nel corso degli ultimi anni, con cause milionarie pagate profumatamente per placare le ire dei tribunali e dei cittadini di mezzo mondo. Ma quanto della nostra vita può finire negli archivi dell’azienda di Mountain View? E soprattutto, quali usi fa Google dei dati raccolti dai nostri profili e dai nostri computer?

Gmail: le scansioni dei messaggi

Un dato, su tutti: oltre 450 milioni di utenti attivi nel mondo posseggono un indirizzo di posta Gmail. In poche parole, si tratta del più grande servizio di posta elettronica mai esistito con miliardi di mail scambiate quotidianamente.

Un dato, su tutti: oltre 450 milioni di utenti attivi nel mondo posseggono un indirizzo di posta Gmail. In poche parole, si tratta del più grande servizio di posta elettronica mai esistito con miliardi di mail scambiate quotidianamente.

A destare la preoccupazione degli utenti sono tuttavia i criteri in base ai quali viene amministrata la privacy di questa impressionante mole di messaggi. Nel 2013 Google è comparsa davanti alla Corte Costituzionale della California a seguito di un contenzioso promosso da una class action di cittadini. Accusa: il colosso di Mountain View scansiona ogni giorno tutte le mail scambiate dagli utenti non soltanto per identificare virus o distribuirle all’interno delle sotto-caselle mail (spam, promozioni, comunicazioni social, ecc…), ma anche per collezionare le parole chiavi più utilizzate da ogni cliente al fine di offrirgli pubblicità su misura targettizzate sugli interessi personali.

Se per esempio si ricevono da altri contatti mail inerenti gli sport di montagna, gli annunci pubblicitari della pagina offriranno in brevissimo tempo attrezzature da sci, abbigliamento invernale e quant’altro risulti affine ai gusti dell’utente. Pratiche legittime, secondo i legali di Google, in quanto ogni singolo utente di Gmail accetta queste pratiche all’interno delle condizioni contrattuali del servizio, acconsentendo implicitamente la scansione dei contenuti e-mail.

Nelle memorie legali, inoltre, gli avvocati dell’azienda hanno affermato che nel caso risulti presente un intermediario (la piattaforma Gmail, in questo caso), non può sussistere alcuna pretesa alla segretezza dei messaggi scambiati, paragonando i servizi di scansione offerti a una “segretaria” che vaglia la corrispondenza per conto del proprio capo.

Non solo per offrire agli utenti contenuti pubblicitari in linea con i propri interessi, ma anche e soprattutto per offrire servizi migliori ai suoi 450 milioni di utenti nel mondo. Note legali che tuttavia non cambiano, anzi ribadiscono la linea sostenuta dal quartier generale di Mountain View: chi usa Gmail non può pretendere il rispetto della privacy per i propri messaggi.

Gmail: i cookie conservati

A destare preoccupazione per molti utenti sono inoltre le pratiche di salvataggio e archiviazione dei cookie. Una volta eseguito il login con la propria casella Gmail o il profilo Google Plus personale i cookie di navigazione vengono registrati e inviati ai server di Google, che ne ricava una profilazione approfondita delle abitudini e dei comportamenti web di ogni singolo utente. Recentemente, a seguito dell’interessamento di alcuni organismi no profit, la permanenza massima di questi cookie all’interno dei sistemi Google è stata limitata a un arco temporale di 2 anni. Un’inezia rispetto ai 32 inizialmente previsti da Big G.

Sempre parlando di cookie, non è un mistero che Google abbia per lungo tempo fatto uso di cookie traccianti nei confronti dei propri utenti, arrivando ad eludere le barriere naturali che i sistemi operativi iOS hanno eretto nei confronti dei cookie provenienti da terze parti, come in questo caso. Tra il 2012 e il 2013 l’azienda di Mountain View è stata protagonista di una serie di azioni legali intraprese da cittadini ed enti no profit sul medesimo tema: i cookie traccianti di Google hanno dribblato le difese di diversi browser, come Safari, consentendo una raccolta illecita dei dati dei clienti e delle loro abitudini sul web.

Pur non avendo mai confermato le proprie responsabilità in merito, affermando vagamente per mezzo dei legali che in alcun modo Google si è mai impossessata di dati personali o sensibili, l’azienda ha optato per un pagamento record di 39,5 milioni di dollari per poter chiudere le cause legali in essere in 37 Stati americani.

Google Plus: l’integrazione invasiva

Per spingere il proprio social dalla ampia concorrenza – data anche l’ingombrante presenza del rivale Facebook – Google Plus ha recentemente introdotto il servizio di integrazione con Gmail. Con il risultato che tutti gli utenti della piattaforma social “made in Google” possono agevolmente identificare il profilo e scambiare messaggi con qualsiasi utente di Gmail, pur non conoscendone l’indirizzo di posta elettronica. Una mossa decisamente azzardata che potrebbe provocare alcuni grattacapi agli utenti, specialmente a quelli più famosi che si vedranno quindi sommergere da ondate di messaggi presumibilmente poco graditi.

Va detto a onor del vero che il sistema non consente agli utenti di visualizzare gli indirizzi mail di Gmail (visibili dal mittente solo se si sceglie di rispondere), ma soltanto il nome del profilo al quale inoltrare il messaggio.

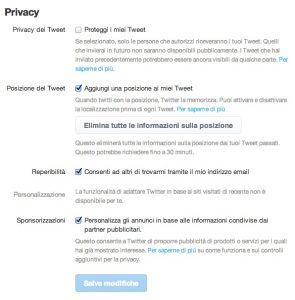

Una volta ricevuto, questo viene automaticamente indirizzato dal sistema nella cartella “Social” al fine di ridurre l’impatto di questa nuova introduzione nella vita quotidiana degli utenti e non mischiare tali comunicazioni con quelle della posta in arrivo. Di default le impostazioni di Gmail permettono di essere contattati da chiunque, ma attraverso le impostazioni personalizzate è possibile spuntare la voce “nessuno” nel caso in cui non si vogliano ricevere mail da parte degli iscritti a Google Plus.

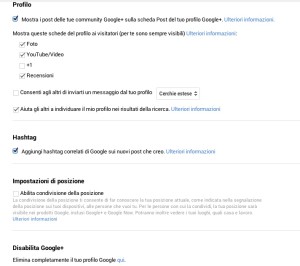

Google Plus: i nostri volti nelle pubblicità

Potrebbe inoltre capitare, durante la normale navigazione, di imbattersi nella pubblicità di un negozio, un locale o un determinato prodotto corredato dalla propria foto profilo a titolo di testimonial, il tutto magari condito da una piccola recensione positiva.

Si tratta in questo caso di un discusso metodo di incrocio dei dati da parte di Mountain View, solita collezionare le recensioni positive rilasciate dagli utenti su Google Plus per poi integrarle negli annunci pubblicitari che riguardano le aziende sponsorizzate.

Per quanti non desiderassero prestare il proprio volto a finalità commerciali, è possibile disattivare l’uso delle immagini personali aprendo le impostazioni dell’endorsement e rifiutando questa tipologia di impiego del profilo.

Google Maps ingordo di immagini

Le auto di Google, quelle munite di telecamera e impiegate per mappare fotograficamente le strade di tutto il mondo, si sono rese protagoniste negli ultimi anni di pesanti violazioni della privacy degli utenti.

Oltre alla pura e semplice raccolta fotografica, i sistemi informatici montati sulle autovetture hanno provveduto a scansionare ogni singola strada alla ricerca di reti wi-fi non protette per geolocalizzarle all’interno delle proprie mappe. La raccolta, però, non si è limitata alla memorizzazione dei soli identificativi della rete (SSID e MAC address) ma anche alla memorizzazione dei flussi di dati in passaggio sulle reti.

Una svista clamorosa catalogata come un “errore” da parte di Google, nonostante l’attività di raccolta possa aver incidentalmente coinvolto anche il traffico di mail, documenti, password e quant’altro fosse a disposizione attraverso le reti pubbliche ma anche quelle domestiche, relativamente a quelle ancora non protette da password e quindi a libero accesso da parte di chiunque. Informazioni mantenute nell’archivio Google senza alcuna autorizzazione. Riguardo la semplice questione fotografica, il problema più evidente dei servizi Google Maps è legato alla possibilità di poter essere immortalati dagli obiettivi delle “Google car” in qualsiasi momento, in ogni angolo del mondo.

Se è pur vero che i software di Google provvedono in automatico a mascherare volti, citofoni, numeri di targa e altri dati sensibili che potrebbero portare all’identificazione di una persona, dall’altro è pur vero che in rari casi questi sistemi mancano l’obiettivo lasciando in chiaro uno o più di questi elementi.

Oppure, potrebbero ritrarre segni distintivi molto particolari (come una macchina o un vestito di colore insolito) che senza ombra di dubbio possono attestare la presenza di un individuo (o di un bene) in un dato posto, al momento dello scatto fotografico. In poche parole, una sorta di geolocalizzazione temporale che non tutti potrebbero gradire. Geolocalizzazione che può invece diventare precisa e continua nel caso in cui si scelga di installare l’applicazione Google Maps su un dispositivo mobile.

Di default le impostazioni prevedono la condivisione della propria posizione e la trasmissione di questa ai server di Google che, potenzialmente, possono memorizzare e gestire le informazioni relative agli spostamenti di milioni di persone nel mondo.

Android: tutti i dati in mano a Google

Più grave sotto l’aspetto della privacy degli utenti è il rapporto tra i dispositivi Android e Google. Se si usa uno smartphone o un tablet con questo sistema operativo è bene sapere che di default a partire dalla versione Android 2.2, Google immagazzina tutti i dati personali sui propri server, incluse le password di accesso alle reti wifi personali.

Si tratta in questo caso di una funzione di backup che oltre alle password immagazzina i siti preferiti, la lista delle App installate e le impostazioni personali del device, evitando così all’utente di dover reinserire i dati tutte le volte e associandoli in automatico ad ogni nuovo accesso.

La funzione risulta particolarmente utile in caso di cambio del telefono o del tablet, poiché in questa eventualità è sufficiente effettuare il log in con il proprio profilo Google e ripristinare tutte le impostazioni, ma al prezzo di un’enorme interferenza nella privacy dell’utente che di fatto consegna a terzi l’accesso ai propri account (Gmail, Youtube, Google Plus) e alle proprie password (inclusa quella wifi). Interferenze nella privacy degli utenti che però compaiono nero su bianco all’interno delle condizioni di utilizzo della piattaforma Google, spesso e volentieri accettate dagli utenti in modo frettoloso e senza la dovuta attenzione.

Ogni nuova App, oltre ai permessi legati alla privacy dell’utente, porta con sé nuove vulnerabilità e bachi che potrebbero essere sfruttati da malintenzionati per infettare il proprio smartphone o tablet.

Ogni nuova App, oltre ai permessi legati alla privacy dell’utente, porta con sé nuove vulnerabilità e bachi che potrebbero essere sfruttati da malintenzionati per infettare il proprio smartphone o tablet. Controllate sempre il nome del produttore.

Controllate sempre il nome del produttore.

1 –

1 –  2 – GADGETTRAK – 4,49 €

2 – GADGETTRAK – 4,49 € 3 – Pic Lock 3 Ultimate – Gratis

3 – Pic Lock 3 Ultimate – Gratis 4 –

4 –  5 –

5 –  6 –

6 –  7 –

7 –  8 – mSECURE – 8,99 €

8 – mSECURE – 8,99 € 9 –

9 –  10 –

10 –  11 –

11 –  12 –

12 –  13 –

13 –  14 –

14 –  15 –

15 –

1. La prima cosa da fare è contattare il responsabile dei contenuti del sito, che può essere chi ha registrato il sito, il webmaster o lo staff di gestione del servizio web. Per trovare il responsabile dei contenuti del sito:

1. La prima cosa da fare è contattare il responsabile dei contenuti del sito, che può essere chi ha registrato il sito, il webmaster o lo staff di gestione del servizio web. Per trovare il responsabile dei contenuti del sito: CONTROBATTERE CON UNA PRESENZA POSITIVA

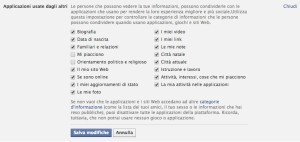

CONTROBATTERE CON UNA PRESENZA POSITIVA Non per forza devono essere contenuti sensibili, ma a volte anche solo l’idea di avere sparso per il web tante briciole di pane che possono permettere a chiunque di ricostruire parte della nostra vita può darci fastidio. In questi casi, si può desiderare di chiudere uno o più account che negli anni abbiamo aperto su qualsiasi genere di sito web.

Non per forza devono essere contenuti sensibili, ma a volte anche solo l’idea di avere sparso per il web tante briciole di pane che possono permettere a chiunque di ricostruire parte della nostra vita può darci fastidio. In questi casi, si può desiderare di chiudere uno o più account che negli anni abbiamo aperto su qualsiasi genere di sito web.