Punti chiave

Il mondo Apple si è evoluto ulteriormente migliorando e aggiungendo alcune innovazioni hardware con il lancio dell’iPhone 5S e 5C, e aggiornando alla versione 7 lo storico sistema operativo proprietario iOS. Ma se la casa di Cupertino ha pensato alla sicurezza introducendo ad esempio il riconoscimento di impronte digitali, è ovvio che alla privacy deve pensarci prima di tutto l’utente, in completa autonomia. E l’occasione può essere utile per dare un’occhiata ad alcuni semplici accorgimenti da seguire se si vuole aumentare il grado di sicurezza del proprio iPhone.

PROTEGGERE LA SCHERMATA DI BLOCCO

Il nuovo iOS7 è nato con un’importante falla di sicurezza, che rende possibile accedere al Centro di Controllo anche a schermata bloccata. Questo significa che chiunque potrebbe utilizzare funzioni fondamentali dell’iPhone senza essere bloccato da nessun PIN.

Nel peggiore dei casi, oltre a poter visualizzare informazioni personali come email, foto e account sui social network, un eventuale ladro potrebbe con molta facilità mettere subito l’iPhone in modalità aereo, rendendo impossibile localizzare il telefono, e avere così tutto il tempo per reimpostare la password del dispositivo.

Nonostante frequenti aggiornamenti del sistema si siano concentrati sulla risoluzione di questi problemi, suggeriamo di disattivare queste funzioni alla radice, per scongiurare un’intera categoria di vulnerabilità che possono affliggere il nostro iPhone, rinunciando ad una comodità tutto sommato trascurabile. Per bloccare l’accesso al Centro di Controllo dalla schermata di blocco seguiamo pochi semplici passi:

- Selezionare Impostazioni > Centro di Controllo

- Disabilitare la voce Accedi da Blocco Schermo

Disabilitare Siri – Di default, è possibile accedere a Siri anche dalla schermata di blocco, potendo impartire quindi dei comandi anche senza aver inserito la passcode, il codice di accesso al telefono. Per incrementare il proprio grado di sicurezza, è possibile configurare le impostazioni in modo che Siri non sia più accessibile dalla lockscreen:

- Selezionare Impostazioni > Generali

- Selezionare Touch ID e codice (voce presente su iPhone 5s, mentre per gli altri modelli: Blocco con codice)

- Nella sezione Consenti l’accesso da bloccato disabilita Siri

Nella stessa sezione, è possibile impedire alla funzione Passbook (che ci permette di conservare tutti insieme ticket e coupon) di mostrare i biglietti a schermo bloccato.

Disattivare le notifiche a schermata bloccata – Ricevere le notifiche di messaggi, mail ed altre applicazioni sulla lockscreen può avere la sua utilità, ma costituisce sicuramente un rischio per la sicurezza dei nostri dati sensibili. E’ possibile disattivare la ricezione delle notifiche a schermo bloccato modificando la configurazione di default:

- Selezionare Impostazioni > Centro Notifiche

- Nella sezione Accedi da “Blocco Schermo” deselezionare tutte le voci

E’ possibile inoltre decidere singolarmente quali notifiche ricevere e quali no. Sempre in Impostazioni > Centro Notifiche, si ha un elenco dettagliato di tutte le applicazioni che possono o non possono inviare notifiche. Selezionando ognuna di queste applicazioni, si può selezionare o deselezionare la voce Vedi in Blocco Schermo, oltre a gestire altri settings avanzati relativi alle notifiche (stile dell’avviso, ripeti avvisi ecc.)

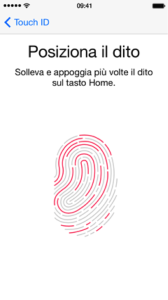

IMPRONTA DIGITALE E PASSWORD

Con l’iPhone 5s, è stata introdotta la funzione Touch ID, ossia l’autenticazione tramite impronta digitale. E’ possibile accedere all’iPhone e confermare gli acquisti nell’App Store, su iBooks Store e su iTunes facendo riconoscere la propria impronta da un apposito lettore.

Questo sistema di riconoscimento si pone come alternativa all’uso di un codice di blocco numerico ed è molto utilizzato. E’ necessario verificare se questa opzione è per voi comoda, e potete consultare un nostro approfondimento sui pro e i contro di questa scelta. Nel caso foste convinti, ecco come configurare la funzione:

- Selezionare Impostazioni > Generali > Touch ID e codice > Touch ID

Per configurare Touch ID, si deve prima impostare un codice di accesso. Touch ID è progettato per ridurre al minimo la necessità di inserire tale codice, che tuttavia risulterà necessario per un’ulteriore convalida di sicurezza, ad esempio in caso di registrazione di nuove impronte digitali. Per registrare l’impronta digitale:

- Assicurarsi che il tasto Home e il dito siano puliti e asciutti

- Tenere l’iPhone come si fa normalmente per toccare il tasto Home

- Toccare il tasto Home e tenere appoggiato il dito finché non si sente una veloce vibrazione o fin quando non viene chiesto di sollevare il dito (suggerimento: non premere il tasto, ma toccarlo leggermente)

- Continuare a toccare e sollevare lentamente il dito, regolandone leggermente la posizione ogni volta

- Al termine della prima scansione, verrà chiesto di regolare la presa per acquisire i bordi dell’impronta digitale

- Tenere il telefono come si fa normalmente per sbloccarlo e toccarlo con le aree esterne adiacenti della punta del dito e non con la parte centrale già scansionata

Una volta attivata la funzione, potrà essere utilizzata al posto di un codice di blocco, che a questo punto sarà necessario solo in rare circostanze, in particolare dopo aver riavviato l’iPhone 5s o quando saranno trascorse più di 48 ore dall’ultima volta che è stato bloccato l’iPhone 5s.

Visto che il codice sarà usato raramente, è bene approfittarne per aumentare la sua complessità. Se infatti una password complessa può diventare noiosa da inserire a ogni accesso al device, sicuramente diventa una soluzione accettabile se la si deve utilizzare in rare occasioni, con la contropartita di diventare molto più complessa da decifrare da parte di malintenzionati. Scegliere una password complessa significa andare oltre il PIN base di 4 cifre e utilizzare una password alfanumerica o un lungo elenco di cifre. Per farlo, è possibile configurare le impostazioni dell’iPhone in modo che accetti password complesse:

- Selezionare Impostazioni > Generali > Touch ID e codice > Touch ID (in modelli diversi da iPhone 5s: Blocco con codice)

- Disattivare la funzione Codice Semplice

- Inserire un nuovo codice più complesso

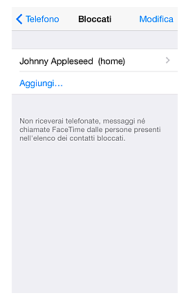

CREARE UNA BLACKLIST DI CONTATTI

Una nuova funzione introdotta con iOS7 permette di bloccare alcuni contatti della rubrica, per non ricevere più messaggi e chiamate da determinati numeri (ad esempio, numeri di telemarketing). Per i contatti bloccati, il proprio numero risulterà sempre irraggiungibile. Al momento non è possibile bloccare in modo selettivo una sola funzione, ma ad ogni numero bloccato verrà impedito di raggiungere l’utente in qualsiasi modo, tramite messaggi, chiamate e FaceTime. Per bloccare un contatto:

- Nell’app FaceTime o Telefono toccare il pulsante Contatti

- Toccare il contatto che si desidera bloccare

- Scorrere fino in fondo alla scheda

- Toccare Blocca contatto

Una volta eseguita questa operazione è possibile rivedere l’elenco dei contatti bloccati con questo metodo direttamente da Impostazioni > Telefono/Messaggi/Facetime > Bloccati

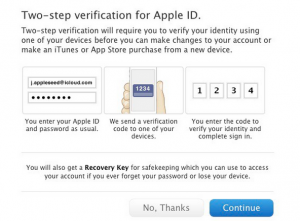

L’AUTENTICAZIONE A DUE STEP

Per incrementare la propria sicurezza, è consigliabile richiedere una verifica in due passaggi ogni volta che è possibile. Ad esempio, inserire un codice di accesso non solo per sbloccare il telefono, ma anche per l’utilizzo di una singola applicazione o richiedere l’invio di un codice di sblocco al proprio numero di telefono, da inserire oltre alla password canonica.

La possibilità di utilizzare una verifica a due step dipende dall’applicazione utilizzata. Vediamo però come richiedere questo tipo di verifica per il proprio ID Apple. Per poterla attivare:

- Andate nella sezione Il mio ID Apple > Gestisci il tuo IDApple

- Selezionate Password e Sicurezza nel menù di navigazione a sinistra e rispondete alle domande di sicurezza impostate in precedenza

- Entrate nella pagina di autenticazione in due step, fate clic su Inizia e seguite la procedura

- Vi verrà richiesto di modificare la password

- A processo completato, dovrete attendere tre giorni per rientrare nell’account e attivare ufficialmente il nuovo metodo di autenticazione a due livelli

- Dopo tre giorni, potete rientrare nell’account, rispondere nuovamente alle domande di sicurezza e tornare sulla pagina delle verifica a due livelli

- Ora potete associare i device su cui far inviare l’sms codice di verifica ogni volta che vi servirà

- Vi verrà inviato subito un sms con un codice di prova da inserire

- Dovrete ripetere il processo con un altro device, anche non vostro, per poter accedere all’account nel caso smarriste o si rompesse il device principale

- Ppotete aggiungere tutti i device in vostro possesso

- Infine, verrà generata una chiave di recupero, da conservare gelosamente, utile in caso non aveste più a disposizione nessuno dei device registrati per ricevere l’sms con il codice di accesso

VERIFICATE LE APPLICAZIONI CHE RICHIEDONO LA VOSTRA LOCALIZZAZIONE

Alcune applicazioni, per funzionare in modo corretto, devono necessariamente tenere conto della nostra posizione geografica. Pensiamo ad esempio a un navigatore o un’app meteo. E’ possibile però che a tenere traccia della nostra posizione siano anche applicazioni poco gradite ed è bene tenerle sotto controllo ed eventualmente revocare il permesso alla geolocalizzazione per specifiche app. Gestire questa configurazione è molto semplice:

- Selezionare Impostazioni > Privacy >Localizzazione

- In questa sezione, comparirà l’intero elenco della app che richiedono la posizione dell’utente ed è possibile dare o negare il permesso per ogni singola applicazione

Volendo, è possibile mettere la funzione Localizzazione su OFF, in modo che la posizione non sia mai rilevata da alcuna applicazione.

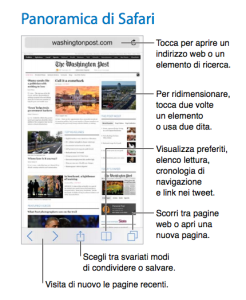

NAVIGARE SICURI

L’utente può prendere alcuni piccoli accorgimenti anche per navigare in sicurezza, in modo da tenere il più possibile riservati i propri dati personali ed evitare siti web dannosi. Alcune indicazioni:

- Per aumentare la privacy: andare in Impostazioni > Safari e attivare Non rilevare. Safari richiederà ai siti web visitati di non rilevare la navigazione, ma un sito web può scegliere di non rispettare la richiesta.

- Per fare attenzione ai siti web sospetti: in Impostazioni – Safari, attivare Avviso sito web fraudolento.

- Per eliminare i dati inseriti su Safari:- Selezionare Impostazioni – Safari

Da questa sezione è possibile eliminare cookie, dati e cronologia. E’ possibile inoltre selezionare Avanzate > Dati dei siti web. In questa sezione, è presente l’elenco dettagliato dei siti visitati con il peso dei dati conservati ed è possibile rimuoverli (stesso effetto della funzione Elimina cookie e dati, ma con la possibilità di vedere la situazione più nel dettaglio).

ELIMINARE TUTTI I PROPRI DATI

Nel caso si volesse cedere il proprio iPhone, è importante eliminare qualsiasi dato personale. Per farlo, si può utilizzare la funzione apposita prevista dal sistema operativo per fare un completo reset dell’iPhone:

- Selezionare Impostazioni > Generali > Ripristina

- Scegliere la voce Cancella Contenuto e Impostazioni

APPLICAZIONI PER AUMENTARE SICUREZZA E PRIVACY

Per aumentare il nostro grado di sicurezza e la privacy delle nostre informazioni personali, è possibile scaricare diverse applicazioni dall’App Store. Ne indichiamo alcune.

- SplashID: per salvare in modo sicuro le password, ma anche altri dati sensibili, come nome utente, dati della carta di credito, numero di conto corrente ecc. Le informazioni possono essere salvate in locale o su cloud, a scelta dell’utente.

- iDataSafe: per memorizzare i vostri dati, divisi in gruppi, in massima sicurezza. I gruppi di default sono: Conti bancari e relativi codici di accesso/Carte di credito/Account di posta elettronica/Assicurazioni/Codici di registrazione/Combinazioni/I dati del vostro veicolo/Accessi web. L’applicazione prevede un backup di tutti i dati on the cloud, per un eventuale ripristino.

- HiFolder: per creare delle cartelle e sotto-cartelle private accessibili solo tramite password. Inoltre, è possibile utilizzare una funzione per rendere letteralmente invisibili particolari file e cartelle.

- 1password: per salvare tutte le password, crittografate, in un unico documento. Basta ricordare la password generale per avere accesso a tutte le altre.

IN CASO DI SMARRIMENTO O FURTO

Lo smarrimento o il furto del proprio iPhone è sicuramente un rischio dei più temuti, non solo per il danno economico, ma anche per la salvaguardia dei propri dati personali. L’idea che immagini, video, messaggi e contatti siano alla portata di chiunque entri in possesso del nostro device è da scongiurare il più possibile.

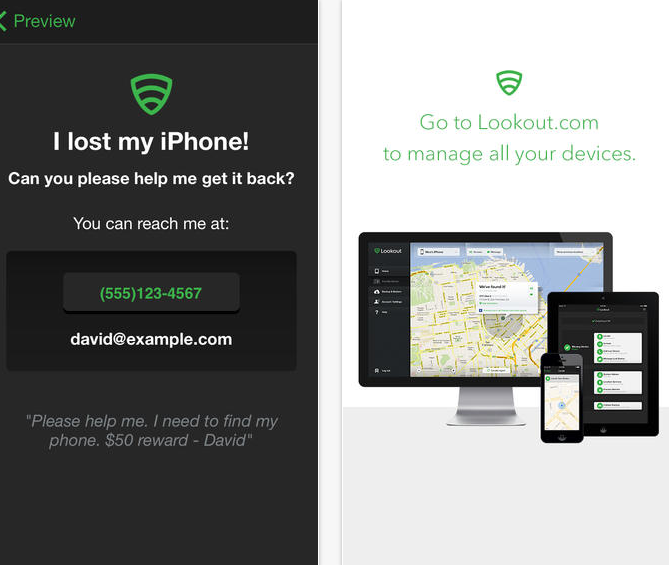

Per limitare i danni in caso di smarrimento o furto del proprio iPhone, è possibile scaricare l’applicazione nativa Apple Find my iPhone, funzionante attivando contemporaneamente un account su iCloud. Le funzioni di quest’applicazione innumerevoli e le principali sono:

- Individua il vostro iPhone su una mappa

- Fa suonare il dispositivo ad alto volume per due minuti (anche se è in modalità silenziosa)

- Blocca a distanza il dispositivo con un codice

- Visualizza un messaggio personalizzato sulla schermata di blocco

- Cancella da remoto tutti i contenuti e le impostazioni del tuo dispositivo

- Attiva la modalità smarrito

- Dà indicazioni stradali per raggiungere il luogo in cui si trova il dispositivo

- Dà l’indicatore di carica della batteria

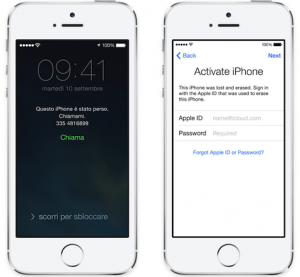

Per rendere inutilizzabile un iPhone in caso di furto, iOS7 ha introdotto un’importante novità: quando è attivo Find my iPhone, di default si attiva anche la funzione Activation Lock. Questa funzione fa sì che, dopo che l’utente ha eliminato tutti i propri dati dal telefono rubato usando l’applicazione Find My iPhone, per accedere al telefono sia necessario introdurre nuovamente Apple ID e relativa password del proprietario, senza i quali il ladro non potrà più usare il telefono. Questa nuova funzionalità mira a scoraggiare i numerosi furti di iPhone.

Gli esempi spaziano dagli sfoghi lavorativi che raggiungono le orecchie del capo alle fotografie condivise dal luogo di vacanza, che possono essere condivise e ripostate fino ad arrivare all’attenzione del ladro di turno a cui passa il concetto “la famiglia è in vacanza, quindi la casa può tranquillamente essere svaligiata”.

Gli esempi spaziano dagli sfoghi lavorativi che raggiungono le orecchie del capo alle fotografie condivise dal luogo di vacanza, che possono essere condivise e ripostate fino ad arrivare all’attenzione del ladro di turno a cui passa il concetto “la famiglia è in vacanza, quindi la casa può tranquillamente essere svaligiata”.

Adesso, rivolgete subito alla Polizia Postale, fate una querela contro ignoti e consegnate alle forze dell’ordine il numero che vi risulta essere quello del chiamante (verranno eseguiti controlli autonomi, ma avere un ottimo indizio velocizza il lavoro della Polizia) e una pennetta USB con il file della registrazione, assieme ai dettagli di data, ora e durata della telefonata. Le forze dell’ordine, valuteranno la situazione: da questo momento in poi, seguite solo le loro indicazioni.

Adesso, rivolgete subito alla Polizia Postale, fate una querela contro ignoti e consegnate alle forze dell’ordine il numero che vi risulta essere quello del chiamante (verranno eseguiti controlli autonomi, ma avere un ottimo indizio velocizza il lavoro della Polizia) e una pennetta USB con il file della registrazione, assieme ai dettagli di data, ora e durata della telefonata. Le forze dell’ordine, valuteranno la situazione: da questo momento in poi, seguite solo le loro indicazioni.

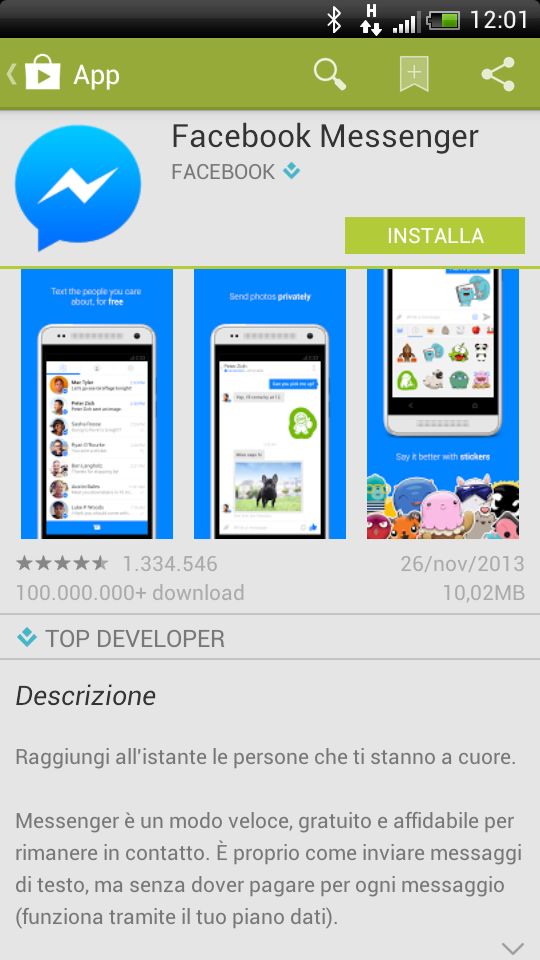

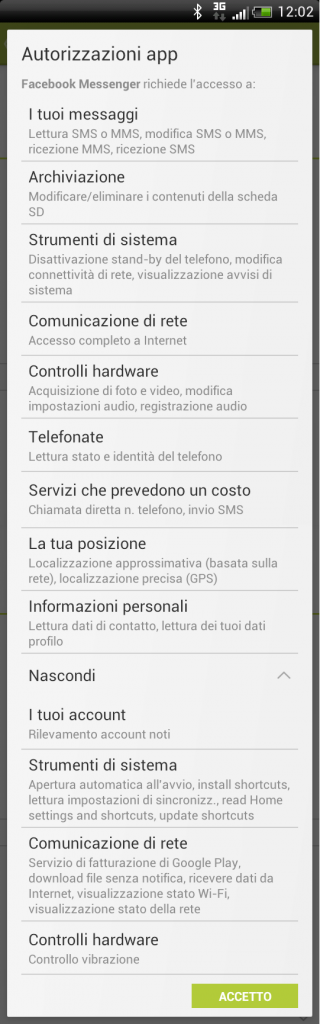

Eppure in tutto il mondo milioni di persone espongono quotidianamente qualcosa come un miliardo di dispositivi mobili a questo rischio concreto. Consapevoli o meno. Lo fanno attraverso l’uso dell’applicazione

Eppure in tutto il mondo milioni di persone espongono quotidianamente qualcosa come un miliardo di dispositivi mobili a questo rischio concreto. Consapevoli o meno. Lo fanno attraverso l’uso dell’applicazione

Più ricca l’offerta Super All Inclusive Unlimited, che al costo di 64,95 € mensili (in promo fino al 12 gennaio a 49,95 €) rimuove tutte le soglie previste dal precedente piano rendendo illimitate tutte le voci di abbonamento per la telefonia fissa e quella mobile, mantenendo per il traffico internet da smartphone il limite di 2 Gb mensili ad alta velocità.

Più ricca l’offerta Super All Inclusive Unlimited, che al costo di 64,95 € mensili (in promo fino al 12 gennaio a 49,95 €) rimuove tutte le soglie previste dal precedente piano rendendo illimitate tutte le voci di abbonamento per la telefonia fissa e quella mobile, mantenendo per il traffico internet da smartphone il limite di 2 Gb mensili ad alta velocità.

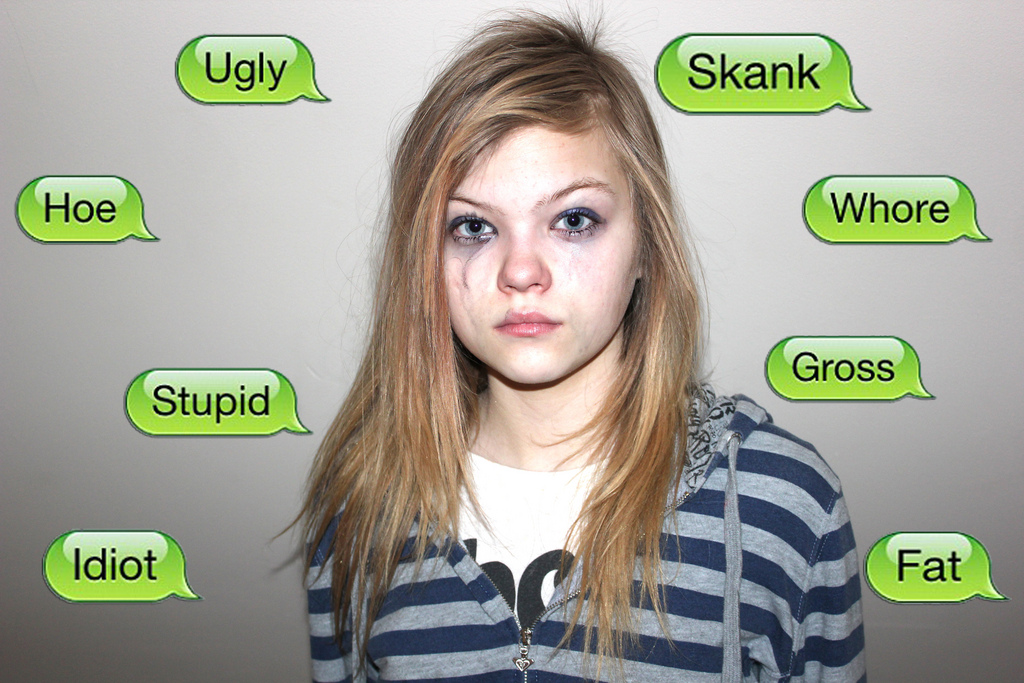

Prevenire il Cyberbullismo

Prevenire il Cyberbullismo

Inoltre, è fondamentale fare rete. Secondo Nancy Willard, più ancora che agire sui cyberbulli e sulle vittime, è essenziale agire sugli spettatori. Il suo invito è a non osservare in silenzio, ma a intervenire ogni volta che si assiste a un caso di cyberbullismo. Il suo pensiero è espresso nella semplice e diretta forma: “Be a friend”.

Inoltre, è fondamentale fare rete. Secondo Nancy Willard, più ancora che agire sui cyberbulli e sulle vittime, è essenziale agire sugli spettatori. Il suo invito è a non osservare in silenzio, ma a intervenire ogni volta che si assiste a un caso di cyberbullismo. Il suo pensiero è espresso nella semplice e diretta forma: “Be a friend”.

Richiedi un codice di accesso al tuo account

Richiedi un codice di accesso al tuo account