Malware Android ruba le credenziali di Uber

Meltdown e Spectre. Microsoft rilascia aggiornamenti per proteggere Surface

I due bug, soprannominati Meltdown e Spectre , influenzano quasi tutti i dispositivi realizzati negli ultimi 20 anni, inclusi i processori e processori AMD, ARM e Intel.

L’installazione della patch più recente è uno dei principali modi in cui gli utenti possono proteggersi da Meltdown e Spectre. L’ articolo di supporto sui nuovi aggiornamenti di Microsoft spiega che la società è anche a conoscenza di come le vulnerabilità potrebbero influire sui suoi servizi cloud e ha iniziato a proteggerli.

Per ora, non ci sono attacchi confermati sui clienti Microsoft che sfruttano le vulnerabilità. “Microsoft non ha ricevuto alcuna informazione per indicare che queste vulnerabilità sono state utilizzate per attaccare i clienti in questo momento”, afferma l’articolo.

I seguenti dispositivi Surface che utilizzano Windows 10 possono essere aggiornati con la nuova patch:

- Surface Pro 3

- Surface Pro 4

- Libro di superficie

- Surface Studio

- Surface Pro Model 1796

- Laptop di superficie

- Surface Pro con LTE Advanced

- Surface Book 2

Un portavoce di Microsoft ha confermato che gli aggiornamenti sono attualmente in corso di distribuzione e possono essere scaricati controllando il sistema di aggiornamento interno del dispositivo o visitando l’Area download Microsoft . La società sottolinea, tuttavia, di attendere gli aggiornamenti del firmware appropriati specificamente relativi a Meltdown e Spectre, in modo da non scaricare versioni precedenti.

Le password non serviranno più. Parola di Microsoft

Qualunque cosa si pensi di Windows Hello o della biometria in generale, l’osservazione della casa di Redmond sembra corretta.

Le password sono state create per un mondo di dispositivi e sistemi, ora si sente la necessità di verificare l’identità di una persona in tempo reale utilizzando qualcosa di più sostanziale di una stringa di caratteri, un bisogno ogni giorno più pressante.

Non bisogna però dimenticare che l’autenticazione a più fattori (MFA) fa questo senza la necessità di abolire completamente le password, ma l’argomento contrario è che anche questo metodo è vulnerabile e complicato.

Meglio la rottura netta con il passato. Come dice Microsoft nel suo messaggio pubblicitario: “tu sei la password“.

Una cautela è che mentre i sistemi di identificazione facciale aboliscono le password – dati unici sperabilmente noti solo all’utente – non aboliscono il fatto che i dati privati e molto preziosi debbano essere tenuti al sicuro.

Nel caso di Hello, si tratta di dati biometrici, che devono essere memorizzati da qualche parte, Microsoft ha recentemente chiarito dovrebbe trovarsi all’interno di un chip TPM (Trusted Platform Module).

Cambiare una password compromessa è già abbastanza difficile, ma fare lo stesso per un volto smarrito, un dito o una traccia vocale potrebbe essere impossibile.

Né, ironia della sorte, Hello è stato immune dalle preoccupazioni per la sicurezza, come la recente ricerca che ha scoperto che il riconoscimento potrebbe essere bypassato da niente di più complicato che una fotografia a raggi infrarossi del titolare dell’account.

Ironia della sorte, la ricerca è servita a sottolineare quanto sarebbe difficile sconfiggere Hello in condizioni reali.

Ottenere una fotografia IR ad alta definizione di un titolare del conto non sarebbe banale, mentre alcuni dei punti deboli tecnici rivelati dall’attacco erano collegati all’immaturità dell’hardware della videocamera di cui Hello ha bisogno per il riconoscimento facciale.

Forse ciò che separerà gli utenti dalle password sarà un mosaico di sistemi biometrici (vedi Face ID di Apple come principale concorrente), di cui Hello sarà solo uno. Per quanta sicurezza aggiunga, non sarà necessariamente più semplice o meno costoso per gli utenti.

A qualcuno mancheranno le password quando alla fine spariranno? Sembra improbabile, ma in quel momento, probabilmente molto lontano, ci saranno molte persone che si sentiranno molto nostalgiche per il mondo più semplice in cui hanno vissuto.

Falla processori Intel. Tutte le patch. Le previsioni in esclusiva degli esperti

Punti chiave

Si chiamano Meltdown e Spectre, e sono vulnerabilità che colpiscono i processori installati nei device di tutto il mondo, esposti al furto di dati.

Il terremoto nel settore della sicurezza hardware mondiale porta la comunità ad interrogarsi su cosa fare. In questo report vi forniremo le prime efficaci contromisure per proteggere i pc dall’attacco, tutte le patch correttive esistenti, e la verosimile evoluzione del pericolo nei prossimi anni, raccontata dagli esperti.

Falla nei processori Intel, AMD e Arm. La dinamica dell’attacco

Le vulnerabilità sono due. La prima si chiama Meltdown e coinvolge tutti i processori Intel, sono escluse le altre marche.

La seconda, quella che sembra più grave, si chiama Spectre, e coinvolge sia gli Intel che i processori AMD e ARM.

Quando utilizziamo i programmi sul pc, questi necessitano dell’esecuzione di una serie di calcoli. Il microprocessore, o CPU, è l’unità hardware dedicata a questo lavoro, e di norma, registra i dati relativi ai vari programmi eseguiti in singole porzioni o spazi che vengono separati fra di loro, per non fare confusione.

Tra una porzione e l’altra viene inserita una specie di “porta” che permette di distinguere una parte dall’altra.

Nel momento in cui viene richiesto di eseguire un grande numero di calcoli , i processori di nuova generazione hanno come obiettivo quello di massimizzare la velocità.

Per dare delle risposte il più rapide possibili, queste CPU non aspettano che gli vengano chieste delle informazioni precise ma iniziano ad analizzare le richieste precedenti e si mettono ad “indovinare” i dati che gli saranno domandati.

Questo meccanismo di previsione porta però le CPU ad ignorare i limiti, le porte che erano state stabilite tra una porzione di dati e l’altra, e questo li spinge a restituire informazioni che non dovrebbero rivelare.

In altre parole, è come se il processore, pur di fare velocemente il suo lavoro, inizi a ragionare di testa sua, ignori le “pareti divisorie” tra una porzione e l’altra, e vada a pescare informazioni senza controllare “se” era il caso di farlo.

Questa dinamica può portare al furto di tutte le informazioni all’interno dei programmi che abbiano una certa importanza come le password, altri tipi di dati sensibili e addirittura dati bancari.

Per chi desidera approfondire, esiste uno studio completo su Meltdown, e un altro su Spectre.

Falla nei processori: sapevano della vulnerabilità?

Tutto questo è stato scoperto in parte da ricercatori indipendenti (il Politecnico austriaco di Graz e la società tedesca di sicurezza informatica Cerberus ) e in parte dal programma di individuazione vulnerabilità Project Zero di Google.

Il problema è che tutto questo sarebbe stato comunicato già l’anno scorso in maniera discreta alla Intel.

E il fatto che il CEO di Intel Brian Krzanich, abbia venduto le sue azioni, passando dalle 495.743 che aveva al minimo obbligatorio di 250.000, in poco tempo, fa sorgere il sospetto che negli alti piani dei giganti dell’hardware ci si preparasse ad una cosa del genere.

I portavoce della Intel, spiegano che la vendita delle azioni era programmata già da un mese, ma il bug era noto da molto più tempo.

Falla nei processori Intel, AMD e ARM. Le patch complete

Per difendersi da queste vulnerabilità la reale soluzione è drammaticamente semplice: bisogna riprogettare l’hardware dei microprocessori e distribuirli in tutto il mondo. Cosa che ovviamente richiederà un tempo decisamente lungo.

Quello che si può ragionevolmente fare è attuare dei Workaround, cioè delle soluzioni provvisorie che possono avere già degli ottimi effetti.

Il primo livello di intervento, quello possibile nell’immediato, è di agire sul sistema operativo.

Attraverso delle patch, possiamo ordinare al nostro sistema di non richiedere al nostro processore velocità a tutti i costi, evitando di esporci alla trappola.

Purtroppo questi aggiornamenti potrebbero rallentare le prestazioni del computer su percentuali che vanno dal 5% al 30% nei casi peggiori. Ma vi suggeriamo di installarle ugualmente, in quanto la vulnerabilità è veramente critica.

Di seguito presentiamo l’elenco per ogni piattaforma delle patch immediatamente applicabili.

Android

Per i dispositivi che girano su Android e sono realizzati direttamente da Google, l’aggiornamento dovrebbe essere scaricato e installato automaticamente. Per i dispositivi di altri produttori, il processo può essere un po’ più lento. Indipendentemente dal produttore del dispositivo, gli utenti dovrebbero verificare se l’aggiornamento è disponibile seguendo questi passaggi:

- Apri l’app Impostazioni del dispositivo

- In basso, tocca “Sistema“, quindi “Info sul telefono” o “Informazioni sul tablet“.

- Scorri verso il basso fino a “Versione Android” e “Livello patch sicurezza Android“.

- Assicurati che l’ultima patch sia aggiornata ad Android 2018-01-05.

Se così non fosse:

- Apri l’app “Impostazioni del dispositivo“.

- In basso, tocca “Sistema“, quindi “Aggiornamento del sistema“.

Se è disponibile un aggiornamento, scaricarlo e installarlo.

iOS

Per verificare la presenza di un aggiornamento iOS, effettuare le seguenti operazioni:

- Apri l’app Impostazioni

- Raggiungi il menu “Generale” e tocca “Aggiornamento software“

Se è disponibile un aggiornamento, scaricarlo e installarlo

Windows

Microsoft ha rilasciato un aggiornamento per la sicurezza che contribuirà a mitigare la minaccia posta da Meltdown e Spectre. L’aggiornamento, disponibile per Windows 10, è identificato come KB4056892 (build OS 16299.192).

Le macchine con Windows 10 dovrebbero scaricare e installare automaticamente l’aggiornamento. Altrimenti l’aggiornamento può anche essere scaricato dal sito di aggiornamento di Microsoft.

Intel ha anche pubblicato uno strumento in grado di verificare il firmware di una pc. Lo strumento di rilevamento Intel-SA-00086 è disponibile per i computer che eseguono Windows 10, 8.1 e 7 e può determinare se un PC richiede un aggiornamento del firmware. Nel caso basta seguire le istruzioni per procedere all’update.

Mac OS

Gli utenti Mac che hanno seguito gli aggiornamenti di sicurezza dovrebbero essere già protetti da Spectre e Meltdown; Apple ha iniziato a mitigare l’attacco con il rilascio di MacOS High Sierra 10.13.2, reso disponibile per la prima volta il 6 dicembre 2017.

Per assicurarti che un Mac sia aggiornato, apri l’App Store e fai clic sulla scheda “Aggiornamenti“.

Se è disponibile un aggiornamento, dovrebbe apparire.

Scarica e installa l’aggiornamento e tieni conto che il processo potrebbe richiedere il riavvio della macchina.

La tabella seguente riunisce le patch per tutte le altre piattaforme

| Clicca sul nome per leggere le informazioni | Data |

|---|---|

| Amazon | 4 gennaio 2018 |

| AMD | 4 gennaio 2018 |

| Android | 4 gennaio 2018 |

| ARM | 4 gennaio 2018 |

| CentOS | 4 gennaio 2018 |

| Chromium | 4 gennaio 2018 |

| Citrix | 4 gennaio 2018 |

| F5 | 4 gennaio 2018 |

| 4 gennaio 2018 | |

| Huawei | 4 gennaio 2018 |

| IBM | 4 gennaio 2018 |

| Intel | 4 gennaio 2018 |

| Lenovo | 4 gennaio 2018 |

| Linux | 4 gennaio 2018 |

| Microsoft Azure | 4 gennaio 2018 |

| Microsoft Windows | 4 gennaio 2018 |

| NVIDIA | 4 gennaio 2018 |

| OpenSuSE | 4 gennaio 2018 |

| Red Hat | 4 gennaio 2018 |

| SuSE | 4 gennaio 2018 |

| Trend Micro | 4 gennaio 2018 |

| VMware | 4 gennaio 2018 |

| Xen | 4 gennaio 2018 |

Proteggere la navigazione internet: Chrome Site Isolation

La seconda linea di intervento riguarda la navigazione su internet.

Sono prevalentemente i javascript, dei codici largamente utilizzati sui siti, quelli che consentono di sfruttare l’attacco. E’ stato riscontrato che l’utilizzo del browser Google Chrome con il meccanismo di Site Isolation è un’ottima protezione.

Questo può aumentare il consumo di memoria dal 10 al 20%, ma il gioco vale la candela.

- Aprite Google Chrome

- Nella barra degli indirizzi digitate

chrome://flags/#enable-site-per-processe premete Invio - Nell’opzione “Site Isolation” cliccate su “Abilita“

- Se non visualizzate l’opzione Site Isolation, aggiornate Chrome

- Riavviate il brower e abilitate Site Isolation

La terza soluzione, nel caso in cui si voglia comprare o scegliere di usare un computer nei prossimi mesi, è quello di orientarsi verso un Chromebook.

Secondo indicazioni precise di Google infatti, gli Intel Chrome OS con kernel 3.18 e 4.4 sono protetti con una tecnologia chiamata KPTI, che va a disinnescare il meccanismo.

Verificate che la versione di Chrome OS sia pari o superiore alla 63, distribuita a metà dicembre del 2017.

Falla nei processori di tutto il mondo. Cosa accadrà?

Quali possono essere le ripercussioni di una vulnerabilità tanto grave?

Corrado Giustozzi, esperto di sicurezza informatica di livello internazionale e membro del comitato direttivo del Clusit, spiega ad Alground che “le principali vittime saranno le grandi compagnie di Internet. Le Web Farm e il mondo Cloud.”

“Si tratta – spiega Giustozzi – di aziende che utilizzano processori ad altissime prestazioni e che sono particolarmente esposte sia perché nel loro caso l’attacco può funzionare molto bene sia perché contengono molte informazioni, ovvero i dati che gli utenti scambiano sul web e che passano inevitabilmente da loro, il che ingolosisce i pirati informatici”

C’è da aspettarsi nei prossimi anni, quindi, una serie di attacchi alle grandi compagnie come Microsoft, Google Drive, piuttosto che Azure o Amazon Cloud.

A mitigare il pericolo, la resilienza, ovvero la capacità di reazione a pericoli improvvisi, di queste piattaforme. Ed effettivamente Amazon, Google, e Microsoft Azure, hanno già applicato patch correttive.

Sono esenti dal pericolo i singoli utenti? “In linea generale – risponde Giustozzi – chi naviga con il proprio pc, e non compie operazioni pesanti, nonostante l’installazione delle patch, non dovrebbe avere particolari problemi, negli anni a venire”.

C’è solo una categoria di utenti “semplici” che potrebbe essere a rischio… e per sua stessa volontà: i videogamer. “Gli utenti finali più esposti al pericolo sono loro – spiega ad Alground, Stefano Zanero, del Politecnico di Milano – quelli che hanno bisogno di un altissima velocità della CPU e che, essendo nella parte tendenzialmente giovane della popolazione, hanno poca etica di sicurezza informatica.”

“Proprio loro – avverte Zanero – potrebbero addirittura evitare consapevolmente di installare le patch o disinstallarle per recuperare la velocità mancata, esponendosi ciecamente al rischio.”

Insomma, le previsioni sul futuro di Meltdown e Spectre, obbligano a rimanere all’erta. Non siamo alla fine del mondo, ma “purtroppo è stata scoperchiata non solo una singola vulnerabilità – conclude Zanero – ma un intero approccio allo sfruttamento dei bug hardware.”

“Mi aspetto attacchi nel corso dei prossimi tempi e le prime soluzioni definitive, quelle di riprogettazione hardware, saranno per forza rilasciate sul mercato solo nei prossimi tre o quattro anni, il ciclo di vita medio di un processore.”

Ecco le persone più pericolose sul web. Un loro click ed è un disastro

Punti chiave

Sono le persone più pericolose al mondo, almeno per il web. Alcune perché attentano alla libertà della rete, altre perché la usano per fare i criminali, altri ancora per gli effetti delle loro comunicazioni digitali. In questo report faremo una interessante carrellata sulle principali personalità mondiali accomunate da una elevatissima pericolosità per l’universo digitale.

Il più potente e pericoloso in assoluto: Donald Trump

Al primo posto troviamo il presidente americano Donald Trump. Andando a ritroso nelle notizie, nei primi mesi della sua presidenza ha utilizzato il suo account Twitter per rispondere in maniera aggressiva a chi lo criticava, ha diffuso video contro i musulmani e ha espresso frasi provocatorie e minacciose nei confronti della Corea del Nord.

Insomma, Donald Trump è la persona più influente al mondo, in grado con il suo smartphone, di generare reazioni su scala mondiale in pochi secondi: basta uno dei suoi Tweet irascibili.

Il web non deve essere per tutti: Ajit Pai

Negli ultimi anni, le riflessioni su Internet e sul suo utilizzo, sono state dominate dal concetto della Net neutrality: significa che tutti dovrebbero avere lo stesso diritto di accedere ad internet e non dovrebbero esistere utenti di serie A e di serie B.

Ma Ajit Pai, avvocato e membro direttivo della FCC americana, è una delle personalità mondiali in prima linea contro la Net neutrality, fermamente intenzionato a creare una internet a due velocità.

I provider americani, e secondo la sua visione, quelli del mondo, dovrebbero essere liberi di scegliere gli utenti che meritano servizi maggiori e servizi minori.

Ha combattuto per smantellare il programma federale americano che voleva fornire accesso web anche agli americani al di sotto della soglia della povertà.

Lavora alacremente per sollevare i provider dall’obbligo di garantire un servizio completo a utenti poveri e residenti in aree rurali: in altre parole, le aziende avrebbero il permesso di offrire un servizio intermittente o di scarsa qualità, senza doverne rispondere.

Insomma: il principale fautore di una internet per ricchi e di una versione minore per poveri.

Se le sue strategie politiche fossero applicate, solo una parte ristretta della popolazione mondiale avrebbe accesso alle ottimali condizioni di connessione web, mentre il resto della terra dovrebbe accontentarsi di servizi minori per il solo fatto di non essere ricca.

Campagne d’odio su scala mondiale: Ashin Wirathu

Si tratta di un monaco del Myanmar che ha diffuso per anni odio nei confronti della minoranza musulmana Rohingya.

Dopo che il governo gli ha impedito di pronunciare i suoi deliranti sermoni in pubblico, ha creato un account Facebook continuando a diffondere pregiudizi e iniziative violente tra i suoi follower.

Ha condotto campagne online di disinformazione e propaganda, che dipinge la minoranza Rohingya come terroristi che devono essere espulsi dalla nazione. I suoi discorsi di intolleranza hanno spesso ispirato ondate di massacri, stupri e ritorsioni nei confronti di questa minoranza.

Dopo i suoi interventi, e in gran parte grazie ad essi, decine di migliaia di Rohingya in fuga, sono stati internati in campi profughi nei distretti immediatamente vicini alla capitale del Bangladesh.

Viene chiamato il “Bin Laden buddista“, e nonostante Facebook censuri alcuni suoi post, rappresenta una delle personalità più pericolose su internet.

I terroristi del web: l’ISIS

L’organizzazione terroristica già dal 2014 utilizza il web per fare accoliti.

Dal momento che la guerra mondiale contro questo gruppo ha strappato diversi territori reali come le roccaforti di Mosul, in Iraq e Raqqa, in Siria, l’ISIS ha controbilanciato diffondendosi online, infestando i social media e assoldando su internet kamikaze pronti ad uccidersi per la loro causa.

Sono certamente una delle peggiori piaghe di internet, che viene sfruttato da questi terrorismi per fare proselitismo online. Blog a tema, siti web, social network sono spesso infestati dalle pagine di reclutatori del terrorismo. Utilizzano applicazioni come Whatsapp e Telegram per scambiare informazioni e organizzare incontri.

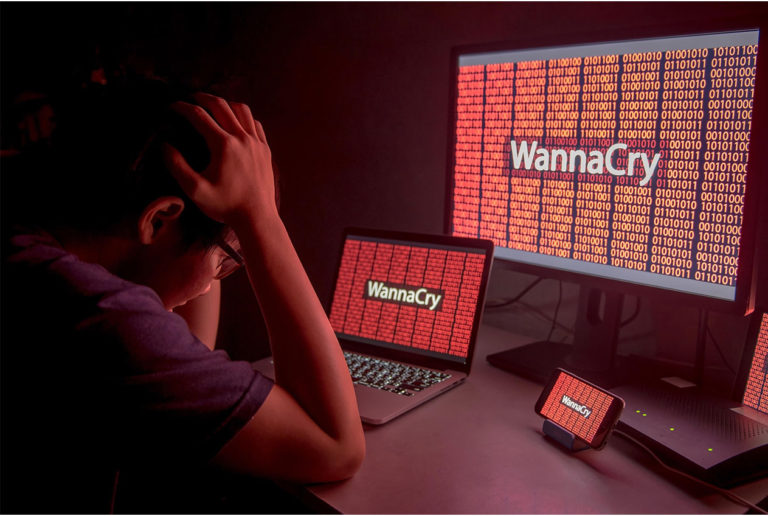

Attacco al mondo: Shadow Brokers

Sin dall’estate del 2016 un misterioso gruppo di hacker chiamato Shadow Brokers ha pubblicato codici segreti rubati dai servizi segreti americani dell’NSA.

Uno di loro, ha reso pubblico il programma della NSA, Ethernal Blue ed Ethernal romance, che sfruttando alcune vulnerabilità in Microsoft permettono di prendere il controllo dei computer.

Questo bug è stata utilizzato da alcuni hacker per diffondere virus su scala mondiale come Wannacry, che hanno causato miliardi di dollari di danni in tutto il mondo. Anche se la NSA ha le sue responsabilità, viste le scarse strategie di protezione dei suoi dati. Shadow Brokers rappresenta certamente uno dei pericoli maggiori nella storia dell’informatica.

I cyberguerrieri: Sandworm

Si tratta di un gruppo di hacker attivo da almeno tre anni che ha basi in Russia e conduce campagne di Cyberwar in Ucraina.

Hanno perpetrato attacchi nei confronti di agenzie governative, aziende di importanza strategica e sono riusciti a togliere l’energia elettrica a centinaia di migliaia di persone in uno dei blackout più gravi della storia.

Sono specializzati nell’attaccare le infrastrutture critiche dei paesi, e sarebbero i responsabili, secondo gli esperti di sicurezza informatica, del malware Petya, uno dei più pericolosi virus pensati per distruggere le infrastrutture.

Nella loro storia hanno danneggiato compagnie come Maersk, Merk e FedEx.

I soldati della Nord Corea: Lazarus

E’ un altro gruppo hacker che si sospetta sia al soldo del governo nordcoreano. Lazarus ha distrutto decine di migliaia di computer della Sony e ha rubato miliardi di dollari da banche in Bangladesh, Polonia e Vietnam.

E’ certamente l’organizzazione cybercriminale sponsorizzata e sostenuta da uno stato sovrano più pericolosa della storia. Lazarus è stato anche coinvolto nell’attacco del ransomware Wannacry su scala mondiale.

Il re dei razzisti: Andrew Anglin

E’ un attivista politico, autore di un sito, Daily Stormer, colmo di affermazioni razziste, misoginia e dichiarazioni antisemite.

Anglin è impegnato su internet nella negazione dell’olocausto e proclama la necessità di una separazione fra le razze.

Nonostante sia stato cacciato da diversi provider e persino rifiutato come cliente dall’azienda Cloudflare, che offriva protezione contro gli attacchi DDoS al suo sito, il portale di Andrew Anglin continua a rimanere attivo e a mietere consensi tra i nazifascisti moderni, sfruttando appieno il web.

Lo stampatore di armi: Cody Wilson

Cody Wilson, fondatore della lobby americana Defense Distributed, proclama la libertà nell’utilizzo delle armi e ha utilizzato alcune stampanti 3D per produrre in casa sia singole componenti che intere armi da fuoco.

Wilson ha addirittura creato alcuni computer abbinati a programmi appositi per permettere a chiunque di seguire il suo esempio e continua a diffondere su internet istruzioni per la creazione autonoma di armi.

Quest’anno ha diffuso manuali di istruzioni per la creazione di pistole Glock e Colt 45, tra l’altro non tracciate da alcun numero di serie.

Il pericolo di queste armi fatte in casa è salito alla ribalta dei media, quando l’americano Kevin Neal ha utilizzato proprio un’arma fatta in casa per uccidere 5 persone nella California del nord.

Wilson ha anche lanciato un progetto chiamato Hatreon, una piattaforma che raccoglie fondi per mettere in atto propositi razzisti, estremisti, e altri progetti di costruzione di armi.

Il tuo nuovo PC aziendale ti spia mentre lavori?

Punti chiave

Siete sicuri che il PC aziendale appena comprato non stia spiando il vostro lavoro? Capita molto più spesso di quello che si pensa, e non perché durante la navigazione si prendono virus. Ma perché Pc professionali nuovi di pacca vi vengono venduti con dei virus e dei keylogger preinstallati.

Il trend non è nuovo. Già anni fa si scoprì che alcuni dischi rigidi della Seagate erano stati venduti con uno spyware preinstallato, e la cosa fece parecchio scalpore. Insomma, dischi appena arrivati in azienda, ancora vergini, già contenevano codici in grado di controllarne l’utilizzo e i dati registrati in maniera non accettabile per un’impresa.

Nel corso del tempo i casi si sono moltiplicati e hanno toccato parecchie marche ma il fatto più recente e simbolico è certamente quello della HP.

Pc aziendali HP: il caso del driver audio impiccione

I ricercatori della Modzero AG, una compagnia di sicurezza con base a Winterthur, in Svizzera, hanno trovato una vulnerabilità che era stata introdotta all’interno di portatili HP perfettamente nuovi. Il problema risiedeva in un driver installato da terze parti. Il Conexant HD Audio Driver, infatti, registrava la gestione dell’audio da parte dell’utente, ma non solo: tutto quello che veniva digitato dall’utente veniva registrato in un apposito file di log, il che probabilmente serviva agli sviluppatori per eseguire un del software.

Possiamo sperare che il keylogger della HP sia stato lasciato inavvertitamente dagli sviluppatori quando venne rilasciato ai clienti senza alcuna intenzione malevola. Ma il confine tra funzionalità altamente sensibili a quello che facciamo per meri motivi tecnici e veri e propri spyware, i cui dati fanno grandemente comodo alle aziende produttrici, è troppo labile per essere lasciato al caso.

È necessario quindi che i responsabili di sistema, e coloro che in genere devono scegliere una nuova linea di strumenti informatici per la loro azienda, siano consapevoli che diversi prodotti possono essere abbinati a funzioni preinstallate al limite dello spyware.

Il rischio quindi è quello di partire con una sorta di virus sin dai primi giorni di attività. Il modo con cui i responsabili IT e di sicurezza informatica delle piccole medie imprese italiane si possono difendere, è quello innanzitutto di isolare un singolo computer su cui testare il sistema operativo, le funzionalità e tutto quanto viene introdotto l’azienda.

In altre parole, è un grave errore introdurre una tecnologia in massa su tutta la propria impresa senza aver fatto una prova su un singolo endpoint.

Pc aziendali: come verificare se sono degli spioni

La via corretta, in linea generale, è consiste nell’eseguire un controllo su quali file vengono aperti e da quali software. Giusta mossa anche la ricerca di quali processi aprono quali documenti, per determinarne il loro comportamento. E’ importante capire anche la lista dei processi che sono strettamente necessari per il funzionamento del sistema, e quali invece appaiono opzionali, benché non sia stato installato ancora nessun software di produttività.

Per chi non ha il tempo o le competenze specifiche per eseguire manualmente una verifica del genere, esistono degli strumenti che vanno incontro alle esigenze di questo tipo.

Un sondaggio condotto su 263 responsabili IT negli Stati Uniti ha permesso di stilare una classifica di tool in grado di individuare, in un computer perfettamente pulito, comportamenti che completamente puliti non sono.

Il primo è certamente IBM Security Appscan, che esegue un esame sui componenti interattivi, statici e dinamici, oltre che un controllo del codice alla ricerca di vulnerabilità note su tutte le applicazioni. Viene eseguita anche una verifica della sicurezza di ogni singolo software o applicazione e alcuni altri scan automatici.

Al secondo posto HP Fortify, che offre una gamma di strumenti di sicurezza decisamente soddisfacente e aggiunge una autoprotezione per tutti i prodotti HP.

Qualys, è arrivata terza in questo sondaggio. Sebbene l’azienda che lo produce stia attraversando un momento non proprio sereno e questo potrebbe compromettere la stabilità del programma nel futuro.

Chiudono la classifica dei tool, i prodotti offerti da Whitehat e Veracode.

Ognuno di questi strumenti analizza la situazione generale del terminale, per capire se il computer ha un comportamento adeguato al normale funzionamento in una azienda.

Il consiglio è quello di utilizzarne almeno un paio e incrociare i risultati per arrivare a una ragionevole certezza della bontà del proprio nuovo PC, prima di introdurlo in azienda su vasta scala.

Wannacry. Il virus che infettò il mondo fu colpa della Corea e… degli USA

Punti chiave

E alla fine della storia, Wannacry, uno dei peggiori virus degli ultimi decenni, sarebbe responsabilità della Corea del Nord, ma anche degli stessi servizi segreti americani, che probabilmente hanno combinata un’altra delle loro sviste.

Il virus Wannacry è una delle peggiori piaghe nella storia degli ultimi decenni nel campo della sicurezza informatica: un ransomware che ha generato miliardi di dollari di danni in tutto il mondo. E dopo mesi di rimpalli di accuse tra il governo americano e la cattivissima Corea del nord, che sarebbe responsabile dell’attacco, una buona chiusura di questa brutta storia può essere che, come spesso accade, la colpa è di entrambi i litiganti.

Wannacry: così il virus ransomware infettò il mondo

Andiamo con ordine. Tutto comincia nel maggio del 2017, quando un gruppo di hacker che si autodefinisce Shadow Brokers, comunica di aver rubato un codice appartenente ai servizi segreti americani della NSA, studiato per penetrare nei sistemi Windows. La vulnerabilità, chiamata Ethernal Blue, venne diffusa pubblicamente con tanto di particolari e istruzioni di utilizzo.

Pochissimo tempo dopo la rivelazione, la stessa NSA avvisò Microsoft della necessità di prendere rapidamente provvedimenti, e la compagnia di Redmond rispose diffondendo una patch correttiva qualche settimana dopo. Peccato che l’intervento, per quanto tempestivo, non sia servito a granché: centinaia di migliaia di computer in tutto il mondo, non vennero aggiornati e rimasero completamente scoperti e vulnerabili al meccanismo di Ethernal Blue.

E il mese successivo venne lanciato su vasta scala il virus WannaCry. Si tratta di un ransomware, un virus che blocca il contenuto del computer e lo rilascia solamente dietro pagamento di un riscatto, che sfruttando proprio il meccanismo inventato dagli 007 americani, infettò oltre 300.000 computer in 150 paesi, causando miliardi di dollari di danni.

Ovviamente, il governo americano, dopo delle analisi interne, non esitò a dare la colpa agli avversari storici, i nordcoreani. Il regime di Kim Jong-un, venne infatti accusato di aver compilato il virus rubando le informazioni all’NSA con i suoi potentissimi hacker. La posizione del governo americano fu particolarmente dura sotto questo aspetto, e l’amministrazione Trump promise una punizione esemplare.

Wannacry fu nordcoreano? Eh no. Sbagliarono anche gli USA

Ma, nel corso dei mesi, alcuni esperti di sicurezza si sono insospettiti e hanno lanciato alcune osservazioni volte a riequilibrare un pochino la situazione, sfuggendo alla comoda ma non onesta pratica di usare i Jong-un come capro espiatorio.

Non si tratterebbe solamente di esperti hacker nordcoreani straordinariamente bravi, ma probabilmente entrò in gioco una delle colossali sviste della stessa NSA. Sembra che il tool Ethernal Blue, sviluppato dagli agenti segreti americani, non sia stato adeguatamente protetto e gestito. È circolata infatti la voce che un paio di dipendenti della NSA si siano incautamente “portati il lavoro a casa”, registrando sui loro computer personali una serie di strumenti di hacking sviluppati dai loro colleghi.

Uno di questi avrebbe addirittura lanciato una scansione con Kaspersky antivirus, consentendo all’azienda russa che produce il prodotto di registrare sui propri server la presenza di questi temibili strumenti di intrusione. E se il sospetto si è aggravato nel corso dei mesi, una specie di conferma è arrivata direttamente dai responsabili dei servizi di sicurezza americani.

Il capo della Cyber-sicurezza della Casa Bianca, Tom Bossert, ha rilasciato nel corso di una conferenza stampa alcune dichiarazioni che lasciano capire come l’amministrazione americana stia facendo parziale ammenda.

“È vero che se qualcuno lanciasse una bomba a New York City – ammette Bossert – e il governo Siriano fosse coinvolto nella raccolta del materiale fissile necessario per realizzarla, noi li riterremmo responsabili. Ma la Nord Corea non avrebbe potuto fare tutto questo se non ci fosse stata una perdita di controllo da parte dei nostri esperti. Il governo, – ha spiegato Bossart – ha bisogno di proteggere meglio i suoi strumenti.”

“È necessario creare delle nuove misure di sicurezza per proteggersi meglio da avvenimenti come questo”, conclude.

Insomma, la morale della favola è che la colpa dovrebbe essere salomonicamente distribuita tra i due contendenti. La NSA, in fondo, non è nuova a scivoloni di questo tipo: qualche anno fa lo scandalo del Datagate, in cui vennero rivelati molti meccanismi di funzionamento degli agenti segreti americani, nacque dal furto di un ricercatore a contratto, Edward Snowden. Egli si limitò a lanciare un software di crawling all’interno dei loro sistemi, per poi pubblicare dati sensibili pezzo a pezzo.

Un colpo al cerchio e uno alla botte. I danni possono essere attribuiti all’imperizia di uno e all’approfittamento dell’altro. Anche se, a voler pensare veramente male, sembra che alla fine non sia tanto strano pensare che l’attacco e soprattutto i miliardi di proventi che il ransom ha generato siano andati, così come la colpa, metà nelle tasche degli americani e metà in quelle della Nord Corea.

Amici – nemici.

Bitcoin. Bolla speculativa o investimento reale? La criptovaluta sotto test

Punti chiave

I Bitcoin, la valuta digitale che negli ultimi anni sta spopolando in tutto il mondo, ha attirato l’attenzione dell’universo bancario, dei finanzieri ma soprattutto delle centinaia di migliaia di piccoli investitori, persone in tutto il mondo che hanno iniziato ad usarle. Ma la domanda è d’obbligo: si tratta di una bolla speculativa destinata a scoppiare e a lasciare sul lastrico gli sprovveduti che ci stanno investendo senza riguardo, o si tratta di uno scenario solido e sostenibile nel futuro?

I Bitcoin sono una valuta digitale, conosciuta anche come criptovaluta, emersa dopo la recente crisi finanziaria, completamente indipendente da qualsiasi banca centrale. Permette alle persone di superare le banche e i tradizionali metodi di pagamento per beni e servizi.

E’ questa l’idea fondante, che ha scatenato l’interesse degli investitori e che ha consentito al prezzo di un singolo Bitcoin di aumentare del 900% nel corso del solo 2017.

I Bitcoin, creati dai cosiddetti “minatori”, che utilizzano dei computer particolarmente potenti per risolvere algoritmi matematici complessi, devono essere conservati in un portafoglio digitale online (wallet) e possono essere comprati o venduti attraverso piattaforme di scambio come Bitstamp, Bithumb e Kraken.

Bitcoin. La criptovaluta virtuale assomiglia alle antiche bolle speculative

Ma dal momento che i Bitcoin hanno conquistato il grande pubblico, è nata la paura che si tratti di una bolla speculativa, anche in virtù del fatto che non viene utilizzata tanto come moneta di scambio, ma soprattutto come mezzo per accumulare valore, il che apre la strada ad operazioni di ogni tipo e genere, e che infatti ha permesso ai criminali informatici di avere uno straordinario strumento per movimentare denaro con poca tracciabilità.

Le banche centrali e i loro esperti hanno lanciato diversi allarmi, e gli economisti hanno confrontato il comportamento dei Bitcoin con le bolle speculative finanziarie che si sono succedute nei secoli precedenti.

Alcune situazioni simili furono infatti la compravendita di tulipani nel XVII secolo in Olanda, le paventate ricchezze nel commercio del mare del Sud nell’Inghilterra del 18simo secolo, e più recentemente le imprese .com, quelle che nel corso degli anni ’90, credevano di poter vendere automaticamente con internet, semplicemente aprendo un sito.

In altre parole, laddove innovazioni tecnologiche davano l’impressione di poter diventare ricchi in poco tempo, lì si sono concentrate le peggiori bolle speculative, e i peggiori fallimenti della storia.

Tutti questi esempi dimostrano quanto anche i Bitcoin possano riservare cattive sorprese, soprattutto perchè parliamo di una valuta che ha un valore non intrinseco ma che viene definito, sostanzialmente, dalla stessa comunità dei suoi proprietari.

Oliver White, che lavora alla Phantom Financial Consulting, ha giudicato i Bitcoin come fenomeno che rientra pienamente nelle caratteristiche di una possibile bolla speculativa.

Analizzando i dati a ritroso fino al 2013, gli economisti della Phantom hanno verificato il prezzo medio di un Bitcoin e hanno potuto constatare che il valore medio di una unità è aumentato di 6 volte rispetto al suo equivalente del 2013. La criptovaluta ha anche dimostrato una estrema volatilità nel brevissimo periodo: in una settimana il prezzo è passato da 11 dollari, ai 9, ed è risalito sui 10.

Gli entusiasti del Bitcoin rispondono che il prezzo sarà destinato ad aumentare, e così il suo valore, e vedono la volatilità come un passaggio necessario per acquisire maggiore forza nel futuro. I fan del Bitcoin, che vogliono insomma vedere il bicchiere mezzo pieno, hanno anche coniato un nuovo termine per descrivere la tattica che consiste nello sfruttare beatamente le ampie fluttuazioni del Bitcoin: Hodl.

Possiamo dire che al momento attuale la strategia migliore potrebbe essere quella dell'”osserva e aspetta“. Importanti investitori cominciano ad essere interessati al mercato della criptovaluta, dopo che è stato dominato sostanzialmente dai ricercatori e dal mondo della criminalità online.

La borsa del Chicago Mercantile Exchange, per esempio, ha introdotto dei derivati del Bitcoin che gli ha permesso di creare dei fondi disponibili sul mercato, in poco tempo. Ma gli stessi esperti dicono di aspettare.

Gli analisti finanziari, infatti, spiegano che al momento dello scoppio della bolla speculativa della Dotcom, il valore sul mercato della bolla era di 2,9 trilioni di dollari, appena prima del collasso nel 2000, mentre il mercato dei Bitcoin si attesta attualmente sui 170 miliardi. Questo potrebbe essere un segnale che è troppo presto per giudicare, e anche una eventuale esplosione della bolla speculativa è piuttosto lontana nel tempo.

Bitcoin. Bolla speculativa o meno, la realtà è che ci emoziona

Il sogno, piuttosto ardito, dei creatori dei Bitcoin, di una valuta che possa esistere fuori dal tradizionale mondo della finanza, sembra poter reggere ancora a lungo. Anche perchè il mercato si nutre spesso di emozioni.

Diversi analisti hanno sottolineato che l’aumento rapido dei Bitcoin e la creazione del mito del guadagno facile ha attratto molti più compratori rispetto alla media dei nuovi prodotti finanziari. Le bolle speculative sono spesso guidate dalle storie e dai sentimenti, e i Bitcoin hanno una grande storia alle spalle capace di suscitare ammirazione.

D’altronde l’origine dei Bitcoin è piuttosto misteriosa. La valuta sarebbe stata creata da una leggendaria figura chiamata Satoshi Nakamoto, anche se non c’è prova che si tratti di una persona reale.

L’assenza di qualsiasi Governo o banca che stia dietro alla valuta aumenta la sua attrattiva, specie per coloro che sono profondamente scontenti del sistema finanziario e del comportamento degli istituti di credito in generale.

Nel frattempo sul mercato di Londra, nella piazza del “Silicon Roundabout”, ricca di startup del mondo tecnologico, si teme un collasso del valore del Bitcoin neanche troppo lontano. Anche se dovesse accadere, i principali individui ad avere problemi sarebbero coloro che hanno investito con generosità e il mondo dell’alta finanza, mentre la piccola economia reale non ne sarebbe spaventata.

Un ristorante, ad esempio, non è particolarmente esposto ad un eventuale scoppio della bolla speculativa sui Bitcoin, in quanto i clienti pagano attraverso un’applicazione che risolve immediatamente il rischio convertendo i pagamenti in Bitcoin in denaro reale, sebbene eventuali ritardi nella blockchain (il sistema mondiale di gestione dei Bitcoin) può alterarne il valore rispetto al momento della transazione. E per certi versi conviene, visto che i pagamenti con questa criptovaluta sono esenti dalle altissime commissioni imposte dalle compagnie di carte di credito.

Probabilmente l’approccio migliore, nella diatriba mondiale sul valore dei Bitcoin, potrebbe essere quello di aspettare che il mercato diventi più maturo, che vengano inventati degli strumenti per impedire l’utilizzo prevalente da parte di pirati informatici e di hacker, e che in fondo i più intelligenti siano i piccoli negozianti.

Che iniziano ad abbinare ai tradizionali pagamenti anche quelli in Bitcoin senza, tuttavia, mettere a repentaglio grossi investimenti, considerando la criptovaluta come una nicchia da sfruttare per rimanere all’avanguardia, ma senza farci troppo affidamento.

Apple Face ID: come fregare il riconoscimento facciale di Apple

Punti chiave

Il nuovo Face ID, la tecnologia Apple di sblocco dello smartphone tramite riconoscimento facciale, ha debuttato assieme ad iPhone X recentemente. E come un rito, appena la casa di Cupertino lancia un nuovo prodotto, stuoli di hacker lo mettono alla prova, cercando di trovarne delle vulnerabilità. In questo report, cercheremo di capire come funziona Face ID e come questo può essere “fregato”.

Apple ha la straordinaria capacità di rieditare cose vecchie facendole passare per grandi trovate. Il touchscreen esisteva già, ma iPhone lo rese popolare, ad esempio, e anche nel caso del riconoscimento facciale, non è la casa della mela ad averlo inventato. Se per questo, già ai tempi del Samsung Galaxy S3 esisteva qualcosa del genere, solo a livello piuttosto rudimentale e per questo non spopolò fra gli utenti.

Apple Face ID: come funziona e quanto è bravo a riconoscere i volti?

Face ID invece è tecnologia di alto livello: il meccanismo di funzionamento è piuttosto semplice, in realtà. Si registra il proprio volto per un paio di volte, e iPhone X è capace di riconoscere le “geometrie” del nostro viso. La distanza fra i nostri connotati, attaccatura dei capelli, forma generale del viso, lineamenti caratteristici delle guance. Ma il punto nevralgico è quella specie di triangolo che si forma tra i due occhi e il naso, che permette ad iPhone X di riconoscerci.

Il meccanismo funziona nella stragrandissima maggioranza dei casi. Face ID è veloce, funzionante e intelligente. Le donne, che più degli uomini sono suscettibili a cambi di trucco, pettinatura o che più facilmente indossano occhiali fashion o foulard, hanno condotto dei test, tutti al femminile. E’ il caso di Grazia, che conferma come iPhone X sia in grado di riconoscerci anche se tentiamo di fare i furbi, e persino in condizioni di pochissima luce, quasi al buio.

Come ammesso dalla stessa Apple durante la conferenza di presentazione, gli unici casi in cui Face ID può prendere un granchio è la presenza di persone con tratti estremamente simili ai nostri (circa 7 persone per ognuno sulla terra), di gemelli omozigoti che sembrano nostre fotocopie o visi di minori fino ai 13 anni, quando i tratti somatici non sono ancora sviluppati completamente. Per il resto, quanto a funzionamento, Face ID è un drago.

Apple Face ID: e se arriva un ladro?

A questo punto, per la nostra sicurezza, è importante capire se questo meraviglioso ritrovato di Apple può essere raggirato dagli hacker e se, come utenti, ha senso fidarsi ciecamente di un meccanismo che sembra essere la risposta definitiva a tutti i problemi di sicurezza legati all’accesso al proprio smartphone.

Innanzitutto, la semplicità di FaceID ha alcuni elementi controproducenti in caso di furto. Immaginate di trovarvi per la strada, e di incontrare un malintenzionato con tutto l’interesse a rubarvi uno smartphone al top di gamma che costa quasi €1000. Nel caso che il telefono abbia un PIN o un segno di sblocco, il ladro dovrebbe costringervi a rivelare il codice o addirittura a farvi segnare la sequenza con il dito. Cosa impossibile, se consegnate il cellulare e scappate a gambe levate.

Simile discorso con il Touch ID, il sistema di riconoscimento per impronte digitali, creato sempre da Apple e integrato in tutti i nuovi modelli. Anche in questo caso, il furfante dovrebbe prendersi la briga di farvi appoggiare il polpastrello per bene, per un paio di secondi. E se vuoi fuggite alla velocità di Usain Bolt, potreste facilmente lasciare il criminale con un bel telefono ma bloccato.

Con Face ID invece, basterebbe inquadrarvi il viso e lo sblocco avverrebbe immediatamente. Tanto più che il sistema non è minimamente in grado di riconoscere se la vostra espressione è alterata, impaurita o sotto stress. E anche se fosse in grado, un aggiornamento del genere potrebbe rivelarsi controproducente nel caso in cui ci sia un pericolo ma, al contrario, iPhone X dovrebbe sbloccarsi: come una chiamata di emergenza ad una ambulanza. In tal caso, dovreste ricorrere all’opzione “chiamata di emergenza” o ad uno sblocco alternativo con PIN, rendendo Face ID inutile nel momento del bisogno.

Aldilà del furto, un’altro possibile modo di ingannare Face ID sembra quello di utilizzare le maschere. La Bkav, compagnia vietnamita di sicurezza, ha spiegato in un post del suo blog, di essere riuscita a superare il riconoscimento mediante l’uso di una maschera. Dopo aver prelevato i tratti somatici di un viso con un materiale tipo il pongo, è bastata una stampante 3D per realizzare una maschera. A questa sono stati aggiunti i tratti somatici principali, gli occhi, tra l’altro in versione 2D, quindi praticamente disegnati, e il gioco ha funzionato.

Il punto debole di Apple Face ID: non riconosce se il viso è vitale

Con un lavoro di un paio di ore e poco più di 150 dollari, l’iPhone X si sbloccava tramite un viso fantoccio.

In realtà è chiaro che la stragrande maggioranza delle persone non ha nulla da temere da un meccanismo del genere. E’ evidente che il tutto parte da una registrazione delle forme del viso direttamente sulla pelle della vittima, e che una fatica simile non viene certo affrontata ai danni del possessore di iPhone medio. Infatti, Marc Rogers, ricercatore di sicurezza Cloudfare, che nel 2013 riuscì per primo a craccare il Touch ID, ha spiegato che l’esperimento nel suo complesso non rappresenta un reale pericolo nè può essere considerato un hack credibile.

Ma il test di Bkav ha permesso di capire una cosa importante: Face ID, sebbene sia estremamente sofisticato, sembra basi tutto il suo funzionamento sostanzialmente sul riconoscimento degli occhi e del suo contorno. Ma soprattutto, sembra non esegua alcun tipo di controllo se il viso che sta inquadrando è un viso “vitale”, ovvero sveglio, attento. E sotto questo aspetto, Bkav ha dimostrato che esiste la reale possibilità che l’iPhone X si sblocchi anche inquadrando il viso del proprietario mentre dorme, o peggio, anche quando non è più in vita.

Insomma: se la fidanzata gelosa, mentre siete profondamente addormentati, non poteva sbloccare il vostro iPhone perchè aveva bisogno del PIN, di una sequenza da tracciare o del vostro dito (con il rischio di svegliarvi a meno che non siate sbronzi o in coma), con Face ID basterebbe inquadrare il vostro viso dormiente, e il gioco è fatto. Il che posiziona l’efficacia di FaceID al di sotto di quella del TouchID. Con la differenza che la tecnologia impiegata in quest’ultimo è decisamente superiore e più costosa, sia per l’azienda che per il consumatore.

Insomma, persino Face ID ha qualche sbavatura.

Apple comunque può essere soddisfatta: i meccanismi di sicurezza nello sblocco dei telefoni e in generale l’esportazione sul mercato di tecnologie di protezione vengono quasi sempre dettate proprio dalla casa di Cupertino, almeno nel mondo mobile. Fu così per lo sblocco con impronta digitale, è così con il riconoscimento facciale, e probabilmente lo sarà anche nel futuro. Ma questo non toglie che l’attenzione degli utenti debba rimanere sempre alta. Perchè il rischio di introdurre novità di sicurezza “che fanno figo”, ma poi funzionano persino meno delle soluzioni precedenti, è sempre dietro l’angolo.

E l’illusione di sicurezza è quanto di peggio possa capitare.

Microsoft, Google, Apple ci violentano per il nostro bene. O no?

Gli utenti sono pigri, ammettiamolo. E quando si tratta di sicurezza informatica ancora di più: dopo anni passati a ripetere maniacalmente che bisogna usare password complesse (sapete cos’è una password complessa vero?), arrivano gli hacker di turno, craccano Adobe piuttosto che Dropbox e scopriamo che la parola d’ordine più usata è: 123456.

Per cui ogni tanto, bisogna usare la forza. E da qui il dilemma: le grandi aziende del web, hanno il diritto/dovere di “violentarci” e costringerci a fare delle cose per il nostro bene?

Esempio pratico: Microsoft. Gli aggiornamenti del sistema operativo di Redmond, una volta arrivavano sul proprio pc e venivano beatamente ignorati. Sì, arrivavano le notifiche e alcuni, magari quando c’era un po’ di tempo, o nel fine settimana, procedevano all’aggiornamento. Ma la stragrande maggioranza degli utenti non aveva la minima voglia di interrompere il proprio lavoro per aggiornare non si sa bene cosa.

Qualche anno fa, chi usa Microsoft (ovvero quasi tutte le terre emerse), si sono accorti di un cambiamento nella modalità di aggiornamento. E’ diventato un obbligo: il pc ad un certo punto si riavvia, oppure si spegne drasticamente mentre lavori, va fuori uso per una buona mezz’ora e gli aggiornamenti ti vengono praticamente installati a forza. Tipo il cucchiaio di olio di fegato di merluzzo cacciato a forza in gola.

Io stesso, lo devo ammettere, ho il pc perfettamente aggiornato. L’imprecazione è sempre dietro l’angolo, ma di fatto, ha funzionato.

Altro esempio viene offerto dai provider di servizi di posta elettronica. Una volta chiunque poteva aprire una mail in 30 secondi. Inserivi i tuoi dati, o te li inventavi (quante mail di comodo su Yahoo! ci siamo fatti?) e il gioco era completo. Adesso aprire la mail, se non hai l’autenticazione a due fattori con conferma sul tuo cellulare, è un’impresa. Ovvero, siamo stati costretti ad abbinare un oggetto che possediamo per confermare la nostra identità.

Molte volte ho rimpianto i tempi in cui aprivi una bella mail senza tante complicanze, ma di fatto il furto della nostra casella di posta elettronica è diventato molto più difficile. E di nuovo, il risultato è stato raggiunto ob torto collo.

L’ultima in ordine di tempo è quella di Apple. Cupertino avrebbe volontariamente rallentato i vecchi iPhone. Loro dicono per evitare improvvisi spegnimenti, il popolo del web li accusa di spingere in maniera decisamente troppo drastica gli acquisti di nuovi modelli. Ma dal punto di vista della sicurezza, è chiaro che passare da un vecchissimo iPhone 4S ad uno nuovo con la più recente release di iOS è meglio.

Per cui la domanda sorge spontanea: fino a che punto, per che motivo e con quali modalità, gli utenti possono accettare azioni di “forza” da parte dei giganti del web? In altre parole: va bene l’olio di fegato di merluzzo. Ma quand’è che bisogna smettere di ingoiare e buttare a terra il cucchiaio?