Punti chiave

Il fenomeno hacking è stato accompagnato da una serie di “imprese” da parte di individui che, per le azioni compiute, si sono guadagnati un posto nella “classifica” degli hacker più famosi della storia.

Il termine hacker ha subito nel tempo una sostanziale evoluzione, assumendo nelle società odierne una connotazione prettamente negativa. Si è visto, però, come in origine, il termine avesse tutt’altro significato e stesse a indicare tutte quelle persone che amavano “giocare” con i codici sorgenti dei software o spingere al massimo le prestazioni degli hardware.

Si trattava, quindi, di hacker che con le loro azioni non avevano interesse ad arrecare danni o a perpetrare truffe; questi erano, e ancora oggi sono, gli “white hackers”, decisamente lontani dai “black hackers”, vale a dire coloro che utilizzano le proprie competenze per compiere reati di vario tipo.

Scopriamo, quindi, le storie di cinque degli hacker più famosi della storia.

Hacker più famosi della storia: Gary McKinnon

Nato a Glasgow nel 1966, Gary McKinnon, conosciuto con il nickname “Solo”, inizia la sua carriera di hacker molto presto.

Già all’età di 14 anni, McKinnon era in grado di penetrare in reti sicure alla ricerca di informazioni sull’effettiva esistenza degli UFO. Un ricerca, questa, che lo accompagnerà per tutta la sua storia di hacker e che sarà alla base della sua azione più clamorosa, quella che gli ha consentito di guadagnare un posto nell’elenco degli hacker più famosi della storia.

Tra febbraio 2001 e marzo 2002, McKinnon portò a compimento un attacco spettacolare, violando ben 97 network dell’esercito americano (US Army, US Navy, US Air Force), oltre a quelli della NASA e del Pentagono.

Scopo dell’intrusione, secondo le testimonianze rilasciate dallo stesso “Solo”, era quello di trovare delle prove che confermassero l’esistenza degli UFO; durante la violazione dei siti della difesa americana, McKinnon sostiene di aver visionato delle immagini e dei documenti relativi a navi aliene ma di non aver potuto salvare i file in questione a riprova della veridicità delle sue affermazioni.

L’azione di hackeraggio perpetrata da McKinnon è una delle più famose della storia dell’hacking e questo non solo perché sono coinvolti alcuni dei più importanti e protetti siti al mondo, ma anche per la vicenda giudiziaria, ancora oggi in corso, che ne è seguita.

In seguito alla violazione dei network, McKinnon, che era solito lasciare una sorta di firma (“Your security is crap”), venne rintracciato e arrestato dalla National Hi-Tech Crime Unit della Gran Bretagna per poi essere sottoposto nel 2002 a giudizio dagli Stati Uniti che, nel 2005, hanno dato il via formalmente alla procedura d’estradizione, ancora oggi in corso.

McKinnon si è sempre opposto all’estradizione sia facendo appello alle proprie origini scozzesi sia affermando di aver compiuto il reato su suolo inglese e di aver già subito un processo in Gran Bretagna. Altro fattore che ne impedirebbe l’estradizione sarebbe la sindrome di Asperger di cui McKinnon soffre e che gli renderebbe impossibile “sopravvivere” al sistema detentivo americano (posizione ribadita recentemente da McKinnon con una lettera inviata al Governatore relativamente al caso di Lauri Love).

Per il momento, il governo inglese non sembra propenso a concedere l’estradizione, così Mckinnon continua la sua vita e la sua nuova professione, che lo vede nelle vesti di consulente seo per le imprese.

Hacker più famosi della storia: Kevin Mitnick

Kevin Mitnick, conosciuto anche con lo pseudonimo di “Condor”, ha guadagnato un posto di rilievo nella classifica degli hacker più famosi della storia, grazie a una serie di eccezionali intrusioni che gli sono valse l’appellativo, da parte del Dipartimento di Giustizia americano, “the most wanted computer criminal in United States history”.

La carriera di hacker di Mitnick inizia molto presto, ma le operazioni di intrusione più spettacolari risalgono agli anni Novanta, quando Condor riuscì a introdursi nei sistemi informatici di importanti aziende come Nokia, Fujitsu, Motorola, Sun e Apple sfruttando dei bug nei sistemi e impiegando soprattutto la tecnica della “social engineering”, grazie alla quale riusciva a carpire informazioni riservate direttamente dagli interessati semplicemente guadagnando la loro fiducia.

Le aziende interessate dall’attacco sollecitarono l’intervento dell’FBI che diede vita a una vera e propria “caccia all’hacker”, alla quale Mitnick riuscì a sfuggire per ben 14 anni sia spiando le comunicazioni del Federal Bureau of Investigation sia impiegando la tecnica dell’IP spoofing, grazie alla quale era in grado di rendere non rintracciabile il computer dal quale operava.

Nel 1995, Condor venne arrestato (anche grazie alla collaborazione con l’FBI dell’informatico giapponese Tsutomu Shimomura) e dopo aver confessato una serie di crimini che gli venivano imputati giunse a un accordo con le autorità che lo portò a scontare 5 anni di carcere.

Rilasciato sulla parola nel 2000 (con l’obbligo di non utilizzare Internet sino al 2003), Mitnick è oggi amministratore delegato di una società che si occupa di sicurezza informatica, la Mitnick Security Consulting LLC.

La figura e la storia di Mitnick sono certamente particolari e non a caso hanno ispirato ben due film (Hackers 2), un documentario (Freedom Downtime The Story of Kevin Mitnick) e un libro, Takedown, scritto dallo stesso Shimomura con John Markoff.

Relativamente alle accuse che gli sono state rivolte di essere un hacker, Mitnick si è sempre difeso sostenendo che le sue non erano attività di hacking ma di social engineering; nonostante ciò si è certamente guadagnato un posto tra gli hacker più famosi della storia.

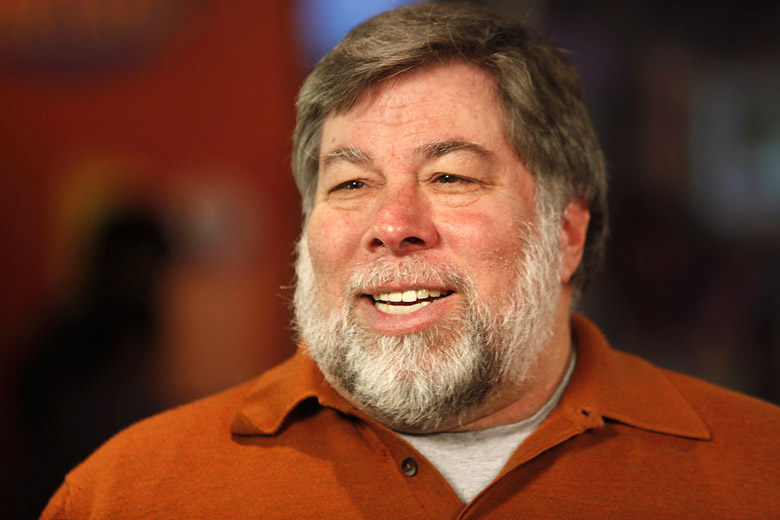

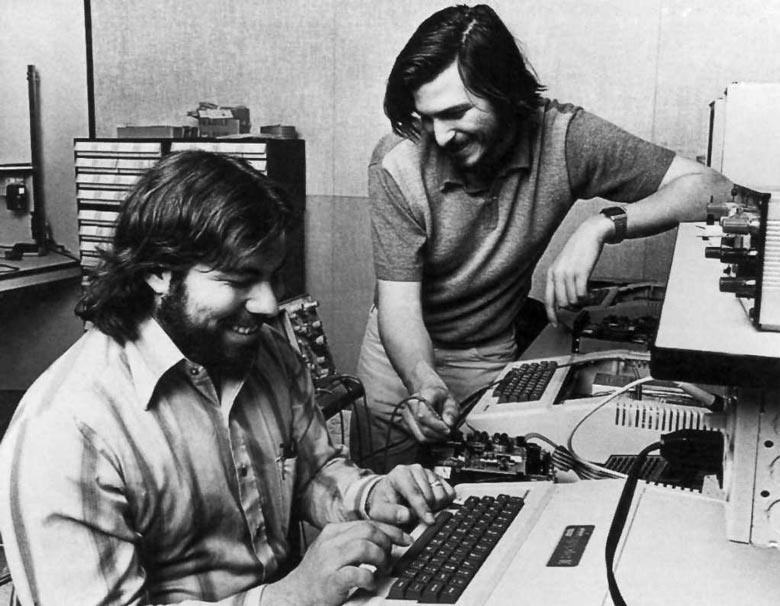

Hacker più famosi della storia: Stephen Wozniak

Nella lista degli hacker più famosi della storia, non si può non includere il nome di Stephen Wozniak, informatico statunitense “padre fondatore” insieme a Steve Jobs della Apple.

Wozniak, conosciuto anche con il nome di “Wizard of Woz”, è probabilmente uno degli esempi più significativi dell’hacker “vecchio stampo”, vale a dire di coloro che, nel corso della propria vita, si sono costantemente richiamati all’etica hacking.

“White-hat hacking” per antonomasia, quindi, Wozniak fu il protagonista, insieme a Jobs, del primo “phone-phreaking”, grazie alla realizzazione di un device, la blue box, che in sostanza consentiva di effettuare chiamate telefoniche su lunga distanza in maniera completamente gratuita, bypassando i sistemi telefonici.

Una “scoperta” di certo eccezionale in quanto grazie alla blue box non era solo possibile effettuare chiamate gratuite in ogni parte del mondo ma anche controllare l’intero sistema telefonico, utilizzando una tecnica abbastanza semplice ma altrettanto efficace e resa inutilizzabile solo a seguito delle modifiche del sistema telefonico americano e del resto del mondo (la modifica più importante è stata rappresentata dalla sostituzione dei vecchi sistemi di commutazione elettromeccanici con nuovi centralini elettronici, gli ESS-Eletronic Switching System).

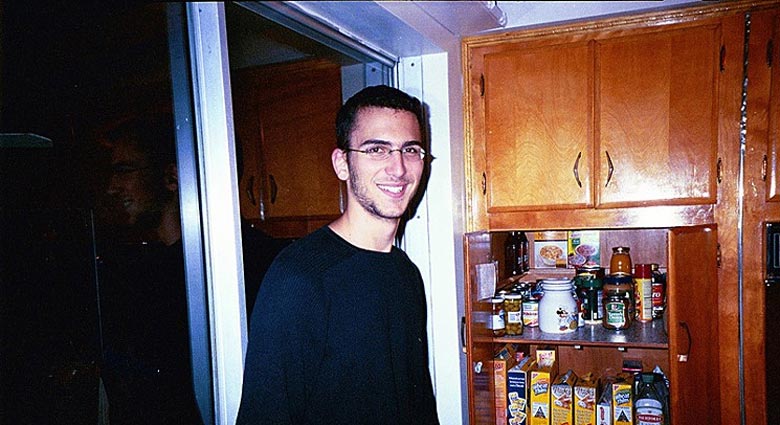

Hacker più famosi della storia: Adrian Lamo

Nato a Boston nel 1982, Adrian Lamo si è guadagnato l’appellativo di “the homeless hacker” per l’abitudine consolidata di utilizzare caffè, internet point e librerie come base dei suoi attacchi informatici.

Sin dall’inizio, Lamo aveva dimostrato una grande capacità nel penetrare sistemi informatici, alla ricerca di vulnerabilità che poi era solito riportare alle stesse compagnie dei network violati.

Esperto di sicurezza informatica e “grey hat”, Lamo si è guadagnato un posto nella lista degli hacker più famosi della storia, grazie all’azione compiuta nel 2002 ai danni del New York Times.

Lamo, infatti, fu in grado di violare la rete intranet del noto giornale americano, avendo così accesso a informazioni riservate relative a soggetti di alto profilo e a informazioni private di ben 3000 persone, per la maggior parte collaboratori esterni del giornale, senza contare che fu addirittura capace di inserire il proprio nome nel database degli esperti del New York Time.

Un’azione certamente spettacolare che costò a Lamo due anni di galera, oltre al pagamento di una multa di circa 65mila dollari.

Oggi Adrian Lamo lavora come giornalista ed è salito nuovamente alla ribalta della cronaca per la vicenda WikiLeaks e per il “tradimento” perpetrato ai danni di Bradley Manning (oggi Chelsea Elizabeth Manning).

Nel 2010, infatti, fu proprio l’hacker Lamo (considerato come uno degli hacker più odiati d’America) a denunciare alle autorità militari Manning che, nel corso di una conversazione via chat, gli avrebbe confessato di aver passato informazioni riservate a Julian Assange.

Hacker più famosi della storia: Jonathan James

Jonathan James merita senza dubbio uno dei primi posti nella classifica degli hacker più famosi della storia e questo non solo per la “spettacolarità” dei suoi attacchi ma anche in virtù di un primato: quello di essere stato il primo a essere imprigionato per un cyber-crimine (era inoltre minorenne).

Conosciuto anche con il nome di “c0mrade”, all’età di appena 15 anni James fu in grado di hackerare un numero elevato di networks, inclusi quelli della Bell South e della scuola Miami-Dade.

Ciò che attirò l’attenzione dei federali fu però la violazione dei computer del Defense Threat Reduction Agency (DTRA), divisione del Dipartimento della Difesa statunitense, e della NASA.

In pratica, il giovanissimo James fu in grado di hackerare il sistema informatico della NASA, riuscendo ad avere accesso a informazioni come il codice sorgente, responsabile delle operazioni della Stazione Spaziale Internazionale.

Il valore complessivo di tutti i beni trasferiti era pari a ben 1.7 milioni di dollari, senza contare che la NASA fu costretta a chiudere la propria rete per ben tre settimane durante l’attività investigativa, sostenendo costi pari a $ 41,000.

In seguito all’intrusione, James venne identificato e incriminato nel 2000, riuscendo poi a giungere a un accordo che lo portò a scontare sei mesi di arresti domiciliari e a rimanere in libertà vigilata (che poi violò) sino alla maggiore età. James dovette anche scrivere delle lettere di scusa alla NASA e al Dipartimento di Difesa Americana e gli venne proibito l’uso del computer.

Una attività di hackeraggio, quella di James, di notevole portata soprattutto se commisurata alla sua giovane età e all’importanza dei soggetti interessati; come non assegnargli un posto tra gli hacker più famosi della storia?

A differenza dei nomi precedenti, la storia di Jonathan James ha avuto un epilogo alquanto triste.

Nel 2007, a seguito di numerosi attacchi malevoli ai network di importanti aziende, James venne sospettato di essere coinvolto. Dichiaratosi da subito innocente, “c0mrade” non fu in grado di sostenere queste nuove accuse e si suicidò nel 2008 con un colpo di pistola.

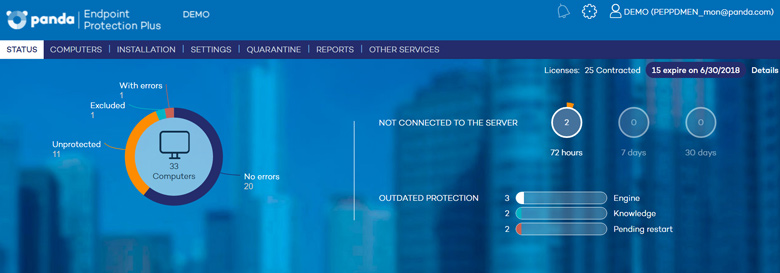

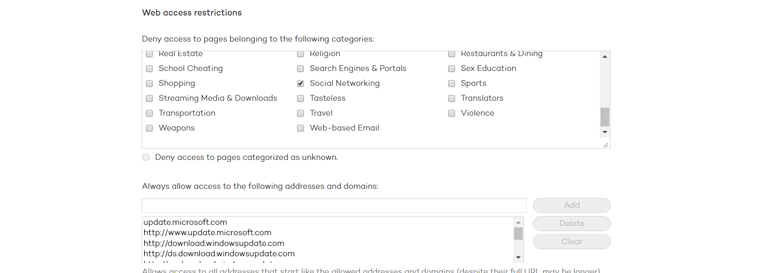

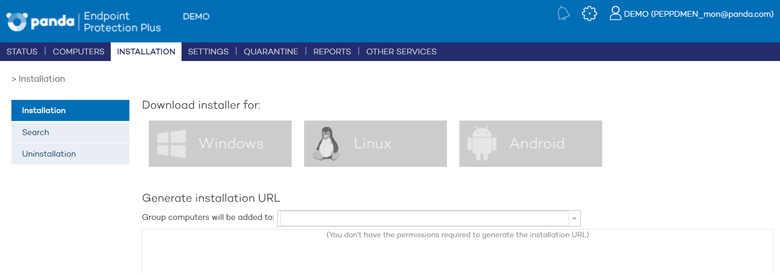

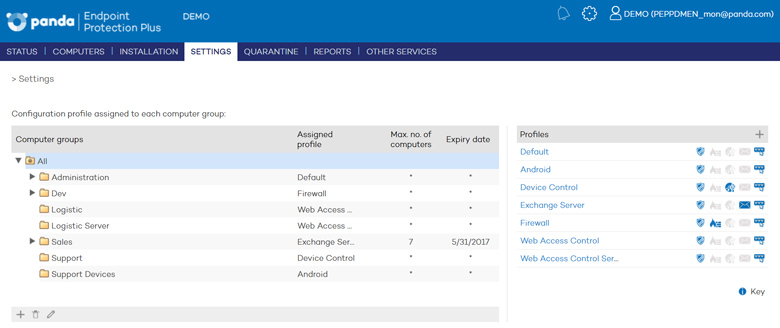

Leggero e abbastanza semplice, Panda Endpoint Protection Plus 7.2 offre una protezione centralizzata per tutte le workstation Windows, Mac e Linux, compresi portatili, smartphone Android e i sistemi di virtualizzazione leader, offrendo una sicurezza completa contro le minacce sia note che sconosciute (zero day) in tempo reale e senza la necessità di infrastrutture IT o di installare un server aggiuntivo.

Leggero e abbastanza semplice, Panda Endpoint Protection Plus 7.2 offre una protezione centralizzata per tutte le workstation Windows, Mac e Linux, compresi portatili, smartphone Android e i sistemi di virtualizzazione leader, offrendo una sicurezza completa contro le minacce sia note che sconosciute (zero day) in tempo reale e senza la necessità di infrastrutture IT o di installare un server aggiuntivo.