Punti chiave

Google ha sospeso e bloccato centinaia di account di persone che hanno approfittato di una scappatoia rispetto la tassa di vendita degli Stati Uniti per guadagnare un piccolo profitto sui telefoni Google Pixel.

I clienti di Google avevano tutti acquistato i telefoni Google Pixel da un operatore di telefonia mobile Project Fi, che li aveva spediti direttamente a un rivenditore nel New Hampshire, uno stato degli Usa, senza l’imposta sulle vendite (l’Iva in Italia). In cambio, il rivenditore ha diviso il profitto della tassa risparmiata anche con i clienti stessi.

Tale disposizione va contro i termini di servizio di Google Pixel, in cui si afferma che i clienti “possono acquistare solo i dispositivi per uso personale [e] non possono rivendere per lucro nessun dispositivo“.

Ma, secondo DanDeals, un sito che si occupa di offerte e sconti in Usa, che ha individuato il divieto dopo che un gran numero di membri del forum si lamentava del blocco, il concessionario del New Hampshire ha sfruttando la scappatoia fiscale per anni, anche con precedenti telefoni di Google, e non ha avuto problemi.

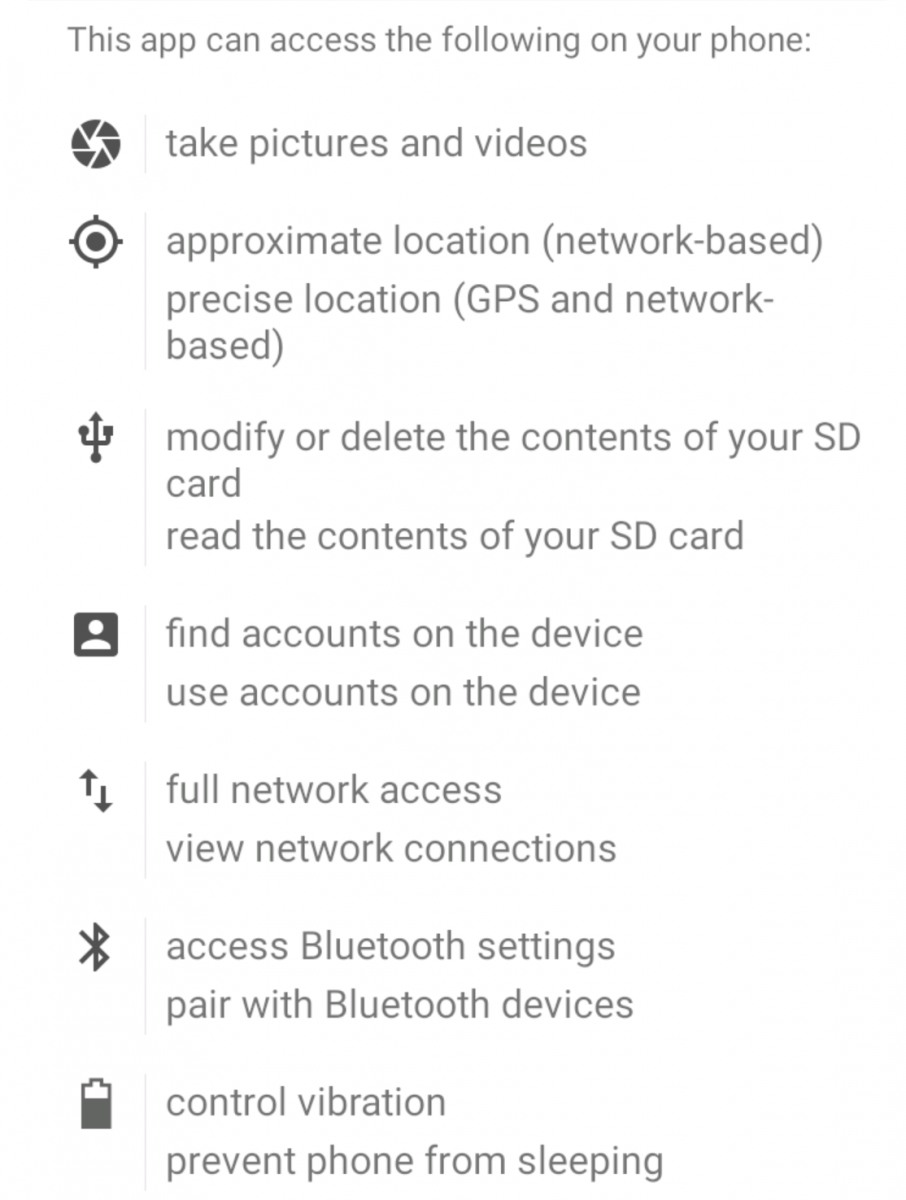

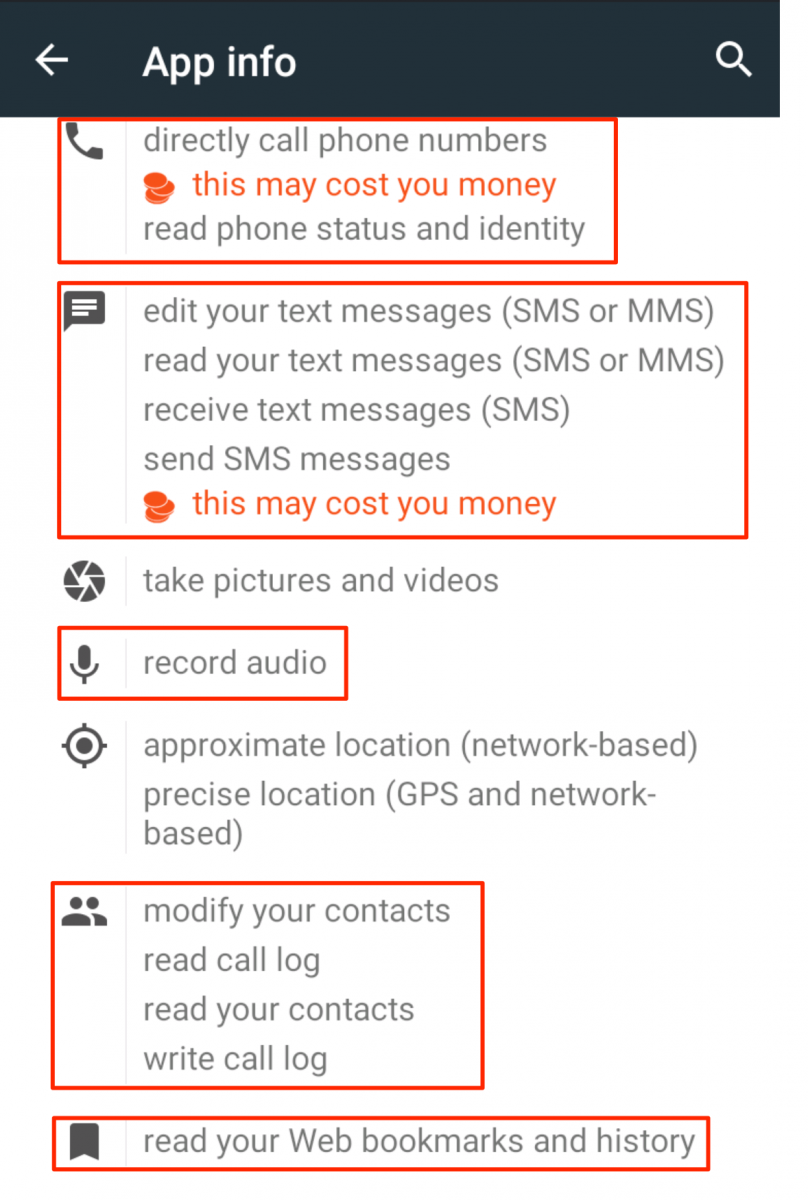

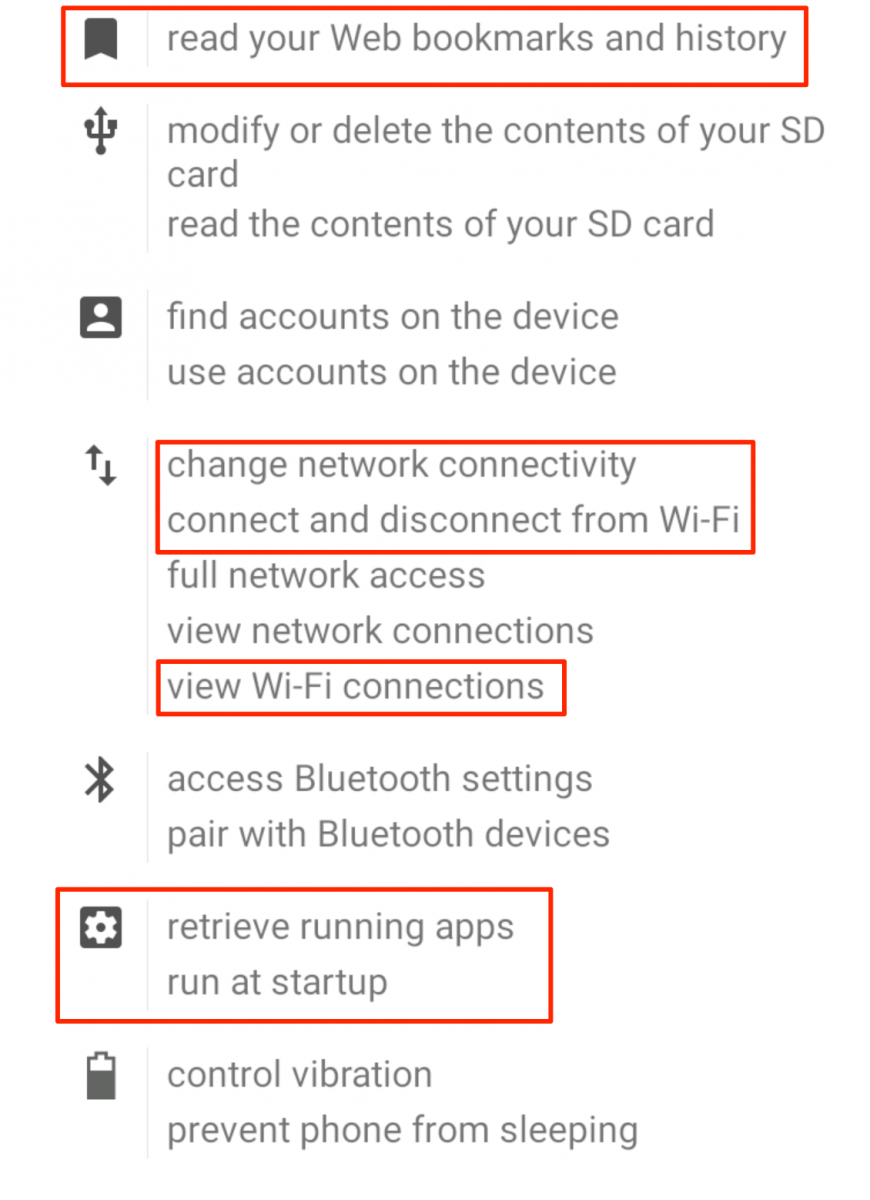

Gli utenti di Google, che hanno acquistato i telefoni Pixel, non solo hanno avuto il loro account di Google annullato, ma tutti i loro account collegati sono stati sospesi, perdendo così l’accesso alla propria posta, foto, documenti e quant’altro legato alla loro identità di Google. Un utente ha riferito che un account che non era stato utilizzato per l’acquisto di un telefono Pixel è stato sospeso comunque in quanto indicato come indirizzo di back-up per un altro account che aveva.

“Non sto difendendo coloro che hanno violato i termini della vendita, ma io penso che Google abbia usato una maniera un po’ pesante bloccando l’accesso a tutti i loro servizi”, ha scritto Daniel Eleff, il proprietario del sito. “Violare la politica di rivendita di un telefono di Google vale una pena di morte digitale?”

Gli utenti hanno perso le foto salvate in Google Foto e altri account sono stati ulteriormente bloccati perchè legati alla funzionalità di ripristino della password di Gmail. “E’ la versione del 21 ° secolo di perdita di ricordi inestimabili durante un incendio in casa”, scrive Eleff.

In una intervista Eleff ha detto: “Non posso difendere la violazione dei termini del Google. Ma Google è diventata una parte così grande della nostra vita quotidiana che punizioni così forti rispetto i loro clienti produce molte altre responsabilità.”

Sospendere gli account per violazione dei termini di servizio è una punizione comune per molte aziende digitali, ma nell’era del cloud e di internet, è sempre più delicato arrivare alla chiusura totale di un accesso ai servizi di questo genere per violazioni, dopotutto lievi.

Anche Amazon lo ha fatto

Nel mese di marzo, per esempio, Amazon ha iniziato a bannare gli utenti se rimandavano indietro troppe merci difettose. E’ all’interno dei diritti legali del sito scegliere chi servire, ed i divieti avevano lo scopo di reprimere coloro che avevano abusato del servizio di reso della società.

Ma data la grandezza di Amazon, tali divieti hanno un valore molto più ampio rispetto alla semplice chiusura di un account ecommerce. Gli utenti perdono qualsiasi saldo a credito sul sito e l’uso di ogni residuo sul loro calcolo annuale di Amazon Prime.

Perdono inoltre l’accesso ai servizi digitali della società: eventuali Kindle di loro proprietà non sono più in grado di essere usati nè aggiornati con nuovi libri, inoltre i servizi di streaming di Amazon, tra cui TV Prime e Music Unlimited diventano inaccessibili con un account chiuso, e i dispositivi di rendering come ad esempio l’Eco and Fire TV si tramutano in fermacarte davvero costosi.

Conclusioni

Google vende Google Pixel, Amazon vende Kindle e Tv Prime, i colossi del web entrano nelle nostre case, nelle nostre vite, le gestiscono, ti aiutano e ti regalano spazio infinito per le tue foto e i tuoi ricordi, i tuoi documenti. I colossi del web sanno cosa fai, cosa leggi, cosa compri.

I colossi del web decidono se tu puoi esistere in rete oppure no.

Hai le foto del tuo cane, dei tuoi genitori o di tua moglie nel cloud? Beh, attento a rispettare i termini di ogni contratto Google o Amazon.

La pena sarà perdere tutta la tua identità digitale.

Fai una copia delle tue proprietà, prima che sia tardi

Google in queste ore pare che abbia riaperto quasi tutti gli account degli utenti “da punire”. Questo per permettere a tutti di scaricare una copia dei propri dati e quindi essere poi ricacciati fuori dal mondo Google. Bene, ora che nulla è successo e Google vi vuole bene, fatevi una copia di tutto ciò che gli avete dato. Non si sa mai.

Come fare? Segui il link https://takeout.google.com/settings/takeout