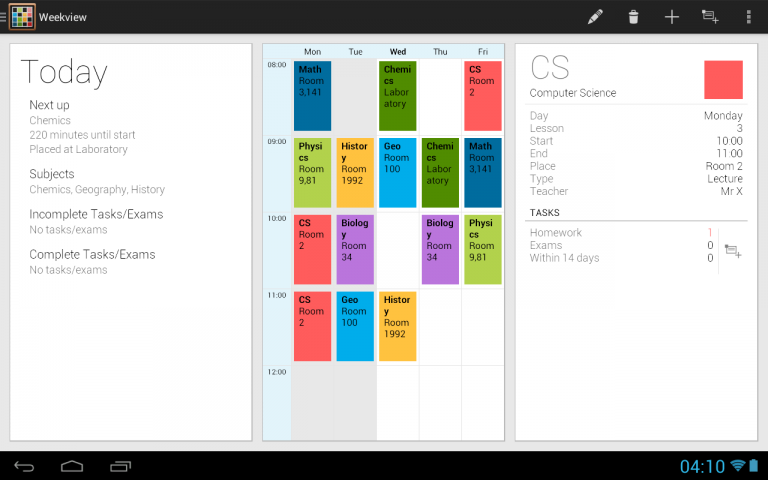

Se siete lavoratori e la scuola o l’università non le vedete più da un po’ Timetable non fa decisamente per voi. Per tutti gli altri però, quelli che stanno ancora sui bianchi ad un qualsiasi livello del nostro sistema d’istruzione, potrebbe tornare decisamente utile perché il software è tra i migliori quando si tratta di tenere traccia degli orari delle lezioni.

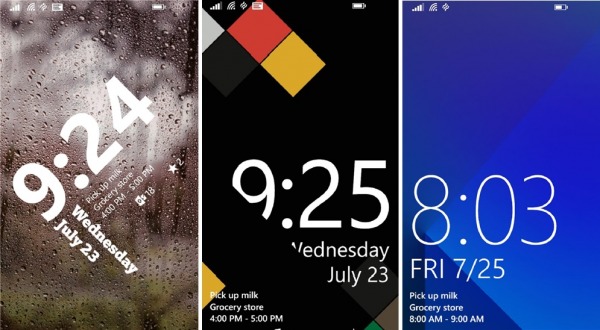

Gratuita, priva di pubblicità, ottimizzata tanto per i vostri smartphone quanto per i più grandi tablet, Timetable vi permette di aggiungere comodamente gli orari dei diversi corsi seguiti specificando materia, abbreviazione, luogo, tipo e insegnante, oltre a data e ora. Non mancano nemmeno i task così potete ricordare compiti, verifiche, esami e così via. Praticamente completissima, considerando anche la comoda ricerca, l’auto-mute durante le lezioni e i diversi widget, compreso quello per la lockscreen nel caso siate fortunati possessori di un device con Android 4.2.

Il software di Gabriel Ittner però si fa apprezzare anche per la grafica holo, la cura del dettaglio e la presenza tanto del tema Light quanto di quello Dark, così potete divertirvi a scegliere quello che preferite oltre che assegnando i moltissimi colori a disposizioni alle diverse materie presenti nel vostro orario.

Qualcuno si è lamentato di strani crash durante l’utilizzo, ma non temete: a noi non è mai successo nel corso dei giorni di testing per la recensione, quindi vi garantiamo l’utilizzabilità del software.

Fonte: Android World – Leggi tutto