Punti chiave

Angry Birds non ha certo bisogno di presentazioni: l’app della finlandese Rovio da ormai diversi anni occupa saldamente le prime posizioni delle classifiche degli store Apple e Android, con centinaia di milioni di download da parte degli utenti in tutto il mondo. Un fenomeno di massa con pochi precedenti, dovuto a una grafica accattivante e a un meccanismo di gioco a dir poco coinvolgente.

Il successo della versione free e dei suoi pacchetti a pagamento ha tuttavia suscitato non poche perplessità in merito alla gestione dei dati personali degli utenti, e al rispetto della privacy di milioni di persone nel mondo. Destando, recentemente, non poche – spiacevoli – sorprese in merito.

Funzionamento

Funzionamento

Il prodotto di punta del team Rovio si fonda sul ben consolidato meccanismo di gioco che, negli anni, ha dato vita alle applicazioni parallele Angry Birds Seasons, Angry Birds Star Wars e Angry Birds Space, capaci di conquistare gli utenti e di produrre fatturato per milioni di euro.

La soddisfazione che si prova nello scagliare i simpatici uccellini “arrabbiati” contro i perfidi maiali verdi, colpevoli di voler sottrarre a tutti i costi le loro preziose uova, rappresenta un caso unico nel mondo dei videogiochi: centinaia di livelli sempre diversi e di uccelli con “poteri” differenti si susseguono senza sosta, a metà tra uno sparatutto in stile cartoon e un rompicapo di nuova generazione che mette a dura prova l’abilità dell’utente nel colpire tutti i maialini presenti nello schema di gioco.

Permessi

Tutto sommato, Angry Birds si presenta come un prodotto equilibrato e non eccessivamente esoso in termini di permessi, qui di seguito riportati integralmente:

- Acquisti in-app: consente all’utente di effettuare acquisti durante l’esecuzione di Angry Birds (relativamente a pacchetti, gadget, potenziamenti di gioco);

- Archiviazione :consente all’applicazione di modificare o eliminare i contenuti sulla scheda SD;

- Disattivazione stand by del telefono (indispensabile per non restare al buio durante un’avvincente sessione di gioco);

- Accesso completo a internet: consente all’applicazione di creare socket di rete;

- Lettura stato e identità del telefono: consente l’accesso dell’applicazione alle funzioni telefoniche del dispositivo, dando accesso al numero del telefono in uso, al numero di serie ecc …;

- Rilevamento account: consente all’app di recuperare l’elenco degli account memorizzati sul telefono (utile in caso di log-in utente attraverso Facebook);

- Comunicazioni da internet: autorizza l’applicazione a ricevere dati da internet, accettare messaggi “Cloud to device”, accedere alle informazioni relative allo stato della rete Wi-Fi e di tutte le reti del device.

Permessi che, principalmente, consentono alla app di Rovio di poter accedere alla Rete per scaricare aggiornamenti, scambiare dati con il proprio account e ovviamente caricare i messaggi pubblicitari che caratterizzano il funzionamento dell’applicazione. Ma come vengono trattati i dati sensibili raccolti da Angry Birds e quali politiche di privacy adotta l’azienda finlandese per tutelare i propri utenti?

Riservatezza dei dati personali e loro diffusione a soggetti terzi

Riservatezza dei dati personali e loro diffusione a soggetti terzi

Veniamo ora alle dolenti note. Al pari di moltissime applicazioni di gioco per Apple e Android, anche Angry Birds è solita trasmettere i dati degli utenti ad aziende terze per finalità statistiche o pubblicitarie. Nome, cognome, età, indirizzo e-mail degli utenti vengono conservati sui server di Rovio e condivisi con Burstly, piattaforma di mediazione pubblicitaria che a sua volta li rivende a servizi pubblicitari terzi cloud-based.

Con il risultato che ogni utente di Angry Birds potenzialmente può ricevere pubblicità targettizzate in base ad età, sesso, gusti personali e quant’altro condivide in prima persona con la popolare applicazione di gioco. Secondo gli studi di alcuni ricercatori esperti in materia di trattamento dei dati personali, con l’iscrizione alla newsletter di Rovio, ad esempio, la società degli “uccellini cattivi” raccoglie dagli utenti nomi, cognomi, indirizzi e-mail, date di nascita, sesso, paese di residenza, salvandoli sui propri server e inviandoli a reti pubblicitarie internazionali come Millennial Media, Nexage o Jumptap. Se a questo si aggiunge la sincronizzazione dell’account Angry Birds con il profilo Facebook personale, la mole di dati sensibili scambiati può aumentare vertiginosamente.

Lo spionaggio da parte degli 007 USA

Lo scandalo legato all’NSA americana e al caso Snowden ha evidenziato una vistosa falla in questo sistema, legata alla possibilità da parte delle agenzie governative (e, in definitiva, anche di hacker e cybercriminali) di controllare il flusso di dati scambiato dalle piattaforme di advertising, ottenendo l’accesso ai dati personali degli utenti di Angry Birds e di moltissime altre app dedicate al gioco.

La criticità in questo caso risiede nella modalità di scambio dei dati utente, attraverso trasferimenti non protetti da tecnologia SSL e che quindi condividono “in chiaro” informazioni sensibili facilmente raccoglibili tanto dalle agenzie governative quanto dai criminali informatici. Nel caso di Angry Birds, i dati degli utenti gestiti dalla compagnia Millennial Media spazierebbero dalle informazioni personali alle abitudini di navigazione, passando per le preferenze sessuali e gli interessi personali espressi sui social network: un’autentica miniera d’oro per le azioni di spionaggio portate avanti tanto dalla NSA americana quanto dalla GCHQ britannica e rivelate al mondo da Edward Snowden.

Azioni, pare, compiute a totale insaputa di Rovio e della stessa Millennial Media che a più riprese hanno dichiarato la propria estraneità alle azioni spionistiche, ribadendo il rispetto per la privacy dei propri utenti e la non-condivisione dei dati raccolti con altri soggetti privati o governativi.

Attenzione ai falsi Angry Birds

Attenzione ai falsi Angry Birds

Periodicamente, sui market di applicazioni (specialmente Android) compaiono versioni fake di Angry Birds e dei relativi episodi ad oggi rilasciati. Un escamotage sfruttato dai pirati informatici per infettare i dispositivi degli ignari utenti con malware e codici dannosi, con la promessa di mirabolanti nuovi livelli e funzionalità aggiuntive.

Il meccanismo è sempre il solito: sullo store compare di punto in bianco una nuova versione del celebre gioco, condita da immagini accattivanti e una descrizione convincente. Quanto basta per forzare la mano dei giocatori più incalliti che, desiderosi di poter giocare da subito, scaricano l’app malevola senza prestare troppa attenzione alla sua genuinità. A quel punto, la frittata è fatta: oltre a non trovarsi nessun nuovo livello, il software appena scaricato inizia ad agire e infettare il dispositivo bersaglio con conseguenze spiacevoli che possono variare dal “semplice” furto dei dati personali, al pieno controllo della rete internet e telefonica del malcapitato utente.

Per evitare di incorrere in brutte sorprese, prima di ogni aggiornamento è fondamentale controllare il nome del produttore della app (che deve corrispondere esattamente alla dicitura Rovio Mobile LTD) ed eventualmente verificare sul sito ufficiale di Angry Birds l’effettiva esistenza del prodotto che ci si accinge a scaricare.

Come giocare ad Angry Birds, in sicurezza

Angry Birds si presenta come uno dei più famosi videogiochi di tendenza non solo tra le nuove generazioni, ma anche tra i videogiocatori più “attempati”. Un autentico “must” per tantissimi utenti Apple e Android che però deve essere valutato con attenzione: per poter giocare in tranquillità, è preferibile evitare l’associazione del proprio account Rovio con quello Facebook, limitando al minimo la mole dei dati personali che scegliamo di comunicare sulla Rete.

Ancora meglio sarebbe impedire alla app di comunicare con la Rete attraverso una terza applicazione di sicurezza (offerta da numerose suite come Avast Mobile Security o Norton Mobile Security), risparmiando traffico dati derivanti dall’invio dei banner o dei video pubblicitari da parte delle società di advertising partner di Rovio. Poche, semplici precauzioni che limiteranno l’esposizione della nostra privacy lasciandoci tutto il piacere di poter scagliare i nostri “uccellini cattivi” contro il perfido esercito di maiali verdi, in completa serenità.

Da usare SOLO assieme ad app di sicurezza

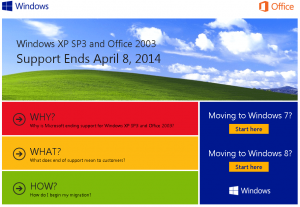

Con conseguenze a dir poco disastrose per i milioni di utenti sparsi in tutto il mondo che montano ancora, su macchine desktop e notebook, questo prodotto.

Con conseguenze a dir poco disastrose per i milioni di utenti sparsi in tutto il mondo che montano ancora, su macchine desktop e notebook, questo prodotto. La soluzione ideale sarebbe quella di migrare verso prodotti più moderni come Windows 8.1 (Microsoft ha dedicato una pagina apposita per approfondire l’argomento) ma non tutti economicamente possono sostenerne l’esborso economico, specialmente per chi possiede centinaia (o migliaia) di macchine da aggiornare. Per tutti coloro che, per varie ragioni, volessero a tutti i costi continuare a utilizzare Windows Xp in relativa tranquillità, ecco una breve guida di consigli e accorgimenti volti a minimizzare attacchi dall’esterno e violazioni della sicurezza.

La soluzione ideale sarebbe quella di migrare verso prodotti più moderni come Windows 8.1 (Microsoft ha dedicato una pagina apposita per approfondire l’argomento) ma non tutti economicamente possono sostenerne l’esborso economico, specialmente per chi possiede centinaia (o migliaia) di macchine da aggiornare. Per tutti coloro che, per varie ragioni, volessero a tutti i costi continuare a utilizzare Windows Xp in relativa tranquillità, ecco una breve guida di consigli e accorgimenti volti a minimizzare attacchi dall’esterno e violazioni della sicurezza.

4: Installare antivirus e un firewall con supporto per Xp

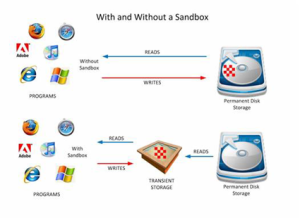

4: Installare antivirus e un firewall con supporto per Xp Nel nostro caso, Google Chrome si propone di supportare anche per il futuro questo vecchio sistema operativo continuando a proporre patch e aggiornamenti di sicurezza dedicati. Ancor più importante, Chrome integra un meccanismo di “sandboxing” studiato per isolare codici malevoli incontrati durante la navigazione e relegarli all’interno del browser, impedendone la diffusione al sistema operativo.

Nel nostro caso, Google Chrome si propone di supportare anche per il futuro questo vecchio sistema operativo continuando a proporre patch e aggiornamenti di sicurezza dedicati. Ancor più importante, Chrome integra un meccanismo di “sandboxing” studiato per isolare codici malevoli incontrati durante la navigazione e relegarli all’interno del browser, impedendone la diffusione al sistema operativo. 7: Avviare i programmi all’interno di una “Sandbox”

7: Avviare i programmi all’interno di una “Sandbox”

BlackBerry: con OS 10 i permessi sono un problema

BlackBerry: con OS 10 i permessi sono un problema

I pericoli in quattro categorie

I pericoli in quattro categorie Cosa deve fare lo Stato

Cosa deve fare lo Stato Sul fronte europeo sarà invece necessario sviluppare una più ampia strategia di difesa e sviluppare insieme agli altri membri dell’eurozona le infrastrutture necessarie: in questo senso sono state lanciate diverse ipotesi, da quella della Vicepresidente della Commissione Europea Neelie Kroes, che ha pensato ad uno spazio cloud riservato, ai primi veri e propri accordi in questo senso, come quelli iniziati fra la cancelliera tedesca Angela Merkel e il Presidente francese Francois Hollande.

Sul fronte europeo sarà invece necessario sviluppare una più ampia strategia di difesa e sviluppare insieme agli altri membri dell’eurozona le infrastrutture necessarie: in questo senso sono state lanciate diverse ipotesi, da quella della Vicepresidente della Commissione Europea Neelie Kroes, che ha pensato ad uno spazio cloud riservato, ai primi veri e propri accordi in questo senso, come quelli iniziati fra la cancelliera tedesca Angela Merkel e il Presidente francese Francois Hollande. Sul nostro sito si fa l’esempio di un dipendente che viene licenziato, e che subisce un attacco hacker sul proprio dispositivo, che porta al furto di un importante brevetto. In questo caso il suo problema sta diventando di interesse nazionale e non deve pensare e agire come se fosse solo un suo pericolo. Lo Stato – precisa la fonte – sarà vicino alle PMI tramite la consulenza, e una serie di strumenti e iniziative con cui spiegheremo ai piccoli imprenditori come devono comportarsi”.

Sul nostro sito si fa l’esempio di un dipendente che viene licenziato, e che subisce un attacco hacker sul proprio dispositivo, che porta al furto di un importante brevetto. In questo caso il suo problema sta diventando di interesse nazionale e non deve pensare e agire come se fosse solo un suo pericolo. Lo Stato – precisa la fonte – sarà vicino alle PMI tramite la consulenza, e una serie di strumenti e iniziative con cui spiegheremo ai piccoli imprenditori come devono comportarsi”.

Il software open source si è innestato tra questi due poli come una sorta di via mediana: oggi non circola liberamente, ma con tipi di licenza differente, le c.d. licenze creative commons, altrimenti chiunque potrebbe impossessarsi del software libero e trasformarlo in software proprietario. L’assenza di regolamentazione, che potrebbe apparire congeniale alla rete, in realtà ha dimostrato di non funzionare, perché congeniale all’attuazione di fenomeni di appropriazione e illegalità alla rovescia.

Il software open source si è innestato tra questi due poli come una sorta di via mediana: oggi non circola liberamente, ma con tipi di licenza differente, le c.d. licenze creative commons, altrimenti chiunque potrebbe impossessarsi del software libero e trasformarlo in software proprietario. L’assenza di regolamentazione, che potrebbe apparire congeniale alla rete, in realtà ha dimostrato di non funzionare, perché congeniale all’attuazione di fenomeni di appropriazione e illegalità alla rovescia.