Punti chiave

Proteggere la navigazione e l’esperienza sul web su terminali Android è fondamentale. In questa rapida guida vedremo alcuni esempi che ci permettono di capire come la nostra connessione possa essere sfruttata malamente, e vedremo le quattro migliori applicazioni per difendere le connessioni WiFi.

I rischi delle connessioni WiFi: alcuni esempi

Partiamo da un semplice presupposto: in un device Android privo di protezioni potrebbe, potenzialmente, entrare di tutto. Tra le tipologie di malware più diffuse in questo momento figurano, ad esempio, i cosiddetti “premium service abuser“, codici che iscrivono i dispositivi infettati a servizi premium a pagamento, lasciando agli ignari utenti la sgradita sorpresa di ritrovarsi addebiti non autorizzati sulle carte di credito. Figurano poi gli adware, responsabili di milioni di comunicazioni pubblicitarie invasive e non richieste, e i “dialer“, applicazioni fasulle che inviano sms dal dispositivo delle vittime verso numerazioni estere a pagamento, lucrando sulla pelle degli ignari utenti.

- Il caso Fakeinst: nel 2013 questo trojan, mascherato dietro una versione fake del celebre videogioco “Bad Piggies”, riuscì a contagiare migliaia di sistemi Android attivando invii di SMS non autorizzati verso numerazioni russe a pagamento maggiorato, rubando di fatto migliaia di euro dalle tasche dei malcapitati e incauti proprietari. Il programma celava il proprio operato dietro icone fantasiose e sempre diverse, difficili pertanto da individuare ed eliminare.

- Mobsqueeze: mascherato dietro un’attraente App per il risparmio energetico dello smartphone (con nomi diversi come Battery Upgrade o Battery Doctor), questo adware induce gli utenti a scaricare il codice maligno con la promessa di mirabolanti prestazioni e lunga durata della batteria. In realtà, l’App spia l’ignaro utente inviando i dati personali ai principali server di pubblicità online per finalità commerciali e spam invasivo.

- Walkinwat: spacciandosi per versione free di note applicazioni a pagamento, questo programma-spia si insedia nel sistema Android raccogliendo dati personali e inviando SMS spam a tutti i contatti della rubrica personale della vittima. In aggiunta, può sfruttare il telefono per avviare chiamate non autorizzare e le connessioni di rete per accedere a internet.

Per difendersi contro questi rischi estremamente variegati, il consiglio è sempre lo stesso: prestare attenzione a cosa si scarica e da dove, oltre a installare una suite capace di proteggere il proprio telefonino Android dalla più vasta gamma possibile di minacce. La rapida diffusione dei dispositivi smartphone e tablet sul mercato è dovuta in massima parte al loro enorme potenziale in termini di connettività: linea dati, Wi-Fi, Bluetooth sono ormai un “must” su tutti i dispositivi, consentendo agli utenti di restare connessi 24 ore su 24 e di avere in ogni momento la possibilità di controllare la posta, navigare sulla Rete, spedire immagini e file ad altri utenti.

Ogni connessione, però, rappresenta un canale bidirezionale: così come il nostro telefono può entrare in contatto con il mondo, allo stesso modo ogni utente può entrare in contatto con noi e nel peggiore dei casi frugare nei nostri dati invadendo la privacy o addirittura sottraendo dati preziosi come password, coordinate bancarie, pin e account personali.

Quattro app per navigare in sicurezza con il WiFi.. e non solo

Per aumentare la sicurezza del nostro dispositivo mentre è connesso a una rete, è possibile dotarlo di un’app antivirus (ancora meglio una suite) che lo protegga in ogni momento della giornata contro attacchi informatici di vario genere, tentativi di intrusione, accesso a siti fraudolenti, tentativi di phishing, furti di identità e credenziali, abusi della nostra privacy. Play Store abbonda di offerte in questo senso, disponibili gratuitamente o a pagamento.

Per aumentare la sicurezza del nostro dispositivo mentre è connesso a una rete, è possibile dotarlo di un’app antivirus (ancora meglio una suite) che lo protegga in ogni momento della giornata contro attacchi informatici di vario genere, tentativi di intrusione, accesso a siti fraudolenti, tentativi di phishing, furti di identità e credenziali, abusi della nostra privacy. Play Store abbonda di offerte in questo senso, disponibili gratuitamente o a pagamento.

McAfee Mobile Security (gratis o premium a 29,99 €/anno): questa soluzione si propone di fornire agli utenti un vero e proprio “scudo” capace di proteggerli a 360° da tutte le insidie che possono abbattersi su un moderno smartphone o tablet, siano esse interne al device (virus, malware, furti di identità, privacy dei dati personali) o esterne (furto o smarrimento del dispositivo).

In un’unica suite, l’applicazione raccoglie il celebre antivirus targato McAfee, strumenti di identificazione e rimozione malware, filtri anti-spam e anti-phishing, lo strumento “anti-theft” per rintracciare il dispositivo attraverso la rete GPS (con una serie di servizi pensati per comunicare con il ladro, scattargli foto a sua insaputa per procedere all’identificazione, bloccare il device ed eseguire il backup dei dati a distanza), funzioni avanzate per il controllo dei permessi richiesti dalle app e un sistema di monitoraggio che indica in tempo reale i rischi per la nostra privacy.

Avast Mobile Security & antivirus (gratis o premium a 14,99 €/anno): con oltre un milione di download, questa suite si pone fra le più apprezzate dagli utenti per praticità e facilità d’utilizzo. Oltre alle funzioni di base (motore antivirus, analisi della app installate e delle schede di memoria, scansione automatica degli SMS, consulente della privacy, filtro SMS e chiamate con blocco dei numeri indesiderati, protezione da siti web e codici maligni, blocco delle applicazioni mediante PIN, backup della memoria del telefono), offre all’utente funzioni avanzate in caso di furto come la geolocalizzazione del dispositivo su mappa, l’attivazione da remoto di una sirena di allarme sul device e la notifica in tempo reale delle operazioni che vengono eseguite sul dispositivo (come la sostituzione di una scheda SIM).

Tra i servizi premium figurano invece il blocco delle applicazioni, l’Ad Detector per rilevare i servizi pubblicitari ed evitare i sistemi di tracciamento, il Geo-Fencing (il dispositivo esegue una serie di azioni predefinite, come il blocco totale o l’attivazione di una sirena, se viene allontanato da un determinato perimetro impostato dall’utente), l’invio di SMS e il backup dati da remoto.

Bluetooth Firewall (gratis la versione di prova, 1,14 € per quella completa): una delle fonti di minacce meno considerate sui moderni dispositivi mobile è quella legata alle connessioni bluetooth.

Bluetooth Firewall si propone di compiere un’operazione molto semplice: presidiare il dispositivo e impedire che altre apparecchiature possano mettersi in contatto con il device a nostra insaputa. Una volta installato, è possibile avviare una scansione alla ricerca di tutte le app che utilizzano la funzionalità Bluetooth, identificando in modo agevole i programmi dannosi e dando modo all’utente di eliminarle all’istante. Un allarme avviserà ogniqualvolta un’applicazione locale o un dispositivo esterno cercherà di attivare una connessione Bluetooth, dando modo di selezionare una lista di app o device attendibili che potranno connettersi automaticamente.

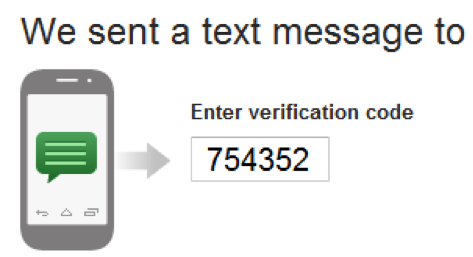

Verifica in due passaggi: come funziona.

Verifica in due passaggi: come funziona. Cosa fare in caso di furto del telefono o impossibilità nel ricevere gli SMS.

Cosa fare in caso di furto del telefono o impossibilità nel ricevere gli SMS.

Se la privacy rappresenta per voi una caratteristica essenziale in uno spazio cloud, crittografare file e cartelle rappresenta una necessità imprescindibile. Sul mercato esistono numerosi programmi per desktop e app per mobile che renderanno illeggibili i vostri dati a tutti, eccetto a coloro che disporranno delle chiavi di de-crittazione dei documenti.

Se la privacy rappresenta per voi una caratteristica essenziale in uno spazio cloud, crittografare file e cartelle rappresenta una necessità imprescindibile. Sul mercato esistono numerosi programmi per desktop e app per mobile che renderanno illeggibili i vostri dati a tutti, eccetto a coloro che disporranno delle chiavi di de-crittazione dei documenti.

Rapinatori

Rapinatori