Il browser Google Chrome di Mountain View ha riscosso negli ultimi anni un successo crescente tra il pubblico, arrivando a competere ad armi pari con i più diffusi Internet Explorer e Mozilla Firefox. L’apprezzamento degli utenti è dovuto in larga parte alla sua semplicità e ai numerosi parametri di configurazione che il programma offre, inclusi quelli legati alla sicurezza e alla tutela della privacy.

A prima vista invasivo a causa dell’abitudine di Google di frugare nella nostra cronologia per personalizzare i banner pubblicitari, attraverso un’opportuna configurazione delle impostazioni legate alla privacy è tuttavia possibile minimizzare il numero di informazioni raccolte dal computer dell’utente, fino a crittografare tutti i dati che vengono sincronizzati attraverso il proprio account Google.

A prima vista invasivo a causa dell’abitudine di Google di frugare nella nostra cronologia per personalizzare i banner pubblicitari, attraverso un’opportuna configurazione delle impostazioni legate alla privacy è tuttavia possibile minimizzare il numero di informazioni raccolte dal computer dell’utente, fino a crittografare tutti i dati che vengono sincronizzati attraverso il proprio account Google.

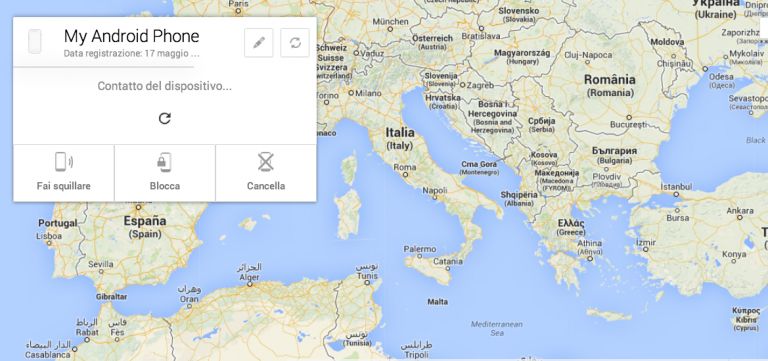

Questa apparente invasione della privacy consente tuttavia di poter beneficiare di importanti servizi, come il completamento automatico delle ricerche o la geolocalizzazione di Google maps, sui quali l’azienda di Mountain View ha investito negli ultimi anni per fornire ai propri utenti un’esperienza intuitiva e interattiva di navigazione web. Ma vediamo nel dettaglio tutte le impostazioni legate alla privacy dell’utente:

Accesso attraverso account

Dal menù Impostazioni -> Accedi ogni utente in possesso di un profilo può eseguire il login e sincronizzare tutti i dati personali, in modo da poterli recuperare anche da altri computer dotati di Chrome mediante un semplice accesso. In questo caso però attraverso il processo di sincronizzazione Chrome tiene traccia di tutta la cronologia di navigazione dell’utente, leggibile da Google per le proprie finalità di ricerca e statistica.

Per ovviare alla questione e garantire sotto questo profilo assoluta privacy al nostro browser è possibile attivare la funzione di crittografia dei dati sincronizzati, proteggendo tutte le informazioni del nostro account con una password personalizzata diversa da quella usata per l’accesso a Google. In questo modo ogni dato scambiato tra utente e server avviene in modo sicuro e al riparo da occhi indiscreti, evitando che le informazioni possano essere impiegati da terzi per qualsiasi finalità.

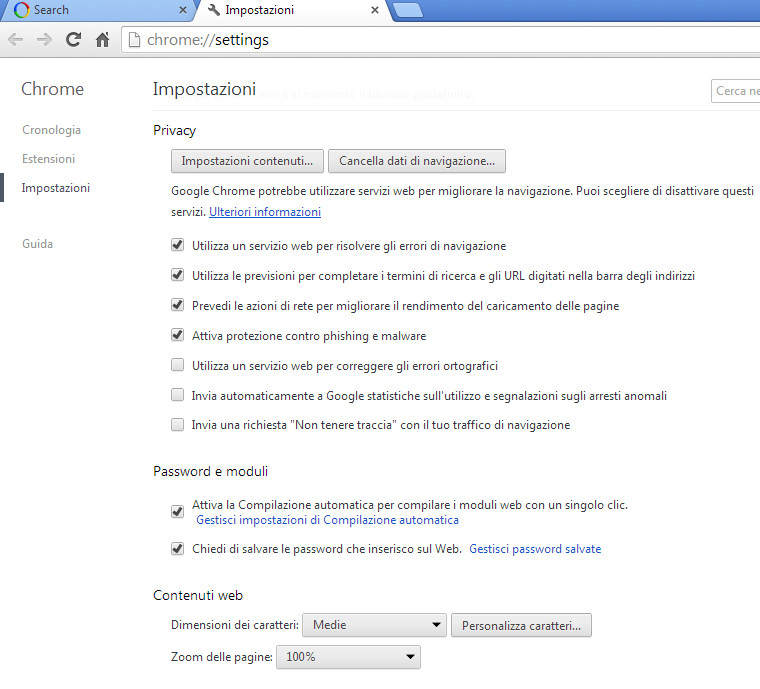

Menu Privacy

Dal menu Impostazioni -> Privacy è possibile configurare una vasta serie di parametri per navigare in tutta riservatezza. In questo caso i parametri sui quali agire sono molteplici, da selezionare o escludere in base alle proprie esigenze.

“Utilizza un servizio web per risolvere gli errori di navigazione”: togliendo la spunta alla casella si impedisce a Google di raccogliere informazioni sugli indirizzi scritti in maniera errata o su quelli inesistenti, digitati dall’utente.

Un servizio attraverso il quale Chrome segnala le possibili alternative del sito erroneamente digitato, raccogliendo però al contempo informazioni sulla nostra navigazione.

“Utilizza le previsioni per completare i termini di ricerca e gli URL digitati nella barra degli indirizzi”: altro servizio con cui Chrome raccoglie dati dalla nostra cronologia di navigazione per completare automaticamente indirizzi o parole di ricerca. Deselezionando la casella si disabilita anche l’utile servizio di autocompletamento Google Instant.

“Attiva protezione contro phishing e malware”: interessante funzione del browser per prevenire la navigazione su siti potenzialmente rischiosi per la sicurezza. Quando si capita su uno di questi siti Chrome blocca la navigazione e mostra un apposito avviso di pericolo. Impostazione consigliata per chi non ha esperienza con questo genere di rischi, per chi ha già una certa competenza in materia è possibile disattivare il servizio evitando così che nei filtri possano rimanere erroneamente bloccati anche siti attendibili.

“Utilizza un servizio web per correggere gli errori ortografici“: servizio estremamente utile per gli utenti più distratti che, tuttavia, espone tutti i campi di testo del browser all’attenzione di Google, che raccoglie i dati immessi per l’elaborazione di statistiche.

“Invia automaticamente a Google statistiche sull’utilizzo e segnalazioni sugli arresti anomali”: abilitando l’opzione (disabilitata di default) ad ogni arresto anomalo del browser vengono inviati a Google tutti i dati della sessione di navigazione utili a determinare la causa del crash, inclusi siti web aperti e prestazioni hardware del sistema.

“Invia una richiesta “Non tenere traccia” con il tuo traffico di navigazione”: spuntando questa opzione si inoltra a Google una richiesta finalizzata ad evitare il tracciamento del proprio IP da parte dei siti di pubblicità online, evitando l’invio di informazioni pubblicitarie in linea con le nostre ricerche e gli ultimi siti visualizzati. Nonostante questo accorgimento, diverse realtà operanti nel webmarketing sono solite ignorare queste impostazioni tracciando comunque l’utente durante la sua navigazione.

Password e Moduli

Tramite questo pannello è possibile gestire due funzioni interessanti: la compilazione automatica dei moduli web con un singolo clic e il salvataggio delle password inserite sul web.

Attraverso la prima è possibile salvare nella memoria di Chrome una serie di indirizzi postali o mail che verranno riconosciuti e completati automaticamente non appena l’utente ne inserirà le prime parole all’interno di un modulo. Stesso funzionamento anche con i numeri di carta di credito. Con il salvataggio delle password è possibile creare una memoria di tutte le chiavi di accesso dei diversi siti web in uso dall’utente.

Le implicazioni di simili sistemi all’interno di un browser sono evidenti: il rischio di venire tracciati da terzi espone questi dati ad accessi potenzialmente rischiosi. Per chi fosse alla ricerca della massima sicurezza, è possibile disabilitare entrambe le voci.

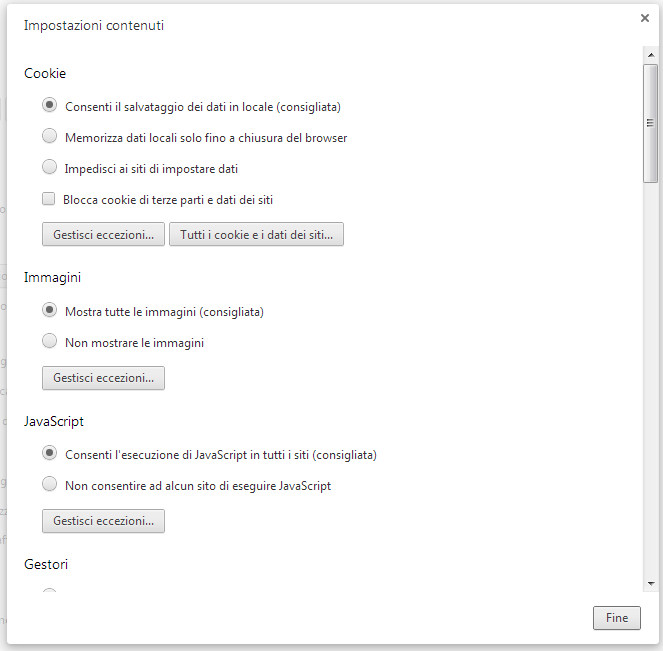

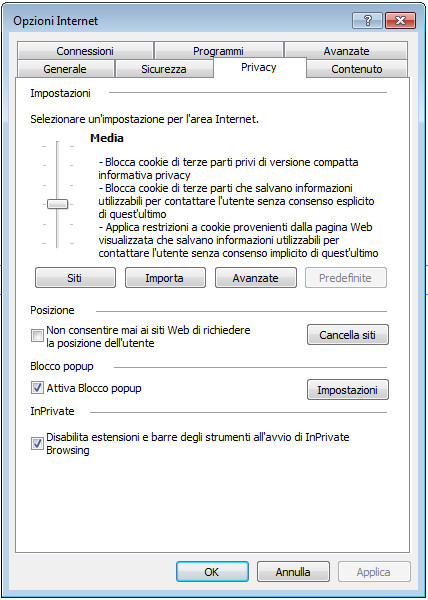

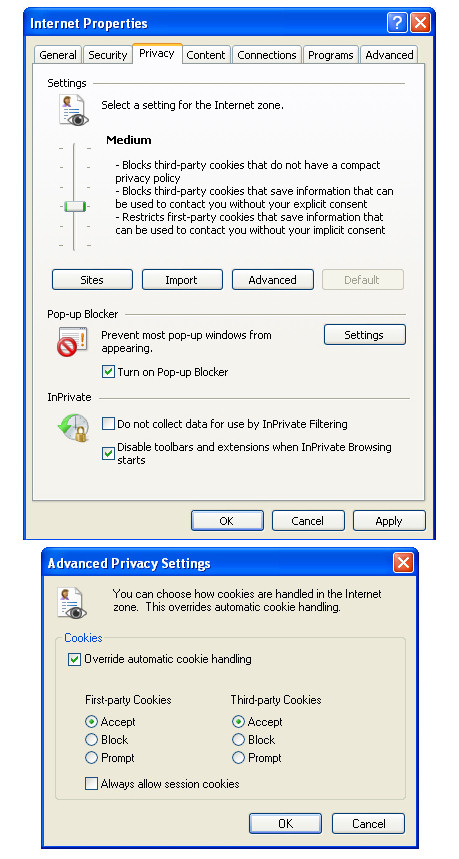

Impostazione contenuti: Cookie

Questo pannello permette di salvare i dati in navigazione (password, cronologia, cookie) sul computer locale per un tempo indeterminato o di cancellarli non appena viene chiusa la finestra del browser. In aggiunta è possibile impedire ai siti di impostare dati in locale e bloccare completamente i cookie di terze parti, impostazione consigliata per chi desidera mantenere la massima privacy dei propri dati ma che presenta alcune controindicazioni da tenere bene a mente. Spuntando questa casella Chrome impedirà la ricezione di cookie dai circuiti pubblicitari della Rete ma di contro potrebbe creare evidenti problemi di visualizzazione su alcuni siti.

Un buon compromesso potrebbe essere quello di agire sul pannello Gestione eccezioni, scegliendo di consentire i cookie dei soli siti attendibili bloccando i rimanenti. Da un apposito pannello è inoltre possibile visualizzare tutti i cookie di navigazione salvati nel computer e procedere alla loro rimozione.

Impostazione contenuti: Pop-up

Tramite questa funzione è possibile consentire o negare la visualizzazione dei pop-up nei siti. Scelta utile se si desidera evitare una lunga serie di pubblicità non gradite, ma che di contro potrebbe bloccare anche messaggi interni dei siti stessi o intere pagine impostate per l’apertura tramite pop-up.

Impostazione contenuti: posizione

Consente ai siti web di monitorare la posizione fisica del computer dell’utente, lasciando all’utente la scelta di fornire in automatico i dati di geolocalizzazione a tutti i siti o di chiedere preventivamente l’autorizzazione ogniqualvolta un portale cerchi di monitorare questo parametro.

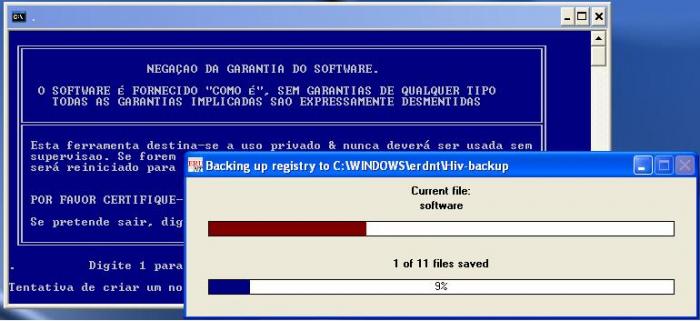

Navigazione in incognito

Per chi desiderasse navigare nel più completo anonimato senza lasciare alcuna traccia nel proprio computer, Chrome offre un’interessante possibilità. Attivabile dalla barra dei menù sotto la voce “nuova finestra di navigazione in incognito”, questa nuova sessione di navigazione non registrerà alcun tipo di dato nella cronologia o in altre aree del computer.

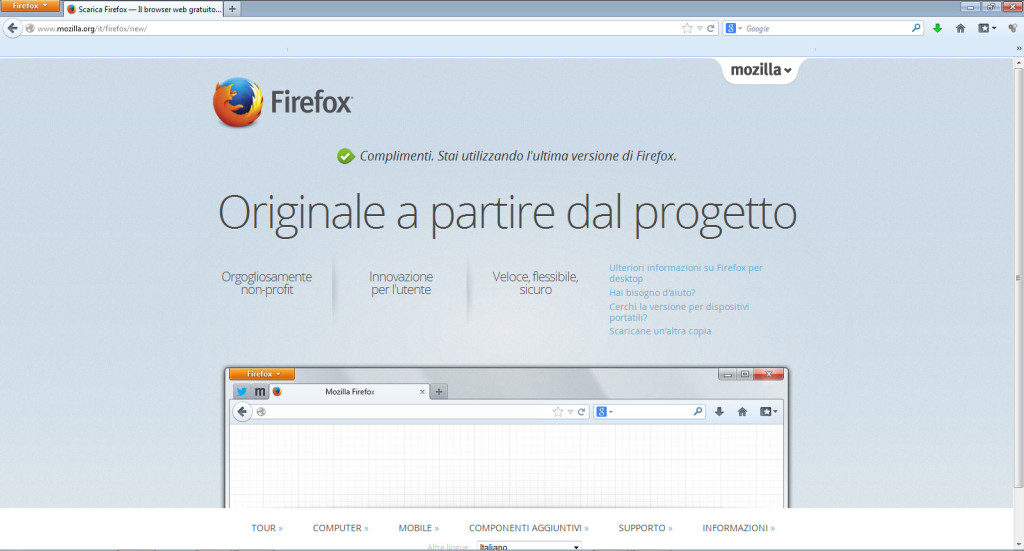

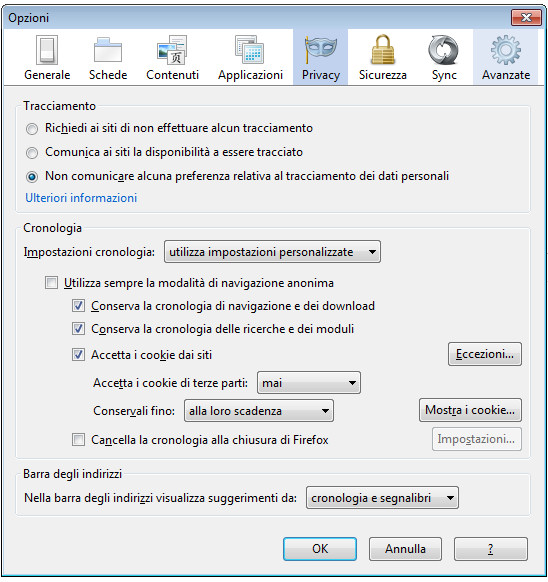

Privacy: Cookie

Privacy: Cookie

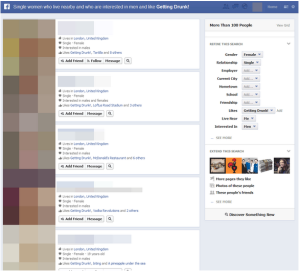

Le modalità di raccolta dei dati utenti, il tracciamento delle abitudini di navigazione e lo stesso utilizzo del portale YourOnlineChoices sono stati oggetto nel dicembre 2011 di uno studio approfondito da parte del gruppo europeo di lavoro per la tutela dell’ex art.29, l’organo consultivo indipendente dell’Unione Europea per la protezione dei dati personali e della vita privata.

Le modalità di raccolta dei dati utenti, il tracciamento delle abitudini di navigazione e lo stesso utilizzo del portale YourOnlineChoices sono stati oggetto nel dicembre 2011 di uno studio approfondito da parte del gruppo europeo di lavoro per la tutela dell’ex art.29, l’organo consultivo indipendente dell’Unione Europea per la protezione dei dati personali e della vita privata.