Quante volte ci è capitato di ricevere sul cellulare chiamate da parte di numeri anonimi o “privati” e di esserci chiesti come scoprire una chiamata con il numero nascosto. Call center, aziende, centralini con grandi volumi di chiamate usano spesso questo stratagemma per evitare di essere ricontattati, ma non è infrequente il caso di buontemponi che dietro un numero nascosto si divertono a prendere di mira numeri a caso per i classici scherzi telefonici.

Oppure, caso ancor più grave, può capitare di finire nell’insistente mirino degli stalker con gravi ripercussioni sulla vita quotidiana, dalle chiamate minatorie a quelle notturne. La tecnologia negli ultimi anni ci è venuta in aiuto con una serie di programmi, applicazioni e servizi volti a “smascherare” chi si cela dietro le numerazioni anonime, consentendo di individuare il numero del chiamante e quindi di poter risalire alla relativa identità.

Se anche voi almeno una volta vi siete chiesti chi mai potesse chiamarvi con tanta insistenza dietro la scritta “sconosciuto” sul display del cellulare, questa piccola guida può facilitarvi a trovare la tanto cercata risposta.

Scoprire il numero nascosto con i servizi online

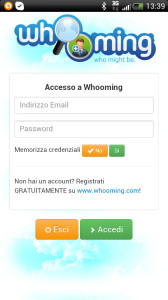

Il metodo più semplice e immediato, nonché gratuito, consiste nell’iscriversi al servizio Whooming promosso dall’italiana DefConTwelve Srl. Il funzionamento è semplice: si registra un profilo sul sito web www.whooming.com, associando un indirizzo mail valido e un numero di cellulare (o in alternativa un telefono fisso).

A questo punto ad ogni nuovo utente vengono richiesti due passaggi fondamentali: verificare l’indirizzo mail inserito (attraverso l’inserimento sul sito di un codice identificativo recapitato via posta elettronica) e successivamente di fare una telefonata, dal dispositivo indicato nella registrazione, a un numero telefonico di proprietà di Whooming.

Se siete arrivati fin qui, il gioco è quasi fatto: non resta che impostare, sul proprio telefonino, una deviazione di chiamata in caso di numero occupato verso la numerazione telefonica fornita dalla società (solitamente verso il numero 06.948.020.15).

Ogniqualvolta il telefono squillerà con una telefonata da parte di un numero anonimo, sarà sufficiente rifiutare la chiamata e attendere qualche secondo. Una mail informerà gratuitamente l’utente della telefonata appena ricevuta, corredandola con il vero numero telefonico del chiamante nero su bianco.

Il servizio come già detto non prevede alcun costo ma per praticità è possibile attivare il servizio premium di notifica via sms. Una volta rifiutata la chiamata anonima il numero del mittente, in questo caso, apparirà comodamente sul display nel giro di una manciata di secondi al costo di 30 centesimi per ogni sms ricevuto.

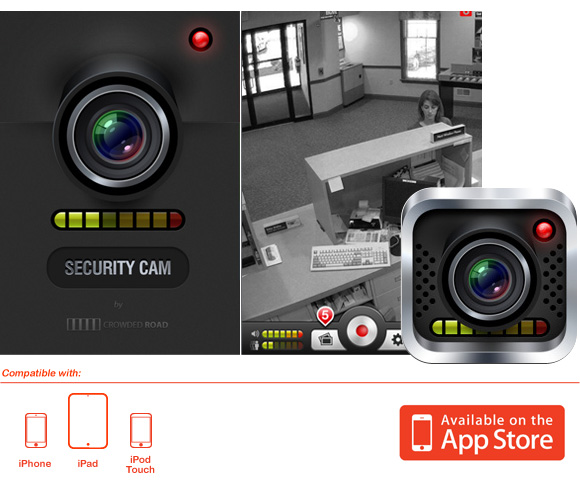

Per arricchire l’ampio ventaglio di opzioni, recentemente Whooming è sbarcata sul Play Store di Google con un’app dedicata a tutti gli utenti Android. Per identificare il numero di telefono del nostro “anonimo”, una volta rifiutata la chiamata, basterà avviare l’app e consultare la cronologia delle chiamate entranti. In caso di versione “base” vengono visualizzate le ultime 5 cifre del numero, rimandando per le restanti alla consultazione del sito, mentre nella app in versione completa (in abbonamento a 2,99€/mese) tutte le cifre vengono visualizzate in chiaro. Fermo restando, ovviamente, la totale gratuità della consultazione attraverso il sito web. Un sistema completo, intuitivo e user friendly grazie al quale migliaia di persone hanno potuto “smascherare” le numerazioni anonime.

Per chi fosse alla ricerca di un servizio a pagamento in abbonamento con tanto di supporto clienti on e offline, una buona soluzione è rappresentata da Numeronascosto. Analogamente al servizio precedente, anche Numeronascosto si basa sulla deviazione delle chiamate anonime verso i server della società che eroga il servizio. Dopo una rapidissima elaborazione, all’utente viene restituito via sms o mail un breve messaggio indicante il vero numero telefonico dal quale è partita la chiamata in esame.

Per chi fosse alla ricerca di un servizio a pagamento in abbonamento con tanto di supporto clienti on e offline, una buona soluzione è rappresentata da Numeronascosto. Analogamente al servizio precedente, anche Numeronascosto si basa sulla deviazione delle chiamate anonime verso i server della società che eroga il servizio. Dopo una rapidissima elaborazione, all’utente viene restituito via sms o mail un breve messaggio indicante il vero numero telefonico dal quale è partita la chiamata in esame.

Il costo, in questo caso, è fissato in 69,90 €/mese e offre agli utenti piena compatibilità con tutti i telefoni cellulari, registro delle chiamate sul proprio profilo web, notifica in tempo reale delle chiamate via sms, semplici tutorial per la configurazione e l’utilizzo del servizio. Una volta attivato Numeroprivato si rinnova a cadenza mensile con addebito diretto sulla carta di credito ed è possibile disattivarlo in qualsiasi momento.

Pur non essendo possibile beneficiare di un periodo di prova, per tutti gli utenti scettici è possibile fare un piccolo test: chiamando il numero dell’azienda con il proprio cellulare in modalità anonima (ovvero anteponendo al numero da comporre la stringa #31#), nel giro di pochi istanti si riceve un sms che conferma la veridicità del servizio. Segno che il proprio numero, sebbene mascherato da anonimo, è stato riconosciuto ed è stata fornita risposta.

Qualora capitasse di dover viaggiare negli USA e di evitare sgradite sorprese telefoniche, una soluzione potrebbe essere TrapCall. Al momento non disponibile per il mercato italiano, questa interessante soluzione consente di modulare il servizio sulla base delle proprie esigenze attraverso tre tipologie di abbonamento.

Da quello base denominato “bug trap”, letteralmente trappola per scarafaggi (4,95$/mese) che consente di individuare il numero del mittente secondo i metodi fin qui descritti alla potente “trappola per orsi” (bear trap) che al prezzo di 24,95$ mensili consente di risalire ai dati anagrafici di chi telefona, al suo indirizzo e di abilitare la registrazione delle chiamate. Un servizio forse fin troppo “potente” che in Italia potrebbe trovare più di un impedimento a fronte delle normative particolarmente rigide in materia di privacy.

In caso di episodi di stalking, minacce o chiamate sospettosamente insistenti oltre alle soluzioni elencate è sempre buona norma informare le forze dell’ordine, affinchè ogni singolo caso possa essere trattato secondo le normative vigenti in materia.

Scoprire il numero privato usando gli operatori telefonici

Uno fra i metodi più consolidati negli anni consiste invece nel contattare direttamente il proprio operatore telefonico e richiedere l’attivazione del servizio Override. L’utente che riceve molestie attraverso chiamate anonime può fare richiesta al proprio gestore telefonico, ai sensi dell’art.127 del D.Lgs 196/2003 in materia di protezione dei dati personali, di attivare il monitoraggio del traffico voce in entrata per un dato periodo sul proprio numero.

Il servizio viene fornito una tantum dietro richiesta scritta via raccomandata A/R e il costo è variabile a seconda degli operatori: 27 euro Wind, 30 di Tim e 31,68 Vodafone, che vengono scalati dal credito in caso di contratto ricaricabile o addebitati in bolletta se si tratta di abbonamento.

Una volta attivato il servizio di monitoraggio, che ha generalmente una validità temporale di 15 giorni, l’operatore, nell’arco delle due settimane lavorative successive, è tenuto a fornire al cliente il tabulato completo delle chiamate in entrata, comprensive di quelle anonime che appariranno in chiaro con la numerazione effettiva.

Per chi fosse alla ricerca di un servizio a pagamento in abbonamento con tanto di supporto clienti on e offline, una buona soluzione è rappresentata da Numeronascosto. Analogamente al servizio precedente, anche Numeronascosto si basa sulla deviazione delle chiamate anonime verso i server della società che eroga il servizio. Dopo una rapidissima elaborazione, all’utente viene restituito via sms o mail un breve messaggio indicante il vero numero telefonico dal quale è partita la chiamata in esame.

Per chi fosse alla ricerca di un servizio a pagamento in abbonamento con tanto di supporto clienti on e offline, una buona soluzione è rappresentata da Numeronascosto. Analogamente al servizio precedente, anche Numeronascosto si basa sulla deviazione delle chiamate anonime verso i server della società che eroga il servizio. Dopo una rapidissima elaborazione, all’utente viene restituito via sms o mail un breve messaggio indicante il vero numero telefonico dal quale è partita la chiamata in esame.