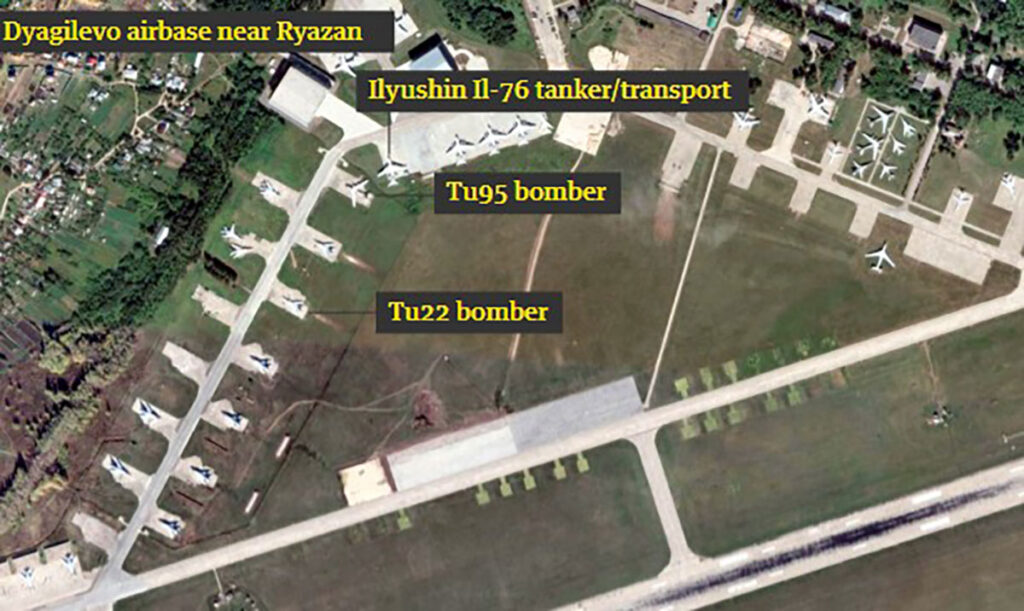

Le esplosioni alle basi aeree Engels-2 e Dyagilevo, segnano l’attacco ucraino più profondo finora in territorio russo e contro le principali strutture militari utilizzate nella guerra del Cremlino.

La base aerea di epoca sovietica Engels-2, che prende il nome dal filosofo comunista Friedrich Engels, ospita il 121° reggimento aereo di bombardieri pesanti della Russia, che comprende gli squadroni di bombardieri strategici Tu-95 e Tu-160 i cui missili hanno devastato l’infrastruttura energetica dell’Ucraina.

“In base alla posizione della base aerea, i suoi jet hanno svolto un ruolo importante nei recenti bombardamenti in Ucraina”, ha affermato Rob Lee, un membro anziano del Foreign Policy Research Institute, con sede negli Stati Uniti, della struttura della regione di Saratov – 450 miglia a est dell’Ucraina.

Lee ha affermato che qualsiasi attacco ucraino alla base Engels-2 ha come obiettivo di interrompere i piani russi per colpire le infrastrutture ucraine. “L’Ucraina ha avvertito per settimane che la Russia si stava preparando per una nuova ondata di attacchi missilistici sulla sua rete energetica. Questo avrebbe potuto essere un attacco preventivo“.

Commentando le immagini satellitari di Engels-2, Der Spiegel il mese scorso ha riferito che la Russia stava preparando un nuovo attacco missilistico su larga scala contro l’Ucraina.

Lee ha stimato che la Russia tenesse da 15 a 16 bombardieri Tu-95MS presso la base aerea Engels-2 e 15 Tu-160, che rappresenta la quota maggiore dell’arsenale Tu-160 del paese.

Gleb Irisov, un ex tenente dell’aeronautica russa che ha lasciato l’esercito nel 2020, ha descritto Engels-2 come un “aeroporto chiave per l’aviazione strategica del Paese“.

“Se davvero l’Ucraina è riuscita a raggiungere la base, dimostra che il Paese sta facendo molti progressi nella capacità di raggiungere basi lontane dal campo di battaglia“.

La base aerea di Dyagilevo, a meno di 250 km da Mosca, ospita anche il 121° reggimento di aviazione di bombardieri pesanti i cui jet si ritiene abbiano attaccato l’Ucraina.

Serve anche come base per l’unico reggimento di Il-78 della Russia, una divisione strategicamente vitale responsabile del rifornimento in volo dell’aviazione militare del paese.

“La distruzione dei bombardieri strategici attirerà indubbiamente maggiore attenzione, ma, se la Russia perde l’aereo cisterna Il-78, questo potrebbe essere il problema più grande per Mosca“, ha detto Lee. “La produzione di nuovi aerei cisterna è notoriamente lenta, quindi questa potrebbe rivelarsi la parte più dannosa per la Russia“.

Lee ha affermato che uno dei problemi principali per l’aeronautica russa era che molti dei suoi aerei non erano alloggiati negli hangar, lasciandoli esposti agli attacchi.

“È chiaro che la Russia non ha preparato piani per difendere le basi aeree all’interno del paese“, ha detto Lee.

“Nonostante il fatto che questo non sia il primo attacco sul suolo russo, Mosca è stata molto lenta nel reagire e proteggere i suoi jet“.

Le esplosioni

Sebbene non sia stato immediatamente chiaro cosa abbia causato l’esplosione in entrambe le basi militari, Baza, un media russo con fonti nei servizi di sicurezza, ha riferito che l’aeroporto russo di Engels-2 è stato attaccato da un drone.

Lee ritiene che i droni sarebbero stati lanciati dall’Ucraina dall’interno del territorio russo. “Gli attacchi con veicoli aerei senza equipaggio hanno un raggio relativamente breve e non sarebbero stati in grado di volare fino in fondo dall’Ucraina“.

La società israeliana di imaging satellitare ImageSat International ha condiviso immagini che mostrano i segni delle esplosioni e oggetti vicino a un aereo Tu-22M nella base aerea di Dyagilevo.

L’esplosione all’aeroporto Engels-2 ha provocato la rabbia di alcuni importanti blogger russi a favore della guerra che hanno incolpato l’esercito del paese per l’incapacità di proteggere le sue basi aeree.

“Le pecore nelle retrovie continuano a dimostrare la loro assoluta inadeguatezza… Anche adesso, gli aeroporti con aviazione strategica non sono coperti da sistemi di difesa aerea“, ha scritto Voenniy Osvedomitel, un popolare commentatore, sul suo canale Telegram.