Punti chiave

Con i suoi 1,3 miliardi di utenti, Facebook è senza dubbio il social network più popolare e diffuso al mondo. Ma, si sa, quantità non è sinonimo di qualità: dati alla mano, emerge infatti che la percentuale degli account fake oscilla tra il 5 e il 6% dei profili registrati. Ma come riconoscere un account fake di Facebook?

Come riconoscere un account fake di Facebook

Tra tutti gli iscritti a Facebook, risulta che quasi l’8% gestisce più account in contemporanea, mentre ben il 2% intesta il profilo a un animale domestico. Senza dimenticare la comunità virtuale – ed extra-terrena – composta da tutti coloro che sono passati a miglior vita, ma che conservano comunque un account Facebook: circa 30 milioni di persone in tutto il mondo.

All’interno di un universo così eterogeneo, riconoscere un account fake di Facebook è un’impresa non da poco, soprattutto se i “social impostori” ne capiscono un po’ di informatica. Per riconoscere un account fake di Facebook, infatti, occorre innanzitutto distinguere tra account fasulli “base” e profili fake “professionali”.

I primi sono generalmente opera di qualche cuore solitario in cerca di compagnia o che ha solamente voglia di divertirsi. L’età non importa: che si tratti di adolescenti curiosi o di uomini in piena crisi di mezza età, questi account fake vengono realizzati senza particolare perizia e sono abbastanza facili tanto da individuare quanto da smascherare.

Riconoscere gli account fake di Facebook professionali, invece, è un’operazione un po’ più complessa, anche perché alcuni di essi vengono creati ad hoc da persone esperte, che conoscono alcuni trucchi per non farsi smascherare o che dopo essere stati scoperti hanno affinato le loro capacità.

Per riconoscere un account fake di Facebook, sia questo opera di persone in carne e ossa interessate solo a stringere nuove amicizie spacciandosi per diversi da quello che sono nella realtà oppure di individui che registrano profili fasulli per fini molto più scabrosi (come ad esempio diffondere virus) è bene prestare attenzione ad alcuni campanelli d’allarme.

Riconoscere un account fake su Facebook: i primi sospetti

Prima passare in rassegna i segnali per riconoscere un account fake di Facebook è importante sottolineare un dato interessante: la maggior parte degli account fake è donna. Non una donna comune e sorridente, naturalmente, ma una femme fatale dalla foto profilo sexy e ammiccante.

Un segnale della preferenza dei fake per il gentil sesso? Purtroppo nemmeno i profili fasulli sono arrivati a un tale grado di raffinatezza. No, la maggioranza degli account fake di Facebook è femminile semplicemente perché laddove ci fosse una donna, i maschi – di qualunque età – sono più inclini delle donne ad accordare la propria amicizia a una sconosciuta, specie se ben “accessoriata”.

Ma nella stragrande maggioranza dei casi, dietro ad un Fake donna c’è invece un uomo. Mostrarsi come ragazza permette infatti ad un maschio di avvicinare altre donne con maggiore naturalezza, con meno sospetto, come si fosse delle amiche.

Inoltre i rapporti tra ragazze, molto più cordiali e tendenzialmente teneri rispetto ad un rapporto uomo-uomo o uomo-donna nelle fasi iniziali, permette da subito di avere, per il maschio, una gratificazione psicologica, complimenti, cuoricini e saluti affettuosi.

Un profilo falso realizzato senza troppa esperienza è riconoscibile già solo dagli elementi di base. Come già si diceva nel Medioevo, i nomi non corrispondono sempre alle cose. Intuizione lungimirante, se si pensa che uno dei primi campanelli d’allarme per riconoscere un account fake di Facebook “base”è proprio il nome: spesso, infatti, i fake hanno nomi strani, altisonanti o spiccatamente sensuali, magari di ispirazione straniera o comunque dissonanti rispetto ai profili reali, generalmente composti da nome e cognome.

Altro importante indizio per riconoscere un account fake di Facebook è rappresentato dalle foto: nella maggior parte dei casi i profili fasulli hanno solo tre o quattro foto e sempre scattate nello stesso contesto (ad esempio in discoteca) e in nessuna di queste vengono taggate altre persone, come al contrario accade sovente nella community degli utenti reali.

Ecco quindi che le foto, sia quelle pubblicate dal presunto utente che quelle in cui è taggato, rappresentano un segnale importante per riconoscere un account fake di Facebook “base”. In ogni caso, si può sempre fare una prova del nove utilizzando Google Immagini o il motore di ricerca Tineye, per capire se quelle foto corrispondono effettivamente a un vero account; in generale, la maggior parte di queste immagini vengono prese da siti porno o da account di altre persone reali, soprattutto straniere.

Un ulteriore campanello d’allarme per riconoscere un account fake di Facebook “base” si trova nella bacheca personale: da quando, nel 2012, è entrato in vigore il layout della Timeline, l’utente medio – reale – lo aggiorna periodicamente con foto, status e condivisioni, proprio come se fosse un diario giornaliero.

Al contrario, un account fake possiede una Timeline praticamente intonsa, chiaro indice della non-umanità – o, quantomeno, non veridicità – del suo possessore. Le sole informazioni sull’attività del profilo fake che compaiono sul suo diario sono i like ad altre pagine Facebook oppure le nuove amicizie strette con gli utenti in carne ed ossa caduti nella sua rete.

A volte capita anche che sulla Timeline dell’account fasullo vengano pubblicati i ringraziamenti per aver accordato la propria amicizia da parte di qualche ingenuo preso all’amo dal fake, il quale ovviamente è ben lungi dal rispondere a questo genere di post.

Riconoscere un account fake di Facebook “high level”

Come abbiamo visto, i primi indizi per riconoscere un account fake di Facebook sono il fatto che abbia un nome strano, poche foto e che non aggiorni la propria Timeline con post o altri contenuti. Finché si tratta di questi pochi e semplici dati smascherare il fake è (quasi) un gioco da ragazzi; tuttavia, soprattutto se si tratta di account creati da persone più esperte, l’individuo che ci troviamo ad affrontare è molto più ostico e abile a celare la propria identità.

Chiusa questa parentesi, la prima mossa da fare per riconoscere un account fake di Facebook di livello superiore riguarda il numero di likes che vengono messi dal fake alle pagine che popolano il social network. Come forse alcuni sanno, Facebook permette di assegnare un “Mi piace” a un limite di 20 pagine al giorno; se dunque vogliamo fare un check sulla veridicità dell’utente con cui abbiamo appena stretto amicizia, un modo per capire se ci troviamo di fronte a un fake o a una persona reale consiste nel dare un’occhiata alle pagine alle quali è stato messo il like.

Se, dopo una rapida analisi, ci accorgiamo di una lapalissiana incoerenza tra esse – non tanto di gusti quanto di valori – allora molto probabilmente si tratta di un account fake. Un esempio? A Giorgia possono piacere le moto e gli animali. E in questo caso si tratta di gusti e interessi, che per natura sono vari e disparati. Ma se Giorgia è un’animalista convinta non metterà mai “Mi piace” a una pagina dedicata al salvataggio delle balene e, subito dopo, a un’altra che ne proclama invece lo sterminio.

Un discorso analogo vale per il rapporto profilo/interessi: se, ad esempio, una ragazza mette il proprio like a pagine generalmente oggetto di interesse maschile – come le reginette di bellezza dell’anno – allora il suo profilo nasconde qualche segreto. Un’attenta analisi degli interessi del presunto fake può dunque essere rivelatrice della sua reale o fittizia identità.

Come abbiamo visto, gli account fake “base” si identificano facilmente dal fatto che hanno poche foto. Mai come nell’era dei social network, infatti, le immagini raccontano tutto di noi, ritraendoci in vari momenti della vita quotidiana: insieme agli amici, in famiglia o al mare. Proprio per questo, riconoscere un account fake di Facebook “high level” è più difficile: molti di questi impostori arrivano persino a rubare le foto e i video di altri utenti (sia dagli album presenti su Facebook che da quelli caricati su altri account social, come ad esempio Flickr, Instagram o facendo screenshot dei video in HD su YouTube), per conferire maggiore credibilità al proprio profilo.

A questo punto, l’analisi del profilo deve essere più approfondita: non bastano più Tineye o Google Immagini, occorre guardare attentamente luoghi, persone taggate nelle foto, situazioni e interazioni con gli amici…e capire se c’è un fil rouge tra tutti questi elementi. Appena qualcosa non vi torna, continuate il controllo incrociato: ulteriori incoerenze non faticheranno ad emergere, rivelando così l’identità fasulla del vostro nuovo amico.

Un altro indizio per capire la veridicità di un utente è la sua data di nascita: in molti casi di account fake, infatti, questa è il 1 gennaio o il 31 dicembre. Di certo molti iscritti su Facebook sono nati in uno di questi due giorni, tuttavia spesso la data di nascita è un segnale che qualcosa di poco chiaro bolle in pentola.

Stesso discorso per quanto riguarda altre informazioni biografiche: con un po’ di attenzione, anche l’utente più ingenuo e sprovveduto può capire che, se il nostro nuovo amico di Facebook è nato a Losanna, ha studiato medicina a Sidney e fa il postino a Foggia, forse c’è qualche dato che non torna.

Altro importante segnale di allerta per riconoscere un account fake di Facebook dalle informazioni personali è il numero di telefono, un dato che nella maggior parte dei casi non viene pubblicato sul social network, a meno che non si tratti di aziende o liberi professionisti. Ecco allora che se vi arriva una richiesta di amicizia che giudicate particolarmente “strana” – soprattutto per i motivi di cui sopra – è buona norma fare anche un check su questo genere di informazioni.

Un modo efficace per riconoscere un account fake su Facebook consiste del guardare la lista degli amici dell’utente, spesso rivelatrice della veridicità o meno del profilo in esame. Generalmente, infatti, Facebook suggerisce le amicizie in base a quelle già presenti: ad esempio, se Antonio ha 5 amici in comune con Annalisa, allora i due hanno buone probabilità di essersi già incontrati nella vita reale, il che costituisce una valida motivazione per stringere amicizia anche sul social network.

Un account fake, invece, ha di solito amicizie completamente “slegate” tra loro, fenomeno del tutto infrequente su Facebook. Allo stesso modo, se il profilo di un uomo ha solo amicizie femminili o viceversa, allora anche in questo caso potrebbe trattarsi di un fake, dato che gli account reali hanno una lista di amici ben bilanciata tra donne e uomini.

Come riconoscere un account fake su Facebook: la chat

Riconoscere un account fake di Facebook in base al suo profilo “psicologico” e alle sue interazioni con chi cerca di prendere all’amo è un’impresa che richiede una certa abilità, ma sicuramente non impossibile.

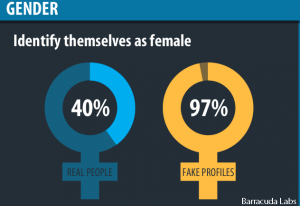

La piattaforma di sicurezza informatica Barracuda Networks ha di recente pubblicato uno studio in cui mostra i principali accorgimenti da adottare per riconoscere un account fake di Facebook sulla base di alcune caratteristiche comuni, quali ad esempio il fatto che il 60% dei profili fake si presentino come persone bisessuali (contro il 10% dei bisex “reali”), che abbiano una percentuale di amici sei volte superiore alla media o, infine, che affermino di essere donne (97% contro 40% dei veri utenti di sesso femminile).

Tutti questi dati ci aiutano senza dubbio a riconoscere un account fake di Facebook, ma la prova del nove sui nostri sospetti è data dal contatto. Un esempio? Gli account fake tendenzialmente non interagiscono con gli utenti a cui chiedono l’amicizia e quando lo fanno cercano in ogni modo di tergiversare di fronte alle nostre richieste. La prosperosa Giada vi chiede amicizia? Provate a scriverle un messaggio privato: difficilmente riceverete risposta.

Questo vale soprattutto per gli account “spammer”, che vengono gestiti da remoto. Un discorso simile ma con qualche variazione si applica invece a tutti quei fake che all’inizio dell’articolo ho definito “cuori solitari”: persone che in molti casi non sono state baciate dalla Bellezza le quali attivano un account fake per cercare compagnia e consolazione. In questi casi, vi sono due principali vie per verificare l’identità dell’utente con cui abbiamo a che fare.

La prova primaria per riconoscere un account fake di Facebook è la voce: grazie all’applicazione Messenger, infatti, oggi è possibile scambiarsi messaggi vocali, che non solo abbattono i tempi di contatto tra utenti che non si conoscono, ma permettono in un batter d’occhio di riconoscere un account fake di Facebook. Se, ad esempio, ci contatta un utente che afferma di essere un uomo, possiamo fare un rapido check sulla sua identità semplicemente chiedendogli di mandarci un messaggio vocale: nel momento in cui rifiuta o ci risponde una voce femminile, allora non può che trattarsi di un fake.

La prova secondaria per riconoscere un account fake di Facebook consiste nel richiedere una foto, istanza che nove volte su dieci viene respinta al mittente adducendo le scuse più disparate: “non ho la fotocamera”, “sono una persona timida” e via di questo passo. Certamente, per capire se la persona che abbiamo davanti è reale o è una macchina, possiamo chiederle di farsi un selfie facendo una linguaccia; tuttavia, il nostro interlocutore può svincolare semplicemente rifiutandosi di accondiscendere a una richiesta che può metterlo in imbarazzo. Per questo motivo la prova della foto risulta, in ultima analisi, più debole di quella vocale.

Ultimo indizio importante per riconoscere un account fake di Facebook è la velocità di contatto: un utente fasullo, infatti, tende a bruciare le tappe, chiedendo subito informazioni personali come numero di cellulare, indirizzo e così via. Al contrario, nel mondo virtuale degli utenti reali, i tempi sono molto più lunghi e diluiti e spesso i contatti via chat si protraggono per mesi prima di giungere allo scambio dei dati personali. Ecco allora che, sulla base di questi parametri, sarete in grado di riconoscere un account fake di Facebook, anche se particolarmente furbo.

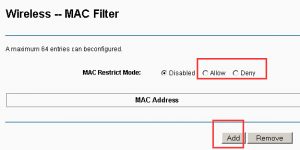

Approfittare della rete wireless altrui è sempre un’azione poco edificante. Per questo uno dei principali accorgimenti per scoprire come proteggere un router Belkin da eventuali intrusi consiste nel configurare la protezione Wi-fi. Le principali vie per farlo sono tre: WEP, WPA/WPA2 o Filtro Indirizzo Mac. Cominciamo dal metodo WEP, presente su tutti i modelli di router Belkin.

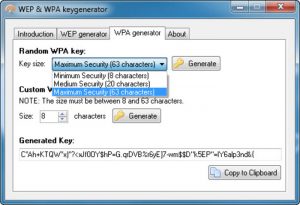

Approfittare della rete wireless altrui è sempre un’azione poco edificante. Per questo uno dei principali accorgimenti per scoprire come proteggere un router Belkin da eventuali intrusi consiste nel configurare la protezione Wi-fi. Le principali vie per farlo sono tre: WEP, WPA/WPA2 o Filtro Indirizzo Mac. Cominciamo dal metodo WEP, presente su tutti i modelli di router Belkin. Come proteggere un router Belkin? Uno dei metodi più utilizzati è il cosiddetto WPA, acronimo di Wi-fi Protected Access. Si tratta di uno standard Wi-fi che, sostanzialmente, migliora le caratteristiche di protezione della crittografia WEP. Occorre tuttavia sottolineare che, mentre il metodo WEP è presente su tutti i router Belkin, lo standard WPA (o WPA2) si trova solo nei modelli più recenti.

Come proteggere un router Belkin? Uno dei metodi più utilizzati è il cosiddetto WPA, acronimo di Wi-fi Protected Access. Si tratta di uno standard Wi-fi che, sostanzialmente, migliora le caratteristiche di protezione della crittografia WEP. Occorre tuttavia sottolineare che, mentre il metodo WEP è presente su tutti i router Belkin, lo standard WPA (o WPA2) si trova solo nei modelli più recenti.