I servizi segreti italiani sono rimasti quasi in disparte durante tutto lo scandalo del Datagate ed NSA. Alcune formali dichiarazioni hanno rassicurato la popolazione: nessun attacco di spionaggio nel nostro paese. E poi nulla o quasi. Per questo abbiamo deciso di prendere contatti con la nostra intelligence.

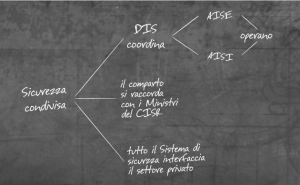

Un percorso paziente attraverso i centralini statali, mi ha portato fino al DIS, l’ufficio che coordina le attività dell’AISI, per il controllo sul territorio, e l’AISE per il controspionaggio internazionale. Il responsabile ufficio stampa mi chiede le generalità e mi promette che sarò ricontattato da un Dirigente. Dopo qualche tempo vengo richiamato e ho la possibilità di spiegare al mio interlocutore come vorrei condurre l’intervista e mi viene data la disponibilità a poter fare qualche domanda.

L’intervista che segue è stata realizzata a più riprese: il Dirigente è stato molto gentile e disponibile, ma più volte impegnato in diverse altre incombenze e ci siamo dovuti sentire più volte. Siamo rimasti d’accordo di citarlo come “alto dirigente dei servizi segreti” per questioni di discrezione.

Se c’è una cosa che si rimprovera all’Italia è la disorganizzazione. Attualmente la vostra struttura lavora bene?

Dopo l’esordio della nuova legge, che ha portato un naturale periodo di assestamento, devo dire di sì. Diciamo che la legislazione attuale ha trovato un buon compromesso tra esigenze di sicurezza e rispetto dei diritti fondamentali.

Lo Stato vi dà abbastanza soldi per fare il vostro lavoro?

Non conosco nessun dipartimento che non vorrebbe di più, ma allo stato attuale, anche grazie all’ottimizzazione delle nostre risorse, direi che riusciamo a lavorare bene.

La vostra attività si basa sulla raccolta dei dati, la loro analisi, e la comunicazione dei risultati al Governo. Iniziamo a parlare delle fonti “umane”.

Sì, ci riferiamo al programma Humint: in questo caso abbiamo sia dei nostri agenti che eseguono controlli in luoghi strategici, raccogliendo dati e riportandoli alla base, sia delle persone informate sui fatti, che diventano nostre fonti di informazione.

Che caratteristiche deve avere una persona per diventare una vostra fonte?

Eseguiamo innanzitutto controlli sulla persona: non deve essere un balordo, non deve cercare denaro facile, deve avere una condotta di un certo tipo. Poi controlliamo la notizia in sè: la persona deve ragionevolmente poter sapere quello che dice di sapere, portare dati concreti e logici, e di una utilità e qualità soddisfacente. Importante è anche la continuità, la costanza con la quale può fornirci informazioni.

Può farmi degli esempi di fonti “buone”?

Non si possono assolutamente categorizzare. Noi non ragioniamo a categorie, ma guardiamo la qualità dell’informazione in sè. Se dovessimo sapere i traffici mafiosi in un porto, anche il capo dell’asta del pesce potrebbe essere una buona fonte. In ogni caso, non possiamo averne tra la pubblica amministrazione, perchè è dato per scontato che una notizia di interesse venga comunicata autonomamente alle autorità.

Come vi accorgete che qualcuno fa il doppio gioco?

Sicuramente vagliando e incrociando i dati, che ci permette di capire anomalie in quello che ci viene detto. Il comportamento della fonte poi viene sempre tenuto sotto controllo.

Voi monitorate anche i mass media: radio, tv, giornali. Come fate?

In questo caso noi osserviamo i media del mondo, come potrebbe fare chiunque. La differenza sta in una diversa capacità di analisi e interpretazione dei fatti. Assieme a strumenti non certo comuni.

Ad esempio, software che tracciano in tempo reale le notizie del mondo, e le traducono simultaneamente anche dall’arabo, dall’hindi, dall’Afrikaans. Oppure degli aggregatori di dati, non certo semplici feed RSS per capirci, con capacità semantiche, che possono quindi evidenziare e raggruppare delle informazioni di una certa utilità nell’arco di secondi.

Sono disponibili anche per il pubblico? magari versioni modificate di prodotti open source?

No. Sono strumenti prodotti da noi, esclusivamente riservati. Non posso dire altro.

Sui computer che utilizzano gli agenti durante le analisi, che sistemi operativi avete installato?

Ma in verità c’è un’ampia scelta, a seconda delle necessità e anche delle preferenze personali. Io amo il mondo Mac, ma sui nostri pc vedo più spesso Windows. La differenza la fanno delle soluzioni per la protezione e la comunicazione, piuttosto complesse, sempre programmate da noi, e di cui non posso rivelare altro.

Come funziona invece il monitoraggio sul web?

AISE e AISI eseguono un monitoraggio strategico sul web, ma consultando fonti pubbliche.

Sì, ma andiamo al punto dolente. Se volessi organizzare un attentato dinamitardo al Colosseo, e volessi usare internet per parlare con dei complici, certo utilizzerei tutti i meccanismi di anonimato possibile. Quindi voi dovete necessariamente invadere la mia privacy per accorgervi di cosa sto facendo. Giusto?

No, non è così immediato. Ripeto che noi consultiamo fonti pubbliche, ma lo facciamo in modo speciale. Ad esempio, utilizzando dei motori di ricerca semantici, tipo Graph Search di Facebook, per fare un esempio banale, ma ovviamente molto più complessi, eseguiamo delle ricerche del tipo “Tutti quelli che si sono interessati di esplosivi” o “Tutti quelli che partecipano a gruppi in cui si parla di Dinamite” e da questo potremmo iniziare a capire che Roberto Trizio si sta informando sul tritolo.

A questo si aggiungerebbero prima o poi evidenze nella vita reale, tipo un Signor Roberto che contatta dei mafiosi e gli compra 30 chili di esplosivo. Quando abbiamo dei gravi e convincenti indizi, allora chiediamo il permesso alle autorità di eseguire una intercettazione, e dunque solo ad indagine inoltrata, inizieremmo a vedere la mail, il profilo Facebook, chat e via dicendo.

Quindi fate o no intercettazioni di massa?

Ecco, in questo caso facciamo chiarezza. Noi, come spesso si è detto sui giornali, non possiamo nemmeno con i nostri strumenti ascoltare 20 milioni di telefonate, o leggere, anche sommariamente, 30 milioni di mail al giorno. Dovremmo avere un miliardo di dipendenti. Quindi se domani al telefono scherzando con un amico tu dovessi dire: “Domani metto una bomba ai fori imperiali” noi non lo sapremmo nemmeno.

Quello che facciamo è diverso: noi monitoriamo l’andamento generale delle telecomunicazioni e del web, dei dati aggregati e non collegati con nomi e cognomi, analizziamo i metadati. Se dovessimo trovare elementi di sospetto, per fare un esempio banalissimo, la parola “ribellione” ripetuta migliaia di volte, o un intenso traffico di dati dal nostro paese a nazioni a rischio, allora approfondiamo l’analisi. Ma posso dire per esperienza che capiamo molte più cose parlando con una ex-moglie, con un socio o una governante, che non spiando nel mondo virtuale.

Se si può lavorare in modo corretto come dici Lei, perchè la NSA ha superato tanto i limiti? non c’entra più la sicurezza nazionale…

La NSA ha una legislazione diversa dalla nostra. Certo è che non ha spiato i suoi cittadini ma paesi esteri, e sinceramente non credo lo abbia fatto in modo indiscriminato. Sicuramente in Italia, come tante volte ripetuto da noi ufficialmente, non sono state portate a termine intercettazioni, nemmeno nelle ambasciate.

Quindi quando ascoltiamo notizie sorprendenti, come “Spiati 20 milioni di clienti VISA” o “Spionaggio a Google” cosa dovremmo pensare?

Bisogna ragionare e verificare la notizia per inquadrarla meglio. Innanzitutto, come dicevo, molte volte ci attribuiscono cose che non possiamo fare, ma molto spesso si creano notizie leggendo poche righe dei documenti a disposizione. Le faccio un esempio: se lei avesse letto un dossier della NATO di qualche tempo fa, avrebbe potuto vedere: “Bombardamento dell’Ungheria”. Da lì, la notizia sarebbe partita subito. Ma in realtà si trattava di una ipotesi e di una esercitazione militare, non di una reale guerra imminente. Molte notizie del Datagate partono in questo modo.

Edward Snowden, da solo, ha rivelato quasi tutte le attività dell’NSA. Questo significa che se la rapisco posso sapere tutto dell’intelligence italiana?

Edward Snowden, da solo, ha rivelato quasi tutte le attività dell’NSA. Questo significa che se la rapisco posso sapere tutto dell’intelligence italiana?

Assolutamente no. In teoria, poche persone devono sapere tutto, ma sono adeguatamente protette, per esempio da lei (ride). Tante persone sanno invece solo una piccola parte del tutto. Con Snowden è stato fatto evidentemente un errore di selezione, e poi un errore di gestione, perchè tanti documenti sono stati letteralmente rubati.

Gli 007 inglesi hanno stilato una classifica dei loro colleghi. Gli italiani sarebbero all’ultimo posto perchè bloccati dalla legge e in lite fra loro. E’ vero?

La notizia sembra cattiva, ma può essere vista da un lato positivo. Per quanto riguarda i vincoli legali, devo dire che altre intelligence possono fare effettivamente quasi tutto quello che vogliono. Noi siamo contenti di obbedire a delle leggi e di avere una regolamentazione. Permette di non superare certi limiti, quei limiti che il Datagate ha portato alla ribalta.

Inoltre, il fatto di essere un pochino esclusi da una situazione scandalosa, lo vedo come un complimento, non una critica. Per le liti non sono vere. Diciamo che il giudizio degli inglesi si riferisce a qualche anno fa, quando la legge era ancora in fase di transizione e quindi più che litigare, non sapevamo ancora con chiarezza chi doveva fare cosa.

Concludiamo con la principale risposta del web al Datagate. Tutto verrà maggiormente cifrato, cosa cambia per voi?

La criptazione dei dati per noi è un fatto che esiste da decenni. Sia nella protezione dei nostri dati, sia nell’analisi dei dati di attività sospette. Siamo contenti che l’utenza possa proteggersi meglio, magari da hacker o pericoli informatici, ma la situazione per noi rimane sostanzialmente invariata.