Punti chiave

Acquistare uno smartphone usato può essere una scelta allettante per due ragioni: risparmiare una cifra considerevole sull’acquisto del “nuovo” ed evitare di investire un capitale nell’acquisto di un modello appena uscito, per poi vederlo drasticamente deprezzare appena un anno dopo con l’uscita del suo successore.

In questi casi, però, è importante difendersi dalle “fregature” che possono essere nascoste dietro ogni angolo: come essere certi di acquistare uno smartphone usato 100% funzionante?

Ecco una breve guida per capire quali dettagli osservare con attenzione, come scegliere il canale di vendita, il venditore adatto, stabilire il prezzo di acquisto corretto e – soprattutto – evitare di acquistare smartphone rubati o contraffatti.

Come acquistare uno smartphone usato: scegliere il modello

Il mercato degli smartphone usati è estremamente ampio e, ogni anno, si arricchisce di numerosi modelli e varianti. Per questa ragione, è bene informarsi in anticipo sugli smartphone che meglio si adattano alle proprie esigenze, restringendo il campo a 1, 2 o al massimo 3 modelli diversi.

In questo modo, sarà possibile restringere le ricerche su un numero limitato di opzioni, concentrando i propri sforzi in una ricerca mirata.

Una volta scelta marca e modello, il consiglio è quello di restringere il campo a uno smartphone non più vecchio di 2 o 3 anni: attualmente le case produttrici aggiornano i loro modelli ogni 8-12 mesi. Investire denaro in un modello “vecchio” potrebbe tradursi non solo in un notevole calo prestazionale, ma anche nell’impossibilità, nel breve termine, di non poter più beneficiare degli aggiornamenti software legati alle app o al sistema operativo (che, in caso di harware vecchio, potrebbe dare luogo a rallentamenti e malfunzionamenti).

Acquistare smartphone “datati” consente di spendere pochi soldi, ma di dover ricorrere a un nuovo acquisto nel giro di pochissimi anni.

Come acquistare uno smartphone usato: dove comprare

Una volta scelta la marca e il modello, per acquistare uno smartphone usato occorre scegliere un canale di vendita affidabile e – per quanto possibile – sicuro.

I siti di annunci possono essere un buon canale per acquistare uno smartphone usato, ma attenzione alle truffe. Online esistono numerosi siti di annunci gratuiti (Subito.it, Bakeka.it, Kijiji.it, Secondamano, Vivastreet, solo per citare i più noti) che pubblicano quotidianamente migliaia di inserzioni da parte di utenti privati: possono essere un buon punto di partenza per guardarsi intorno e farsi un’idea sui prezzi dell’usato. In questi casi la compravendita è affidata alla reciproca fiducia delle parti: l’acquirente deve contare sulla buona fede del venditore e, viceversa, il venditore deve riporre la sua fiducia nell’acquirente. Si tratta di una “compravendita al buio” fra perfetti sconosciuti e la truffa, in questi casi, è sempre dietro l’angolo. Per questo è bene non comprare mai a scatola chiusa, fissando un incontro per visionare e testare il prodotto, prima di consegnare i soldi al venditore.

Amazon e Ebay vengono scelti da molti per acquistare uno smartphone usato, per via delle maggiori garanzie che offrono ad acquirenti e venditori. I portali di vendita online (come Ebay o Amazon) offrono invece maggiori garanzie. Acquirenti e venditori devono essere iscritti al portale, che assegna loro un punteggio feedback in base al buon esito delle transazioni portate a termine in passato. Un punteggio feedback alto costituisce una garanzia sia per il venditore sia per l’acquirente, che potrà così affrontare la compravendita con una maggiore fiducia.

- Anche i Social Network possono trasformarsi in un’ottima piattaforma per le compravendite. Postare una richiesta del tipo “Compro iPhone 6S” o “Compro Samsung Galaxy S7” permette di controllare, fra i propri amici, se qualcuno vende direttamente (o conosce qualcuno che a sua volta vende) lo smartphone ricercato. Attraverso i social è possibile soprattutto avviare compravendite fra persone già conosciute, che presentano maggiori garanzie rispetto a un completo estraneo.

Come acquistare uno smartphone usato: organizzare la compravendita

Il consiglio, indipendentemente dal canale di vendita scelto, è quello di incontrarsi di persona con il venditore e provare in prima persona lo smartphone da acquistare. Questo metodo, forse scontato, protegge dalla classica “scatola di mattoni” inviata via posta, mettendoci al riparo dalle truffe più grossolane.

L’incontro dovrà essere organizzato preferibilmente in un luogo pubblico e ben frequentato, evitando gli orari serali e i luoghi troppo isolati (come un parcheggio di periferia o una strada di campagna).

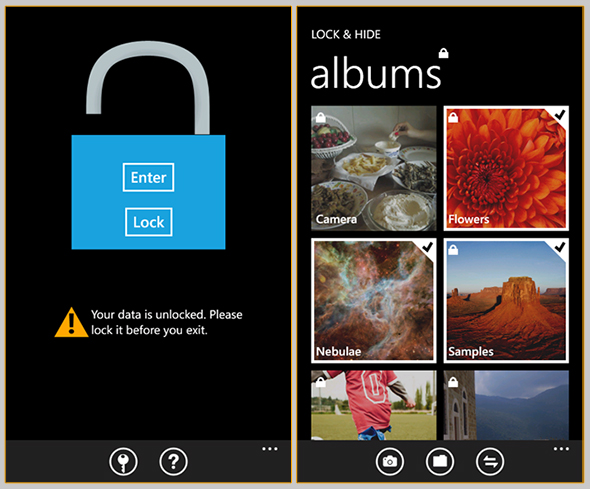

Prima di mettersi in viaggio, è bene informare l’acquirente di voler provare in prima persona lo smartphone e chiedere di poter inserire la propria SIM. Quest’ultima richiesta permetterà di scoprire se lo smartphone in questione è bloccato dalla compagnia telefonica che l’ha venduto (e, quindi, se funziona con un qualsiasi operatore). Se previsto dallo smartphone, portare anche una scheda di memoria (microSD o compatibile con quella del dispositivo).

Durante il test sarà bene portarsi anche un computer portatile e collegarlo con lo smartphone per verificare il corretto funzionamento della presa di ricarica e le performance della batteria. Meglio procurarsi anche un paio di auricolari con cui effettuare una telefonata, inviare sms ed accertarsi che tutto funzioni a dovere.

Come acquistare uno smartphone usato: cosa controllare

Una volta raggiunto il luogo dell’incontro, chiedete al venditore di sostituire la SIM per poter testare a fondo le funzionalità dello smartphone. Durante l’operazione, approfittatene per controllare lo stato dei componenti interni (se visibili) e della batteria (se il modello di smartphone è dotato di una rimovibile, controllare che sia originale e non sia danneggiata). Controllate, infine, che le varie parti si richiudano in modo corretto senza lasciare spiragli e che le chiusure combacino alla perfezione.

La verifica esterna

Con lo smartphone nelle vostre mani, procedete a un’attenta ispezione delle condizioni esterne. Graffi, ammaccature, piccole crepe potrebbero essere la conseguenza di cadute o un utilizzo poco attento da parte del precedente proprietario. In caso di tasti fisici, provatene il funzionamento e la stabilità (i tasti devono essere ben saldi e non devono risultare “traballanti”).

Particolare importanza dovrà essere data alla valutazione dello schermo, della fotocamera e di eventuali sensori: rovinature e graffi in questi punti possono pregiudicare notevolmente il funzionamento del vostro nuovo smartphone.

Provate a connettere un caricabatterie, gli auricolari e verificare che tutto funzioni: a volte i connettori possono risultare danneggiati e presentare problemi in fase di ricarica o collegamento.

La verifica software e il test dello smartphone

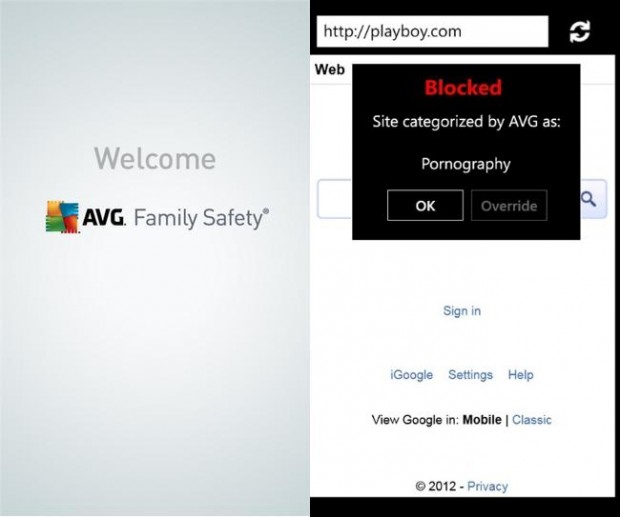

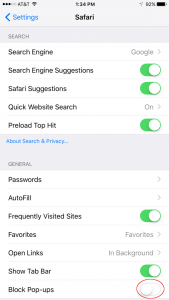

Una volta acceso, sarà possibile verificare il corretto funzionamento dello smartphone. Con la propria SIM (e micro SD) inserita, testare tutte le funzioni con calma, senza avere fretta: dal touchscreen alla fotocamera, dalle chiamate agli SMS, senza tralasciare Wi-Fi, GPS, connessione internet, Bluetooth e ogni altra funzione presente.

Chiamate un amico, provate a inviare messaggi con WhatsApp o accedere a Facebook: più test condurrete, più potrete essere certi di non incorrere in “fregature”.

La verifica del venditore

Ecco un dettaglio che in molti non controllano: il venditore. Se lo smartphone che state per acquistare è funzionante e non nasconde brutte sorprese, il venditore non esiterà nel farvelo provare in maniera approfondita. Allo stesso modo, se il venditore sta cercando di rifilarvi un prodotto con problemi, sarà restio a farvelo provare o troverà delle scuse per concludere in fretta la vendita.

Non abbiate fretta e soprattutto non comprate quando il venditore inizia ad accampare scuse, premendo per concludere subito la compravendita.

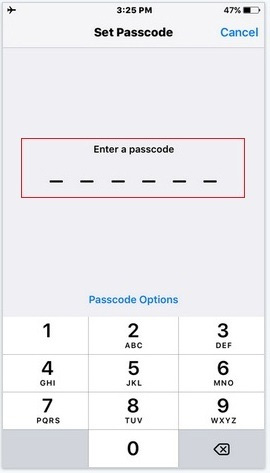

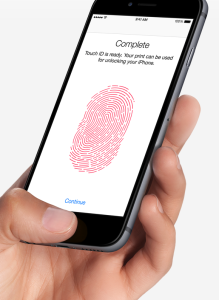

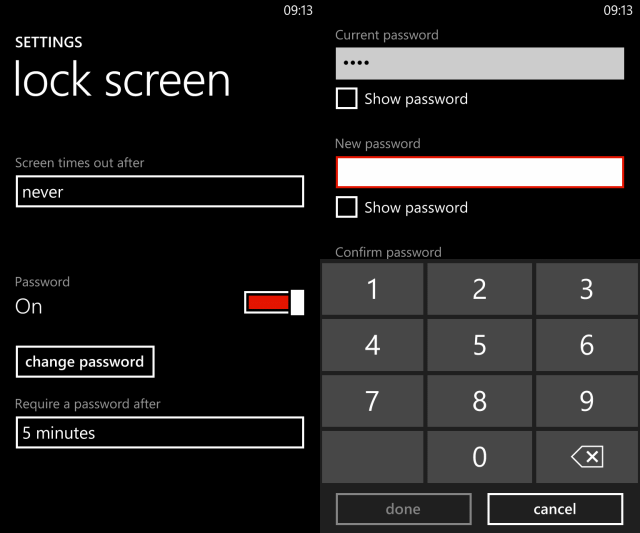

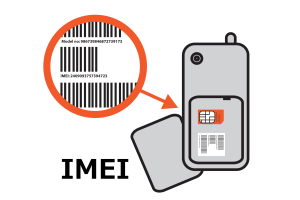

Chiedete sempre lo scontrino di acquisto, informatevi circa la garanzia e verificate sui siti delle aziende produttrici (quando possibile) la validità del codice IMEI dello smartphone (attraverso il sito imei.info potreste essere in grado di ricostruirne la storia e i precedenti proprietari). Prima di acquistare, verificate che il venditore abbia formattato lo smartphone ai parametri di fabbrica e rimosso ogni dato.

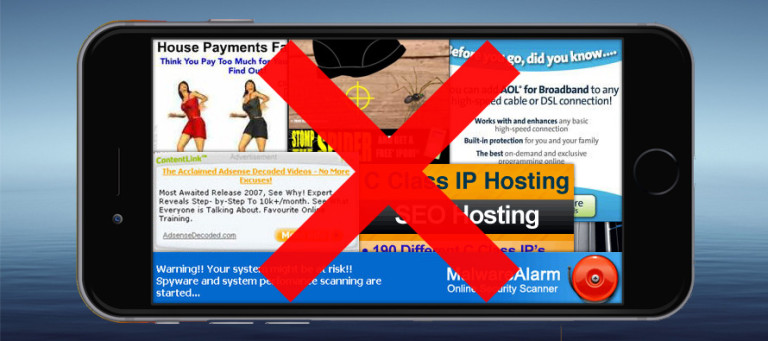

Come acquistare uno smartphone usato: occhio alle truffe

Per quanta attenzione si presti, la truffa è sempre dietro l’angolo. Potrebbe capitare, in alcuni casi, di acquistare in buona fede uno smartphone rubato, o incappare in un venditore disonesto che tenta di “piazzare” un dispositivo in comodato d’uso o non ancora completamente pagato (in caso di vendita finanziata). In questo modo, il rischio è quello di vedersi bloccare il codice IMEI dalla compagnia (o dalla finanziaria) che ha finanziato l’acquisto, nel caso in cui il primo compratore decida di interrompere il pagamento delle rate.

Si tratta ovviamente di casi limite, spesso facilmente smascherabili da un atteggiamento sospetto del venditore, da un prezzo di vendita particolarmente stracciato (e fuori mercato) o una grande fretta nel voler concludere la vendita, magari accampando la scusa di avere tanti altri potenziali clienti pronti a comprare.

Il consiglio è quello di non avere mai fretta, valutare attentamente ogni prodotto e non farsi tentare da offerte troppo allettanti: nessuno regala niente per niente.

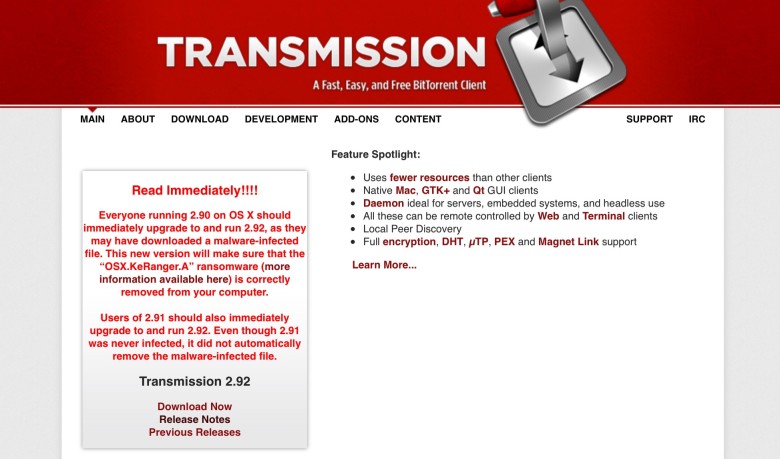

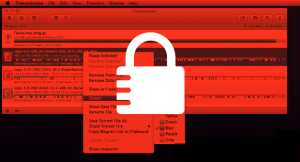

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.