Punti chiave

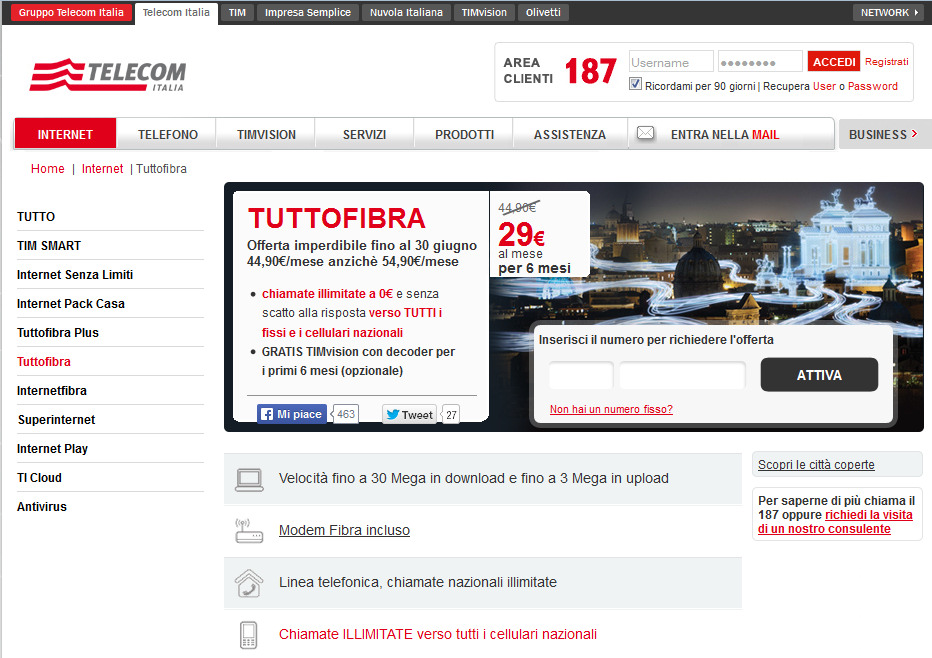

Fibra ottica senza limiti e chiamate Voip illimitate verso fissi e cellulari: ecco il cuore della nuova offerta Tutto Fibra Telecom Italia dedicata a quei clienti che vogliono navigare e chiamare senza vincoli orari o sorprese in bolletta telefonica.

L’offerta, proposta al prezzo base di 44,90 € mensili (con la possibilità di usufruire di sconti e promozioni a seconda dei diversi periodi dell’anno), include chiamate illimitate a 0 € senza scatto alla risposta verso tutti i telefoni fissi e cellulari nazionali, internet illimitato con velocità fino a 30 Mega in download e 3 Mega in upload, modem Fibra incluso nell’abbonamento e dulcis in fundo 300 SMS al mese inclusi dalla webmail verso tutti i telefonini.

I servizi, se rapportati al prezzo del pacchetto e alle tante promozioni consultabili sul sito dedicato a TuttoFibra, evidenziano una proposta economicamente allettante specialmente per quei clienti che desiderano aumentare la velocità e le prestazioni della navigazione passando alla fibra ottica. Ma attenzione: prima di aderire al servizio è sempre bene prestare particolare attenzione ai classici asterischi che contraddistinguono le diciture “chiamate illimitate”.

Chiamate “illimitate” solo sulla carta: occhio a non sforare le soglie giornaliere e mensili

Partiamo da un semplice presupposto: se vi state già pregustando il passaggio a Tutto Fibra per trascorrere ogni giorno ore e ore al telefono con i vostri cari o i vostri amici, presumibilmente questa offerta non fa per voi.

Partiamo da un semplice presupposto: se vi state già pregustando il passaggio a Tutto Fibra per trascorrere ogni giorno ore e ore al telefono con i vostri cari o i vostri amici, presumibilmente questa offerta non fa per voi.

Nelle condizioni contrattuali Telecom Italia precisa che il traffico voce nazionale verso i numeri di rete fissa e i cellulari è sì illimitato, ma anche soggetto a “condizioni di uso lecito e corretto” da parte dell’utente. Cosa significa? In pratica Telecom presume che l’utente tipo, una volta attivata l’offerta, non debba comunque sforare determinate soglie per il traffico voce pari a:

- Traffico giornaliero uscente (chiamate effettuate) non superiore a 300 minuti (5 ore);

- Traffico mensile uscente non superiore a 1.500 minuti (25 ore).

In questi casi, un’ora di chiamata al giorno per 30 giorni è sufficiente a far sforare l’utente dalle soglie previste. Sempre da contratto, il superamento di almeno uno di questi parametri costituisce “presunzione di utilizzo dell’offerta per esigenze diverse dalla comunicazione interpersonale”.

In questo modo Telecom Italia si riserva la facoltà di effettuare le opportune verifiche e adottare le necessarie misure, riservandosi la facoltà di rivedere il contratto e di “sospendere l’applicazione delle condizioni tariffarie specifiche e pretendendo il pagamento dell’intero consumo di traffico effettuato, che verrà valorizzato secondo le condizioni economiche dell’Offerta di base di Telecom Italia o di altra offerta tariffaria con prezzi delle telefonate verso cellulari nazionali a consumo, oppure di risolvere il contratto relativo al servizio telefonico di base e/o del servizio ADSL“.

Tecnologia Tuttofibra: la velocità effettiva dipende da molti fattori

La connessione in fibra proposta dal contratto si basa sulla tecnologia FTTC: sostanzialmente, la fibra ottica non viene servita al cliente sotto casa ma all’armadio di distribuzione o alla centrale più vicina. Lo spazio fisico tra questa e l’abitazione del cliente viene coperta con i classici cavi telefonici, su una distanza solitamente uguale o inferiore ai 300 metri, con possibili perdite di velocità rispetto a quella nominale indicata dal contratto.

Tutto Fibra riporta infatti tra le condizioni “l’effettiva velocità di navigazione in Internet dipende da molteplici e variabili fattori tecnici, quali la distanza della rete d’accesso che separa la sede del cliente dalla centrale cui è attestata la linea telefonica, il livello di congestione della rete Internet, i server dei siti web cui il Cliente si collega e le caratteristiche del modem e del computer utilizzati”.

Nonostante il valore comunque elevato della velocità minima garantita (21 Mbps in download e 1,2 Mbps in upload), caratteristiche tecniche ed effettiva copertura devono essere comunque verificate prima di procedere alla sottoscrizione di un nuovo contratto, verificando che sussistano le condizioni per garantire una velocità adeguata.

Telefono VOIP

Telefono VOIP

Tutto Fibra non offre all’utente una linea telefonica tradizionale, optando per la tecnologia Voip: in questo modo le conversazioni vengono effettuate attraverso la connessione internet, collegando tutti gli apparecchi telefonici della casa direttamente al modem. Questa procedura offre due inconvenienti:

- Per chiamare, il modem deve necessariamente essere acceso, funzionante e connesso alla linea;

- Tutti i telefoni devono essere collegati fisicamente al modem. Per continuare a utilizzare le prese domestiche, è necessario richiedere a Telecom l’uscita – a pagamento – di un tecnico per l’adeguamento dell’impianto.

In caso di interruzione della linea in fibra ottica, oltre alla navigazione anche il servizio di chiamate Voip risulterà inutilizzabile.

Servizi aggiuntivi

– Facile Mini Duo: coppia di telefoni cordless, forniti al costo standard di 59,90 € (oppure a solo 1 € nel caso in cui si riesca ad approfittare di una delle tante promo offerte da Telecom);

– TIMvision con decoder: TV on demand di Telecom Italia, fornita in prova gratuita per i primi 6 mesi. Dopo i primi 6 mesi il cliente paga 14,90€/mese, in caso di recesso nei primi 6 mesi paga 59 € per gli sconti fruiti, in caso di recesso dopo il 7° mese è tenuto solo alla restituzione del decoder.

Costi di attivazione/disattivazione

– Contributo attivazione Linea Fibra: 99 € (gratis se sottoscritto durante una promo);

– Vincolo contrattuale: 24 mesi;

– Costo di disattivazione: 99 €;

– Costo di recesso anticipato del contratto: 96,80 € (per ADSL e linea telefonica)

Opinioni degli utenti:

PRO: Rapidità in fase di attivazione, assistenza clienti precisa e puntuale, velocità nell’allacciare la linea e nel fornire i dispositivi, condizioni contrattuali chiare e senza cattive sorprese.

CONTRO: Velocità di navigazione più bassa del livello minimo garantito (specialmente negli orari di maggior affollamento della linea), stabilità della connessione, bassa potenza dell’antenna WiFi integrata nel modem Fibra, modem a volte instabile e soggetto a blocchi improvvisi che ne richiedono il riavvio.

Conclusioni

Per il suo rapporto qualità/prezzo, Tutto Fibra di Telecom Italia rappresenta una buona soluzione per chi si affaccia per la prima volta sul mondo della fibra ottica e desidera navigare con velocità maggiori di una normale linea Adsl. Per il passaggio alla nuova tariffa, occorre però tener ben presenti le limitazioni sulle soglie delle chiamate in uscita, i vincoli legati alla telefonia Voip e i problemi di velocità sulla Linea Fibra segnalati da molti utenti sulla Rete.

Prima di procedere alla sottoscrizione di un nuovo contratto, è sempre bene informarsi sulla reale copertura della propria abitazione e sulla distanza effettiva da questa all’armadio di distribuzione Telecom più vicino (distanze comprese fra i 200 e i 300 metri potrebbero comportare rallentamenti).

Riducete il tempo di spegnimento dello schermo

Riducete il tempo di spegnimento dello schermo Togliete la vibrazione

Togliete la vibrazione Visualizzate le notifiche lasciando lo schermo bloccato

Visualizzate le notifiche lasciando lo schermo bloccato

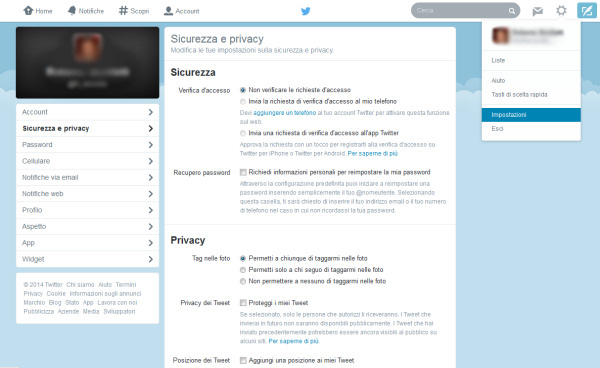

Come fare un Tweet sicuro

Come fare un Tweet sicuro

Quando si notano stranezze, contenuti sconosciuti o comportamenti inattesi del proprio profilo, è sempre bene reimpostare immediatamente la password del profilo e, per sicurezza, anche quella dell’indirizzo mail collegato. In questo modo a chiunque si trovi in possesso delle nostre credenziali verranno impediti nuovi accessi all’account.

Quando si notano stranezze, contenuti sconosciuti o comportamenti inattesi del proprio profilo, è sempre bene reimpostare immediatamente la password del profilo e, per sicurezza, anche quella dell’indirizzo mail collegato. In questo modo a chiunque si trovi in possesso delle nostre credenziali verranno impediti nuovi accessi all’account.

Italia, Europa o Brand: la prima cosa che cambia è il prodotto

Italia, Europa o Brand: la prima cosa che cambia è il prodotto

Disattiva il GPS

Disattiva il GPS Imposta lo spegnimento automatico

Imposta lo spegnimento automatico

La maggior parte di noi passa molte ore al giorno su Facebook, pubblicando più o meno consapevolmente informazioni sulla propria vita privata, sul proprio lavoro, sui propri parenti e amici. Spesso lo si fa senza curarsi del problema della privacy, probabilmente perché non è un problema così sentito da indurci a pensare di prendere provvedimenti per salvaguardare le nostre informazioni personali. Forse pensiamo di non avere nulla che agli altri possa interessare scoprire per danneggiarci o non siamo molto consapevoli di dove le nostre informazioni andranno a finire.

La maggior parte di noi passa molte ore al giorno su Facebook, pubblicando più o meno consapevolmente informazioni sulla propria vita privata, sul proprio lavoro, sui propri parenti e amici. Spesso lo si fa senza curarsi del problema della privacy, probabilmente perché non è un problema così sentito da indurci a pensare di prendere provvedimenti per salvaguardare le nostre informazioni personali. Forse pensiamo di non avere nulla che agli altri possa interessare scoprire per danneggiarci o non siamo molto consapevoli di dove le nostre informazioni andranno a finire. FACEBOOK: COSE DA FARE E DA NON FARE PER TENERE AL SICURO LE PROPRIE INFORMAZIONI

FACEBOOK: COSE DA FARE E DA NON FARE PER TENERE AL SICURO LE PROPRIE INFORMAZIONI 10. Non ignorare gli avvisi di modifica del regolamento sulla privacy che Facebook ti invia.

10. Non ignorare gli avvisi di modifica del regolamento sulla privacy che Facebook ti invia.

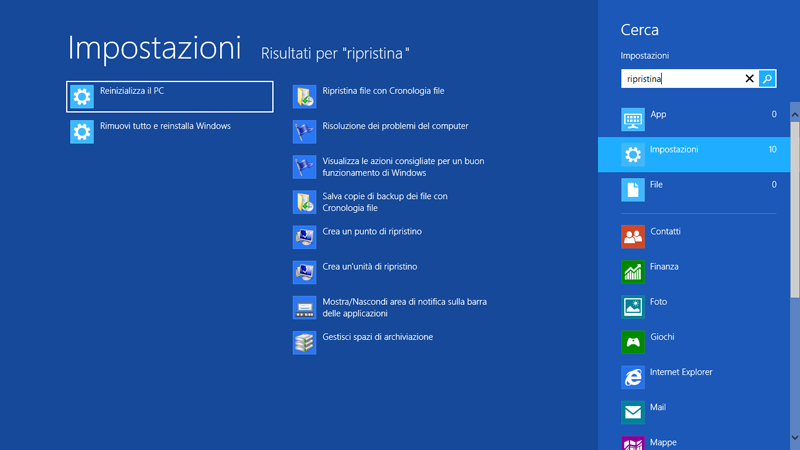

La nuova funzione di ripristino è stata introdotta dai tecnici di Redmond per riportare il sistema operativo alle impostazioni di fabbrica, mantenendo inalterata la cartella documenti e le sole App scaricate dal Windows Store (con relative impostazioni). Tutto il resto verrà cancellato, in modo da poter correggere eventuali problemi al sistema.

La nuova funzione di ripristino è stata introdotta dai tecnici di Redmond per riportare il sistema operativo alle impostazioni di fabbrica, mantenendo inalterata la cartella documenti e le sole App scaricate dal Windows Store (con relative impostazioni). Tutto il resto verrà cancellato, in modo da poter correggere eventuali problemi al sistema. Come per le precedenti versioni di Windows, anche la 8 offre la possibilità di utilizzare un punto di ripristino per riportare il sistema a uno stato precedente considerato “sicuro”, mantenendo inalterati i file salvati sui dischi e le applicazioni installate precedentemente alla creazione del punto di ripristino. Per accedere a questa funzione:

Come per le precedenti versioni di Windows, anche la 8 offre la possibilità di utilizzare un punto di ripristino per riportare il sistema a uno stato precedente considerato “sicuro”, mantenendo inalterati i file salvati sui dischi e le applicazioni installate precedentemente alla creazione del punto di ripristino. Per accedere a questa funzione: Quando il solo ripristino non basta a correggere i problemi, procedere alla formattazione del computer e alla re-installazione di Windows 8 rappresenta l’ultima risorsa percorribile.

Quando il solo ripristino non basta a correggere i problemi, procedere alla formattazione del computer e alla re-installazione di Windows 8 rappresenta l’ultima risorsa percorribile.

Hitman Pro Kickstart: questa versione fornisce protezione specifica contro i ransomware che tendono a bloccare l’accesso dell’utente al computer, come Reveton o le varianti italiane dei virus della Polizia.

Hitman Pro Kickstart: questa versione fornisce protezione specifica contro i ransomware che tendono a bloccare l’accesso dell’utente al computer, come Reveton o le varianti italiane dei virus della Polizia.

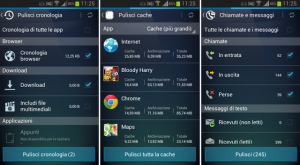

PERMESSI RICHIESTI

PERMESSI RICHIESTI Se l’utente non vuole che i suoi dati siano monitorati a fini statistici, con l’obiettivo ultimo di migliorare le strategie di advertising portate avanti dagli sviluppatori, può operare in diversi modi, suggeriti dalla stessa casa madre:

Se l’utente non vuole che i suoi dati siano monitorati a fini statistici, con l’obiettivo ultimo di migliorare le strategie di advertising portate avanti dagli sviluppatori, può operare in diversi modi, suggeriti dalla stessa casa madre: