Alla periferia nord-est di Mosca in un edificio di sei piani, una nuova generazione sta aiutando le operazioni militari russe. Le sue armi sono strumenti di hacking e disinformazione.

Gli ingegneri del software responsabili di questi sistemi sono dipendenti della società NTC Vulkan. A prima vista, sembra essere una normale società di consulenza per la sicurezza informatica. Tuttavia, una fuga di file segreti dalla società ha rivelato il loro lavoro per rafforzare le capacità di guerra informatica di Vladimir Putin.

Migliaia di pagine di documenti segreti hanno svelato come gli ingegneri di Vulkan abbiano collaborato con agenzie militari e di intelligence russe per supportare operazioni di hacking, addestrare agenti prima di attacchi alle infrastrutture nazionali, diffondere disinformazione e controllare parti di Internet.

Il lavoro dell’azienda è strettamente legato al Servizio di Sicurezza Federale o FSB, l’agenzia nazionale di spionaggio, alle divisioni operative e di intelligence delle forze armate conosciute come GOU e GRU e all’SVR, l’organizzazione di intelligence estera della Russia.

Un documento collega uno strumento di attacco informatico Vulkan con il famigerato gruppo di hacker Sandworm, che secondo il governo degli Stati Uniti ha causato due volte blackout in Ucraina, interrotto le Olimpiadi in Corea del Sud e lanciato NotPetya, il malware economicamente più distruttivo della storia. Nome in codice Scan-V, scandaglia Internet alla ricerca di vulnerabilità, che vengono quindi archiviate per essere utilizzate in futuri attacchi informatici.

Un altro sistema, chiamato Amezit, rappresenta un progetto finalizzato alla sorveglianza e al controllo di Internet nelle regioni sotto il comando della Russia, consentendo anche la disinformazione attraverso falsi profili di social media. Un terzo sistema costruito da Vulkan, Crystal-2V, è un programma di formazione per operatori informatici sui metodi necessari per abbattere le infrastrutture ferroviarie, aeree e marittime. Un file che descrive il software afferma: “Il livello di segretezza delle informazioni elaborate e memorizzate nel prodotto è ‘Top Secret'”.

La fuga di notizie segrete

I file di Vulkan, risalenti dal 2016 al 2021, sono trapelati da un informatore anonimo che è stato contrario alla guerra della Russia in Ucraina. Tali falle di notizie provenienti da Mosca sono estremamente rare. Qualche giorno dopo l’invasione nel febbraio dello scorso anno, la fonte si è rivolta al quotidiano tedesco Süddeutsche Zeitung e ha affermato che il GRU e l’FSB “si celano dietro” Vulkan.

“L’opinione pubblica dovrebbe conoscere i pericoli di tutto ciò“, ha detto l’informatore. “A causa degli eventi in Ucraina, ho deciso di rendere pubbliche queste informazioni. L’azienda sta commettendo atti nefasti e il governo russo sta agendo da codardo e in modo sbagliato. Sono arrabbiato per l’invasione dell’Ucraina e per le terribili cose che stanno accadendo lì. Spero che tu possa utilizzare queste informazioni per fare la differenza.“

Cinque agenzie di intelligence occidentali hanno confermato che i file Vulkan sembrano essere autentici. La società e il Cremlino non hanno risposto a molteplici richieste di commento.

La pubblicazione di queste informazioni riservate include email, documenti interni, piani di progetto, budget e contratti che offrono informazioni sulle azioni estreme del Cremlino nel cyberspazio, in un momento in cui sta conducendo una guerra brutale contro l’Ucraina. Non è chiaro se gli strumenti costruiti da Vulkan siano stati utilizzati per attacchi nel mondo reale, in Ucraina o altrove.

Tuttavia, gli hacker russi hanno preso di mira ripetutamente le reti di computer ucraine, in una campagna che continua. Dopo l’invasione dell’anno scorso, i missili di Mosca hanno colpito Kiev e altre città, distruggendo infrastrutture critiche e lasciando il paese al buio.

Gli analisti affermano che la Russia è impegnata in un conflitto continuo con l’Occidente, che include gli Stati Uniti, il Regno Unito, l’UE, il Canada, l’Australia e la Nuova Zelanda, che hanno tutti sviluppato le proprie capacità di offensiva informatica in una corsa agli armamenti digitali.

Alcuni documenti della fuga di notizie contengono esempi illustrativi di potenziali bersagli. Uno di questi documenti presenta una mappa che mostra punti delicati negli Stati Uniti, mentre un altro descrive i dettagli di una centrale nucleare in Svizzera.

Un documento mostra gli ingegneri che raccomandano alla Russia di aumentare le proprie capacità utilizzando strumenti di hacking rubati nel 2016 dalla National Security Agency degli Stati Uniti e pubblicati online.

John Hultquist, vicepresidente dell’analisi dell’intelligence presso la società di sicurezza informatica Mandiant, che ha esaminato le selezioni del materiale su richiesta del consorzio, ha dichiarato: “Questi documenti suggeriscono che la Russia vede gli attacchi alle infrastrutture critiche civili e la manipolazione dei social media come uno e la stessa missione, che è essenzialmente un attacco alla volontà di combattere del nemico”.

Chi dirige Vulkan?

Anton Markov, l’attuale CEO di Vulkan, è un uomo di mezza età dall’aspetto severo, con i capelli corti pettinati con precisione militare e delle borse scure sotto gli occhi. Markov e il suo socio Alexander Irzhavsky, entrambi ex ufficiali dell’esercito russo, hanno fondato l’azienda nel 2010. Si sono conosciuti anni prima, quando frequentavano l’accademia militare di San Pietroburgo, dove hanno acquisito solide competenze nell’ambito dell’informatica e della sicurezza. Dopo aver servito il loro Paese in missioni militari, Markov e Irzhavsky hanno deciso di mettere le loro competenze al servizio dell’industria informatica.

Secondo un ex dipendente dell’azienda, i due fondatori hanno mantenuto forti legami con il mondo militare e delle intelligence russe, il che ha permesso loro di ottenere finanziamenti e contratti governativi. Tuttavia, questo ha anche sollevato preoccupazioni riguardo la possibile interazione tra Vulkan e gli organi di sicurezza russi. Markov e Irzhavsky hanno sempre negato qualsiasi coinvolgimento in attività di spionaggio o attacchi informatici contro i nemici del governo russo.

Nonostante la loro provenienza militare, i fondatori di Vulkan hanno attirato giovani talenti del settore informatico, offrendo salari e benefit competitivi. L’azienda ha rapidamente acquisito una reputazione di eccellenza nel campo della sicurezza informatica, grazie a prodotti come Amezit e Crystal-2V. Tuttavia, la recente fuga di notizie ha sollevato interrogativi sulla trasparenza e la legalità delle attività di Vulkan, alimentando le tensioni tra Russia e Occidente.

L’attività di Vulkan è strettamente legata al complesso militare-industriale russo, un mondo sotterraneo composto da agenzie di spionaggio, aziende commerciali e istituti di istruzione superiore. Questa rete intricata permette la circolazione di specialisti come programmatori e ingegneri che, spesso, lavorano in differenti settori all’interno del complesso. Inoltre, il settore pubblico e quello privato sono strettamente interconnessi e gli attori dello stato segreto fanno affidamento sulle competenze tecniche delle aziende private per raggiungere i propri obiettivi. Tale complesso rappresenta uno dei principali pilastri dell’economia russa e gioca un ruolo centrale nella strategia di sicurezza nazionale.

Dal 2011 Vulkan ha ricevuto licenze governative speciali per lavorare su progetti militari riservati e segreti di stato. È un’azienda tecnologica di medie dimensioni, con oltre 120 dipendenti, di cui circa 60 sono sviluppatori di software. Non è noto quanti appaltatori privati abbiano accesso a progetti così sensibili in Russia, ma alcune stime suggeriscono che non siano più di una dozzina.

La collaborazione con Sandworm

Vulkan ha collaborato con Sandworm, una nota unità di cyberwarriors del Cremlino, per uno dei suoi progetti più ambiziosi. Secondo le indagini dei pubblici ministeri statunitensi e dei governi occidentali, Sandworm ha condotto operazioni di hacking su vasta scala nell’ultimo decennio, compiendo atti malevoli come la manipolazione politica, il sabotaggio informatico, l’interferenza nelle elezioni, la diffusione di e-mail e la divulgazione di informazioni riservate.

Sandworm ha disattivato la rete elettrica ucraina nel 2015. L’anno successivo ha preso parte alla sfacciata operazione della Russia per far deragliare le elezioni presidenziali statunitensi. Due dei suoi agenti sono stati incriminati per aver distribuito e-mail rubate ai Democratici di Hillary Clinton utilizzando un personaggio falso, Guccifer 2.0. Poi, nel 2017, Sandworm ha sottratto ulteriori dati nel tentativo di influenzare l’esito del voto presidenziale francese, affermano gli Stati Uniti.

Un’unità speciale all’interno del “centro principale per le tecnologie speciali” del GRU, Sandworm è conosciuto internamente con il suo numero di campo 74455. Descrive un “protocollo di scambio di dati” tra un database apparentemente preesistente gestito dai militari contenente informazioni sulle debolezze del software e dell’hardware e un nuovo sistema che Vulkan era stato incaricato di aiutare a costruire: Scan-V.

Gruppi di hacker come Sandworm penetrano nei sistemi informatici cercando prima i punti deboli. Scan-V supporta tale processo, conducendo ricognizioni automatizzate di potenziali bersagli in tutto il mondo alla ricerca di server e dispositivi di rete potenzialmente vulnerabili. L’intelligence viene quindi archiviata in un repository di dati, offrendo agli hacker un mezzo automatizzato per identificare gli obiettivi.

“Scan è sicuramente costruito per scopi offensivi. Si adatta perfettamente alla struttura organizzativa e all’approccio strategico del GRU”, ha affermato un analista dopo aver esaminato i documenti. “Non si trovano molto spesso diagrammi di rete e documenti di progettazione come questo. È davvero roba molto complessa.

La ricerca degli oppositori

Secondo una fonte che ha familiarità con il lavoro di Vulkan, l’azienda ha sviluppato un programma di raccolta di massa per l’FSB chiamato Fraction. Spulcia siti come Facebook o Odnoklassniki – l’equivalente russo – alla ricerca di parole chiave. L’obiettivo è identificare potenziali figure di opposizione da dati open source.

Il personale di Vulkan ha visitato regolarmente il centro di sicurezza delle informazioni dell’FSB a Mosca, l’unità informatica dell’agenzia, per consultarsi sul programma segreto. L’edificio si trova accanto alla sede Lubyanka dell’FSB ea una libreria; la fuga di notizie rivela che le spie dell’unità erano scherzosamente soprannominate “amanti dei libri”.

Lo sviluppo di questi programmi segreti parla della paranoia al centro della leadership russa. È terrorizzata dalle proteste di piazza e dalle rivoluzioni del tipo visto in Ucraina, Georgia, Kirghizistan e Kazakistan. Mosca considera Internet un’arma cruciale per mantenere l’ordine. In casa Putin ha eliminato i suoi oppositori. I dissidenti sono stati rinchiusi; critici come Alexei Navalny avvelenati e incarcerati.

La propaganda in rete

Il Cremlino era già noto per aver utilizzato la sua fabbrica di disinformazione, l’Internet Research Agency con sede a San Pietroburgo, che è stata inserita nell’elenco delle sanzioni statunitensi. Dietro l’operazione di manipolazione di massa c’è il miliardario Yevgeny Prigozhin, stretto alleato di Putin. I file Vulkan mostrano come l’esercito russo abbia assunto un appaltatore privato per costruire strumenti simili per la propaganda interna automatizzata.

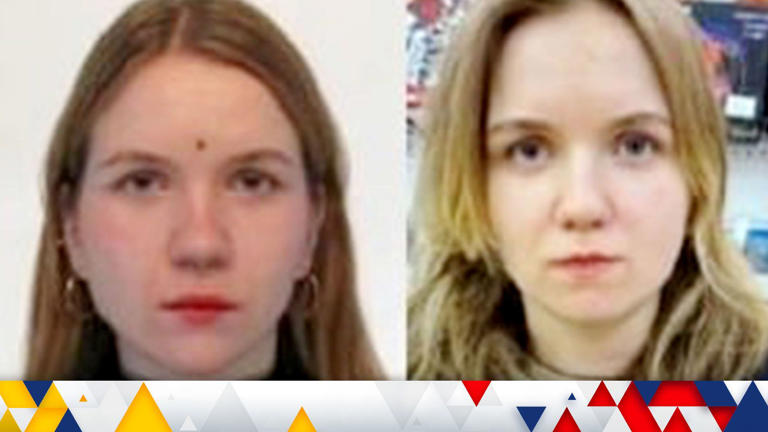

Questo sottosistema Amezit consente all’esercito russo di eseguire operazioni segrete di disinformazione su larga scala sui social media e su Internet, attraverso la creazione di account che assomigliano a persone reali online o avatar. Gli avatar hanno nomi e foto personali rubate, che vengono poi coltivate per mesi per creare un’impronta digitale realistica.

Non è chiaro se gli ex ingegneri Vulkan ora in occidente rappresentino un rischio per la sicurezza e se siano giunti all’attenzione delle agenzie di controspionaggio occidentali. La maggior parte, a quanto pare, ha parenti in Russia, una vulnerabilità nota per essere stata utilizzata dall’FSB per spingere i professionisti russi all’estero a collaborare.

C’erano anche enormi rischi per l’informatore anonimo dietro i file Vulkan. Il regime russo è noto per dare la caccia a coloro che considera traditori. Nel loro breve scambio con un giornalista tedesco, il leaker ha affermato di essere consapevole del fatto che fornire informazioni sensibili ai media stranieri è pericoloso. Si erano lasciati alle spalle la loro vita precedente.