Punti chiave

I virus Ransomware sono un’evoluzione dei classici virus informatici, progettati per un unico scopo: estorcere denaro dalle tasche delle ignare vittime. Il nome di queste minacce informatiche deriva, appunto, dal termine inglese ransom, “riscatto”: una volta installati nel computer bersaglio, le infezioni Ransomware (che appartengono alla famiglia dei worm, una famiglia di malware in grado di auto-replicarsi tra i computer delle vittime) tendono a cifrare intere cartelle di documenti, rendendole illeggibili, oppure a bloccare del tutto un sistema operativo.

A meno, ovviamente, di non versare un riscatto nelle tasche dei criminali informatici autori dei Ransomware con le modalità indicate da un apposito messaggio visibile a monitor, spesso unico segnale di vita del computer colpito dall’attacco. Un business che, ogni anno, frutta centinaia di milioni di dollari in tutto il mondo. Pagare, fortunatamente, non è sempre necessario: ecco come proteggersi contro i virus Ransomware e cosa fare in caso di contagio.

I virus Ransomware: un business illegale da oltre 100 milioni di dollari all’anno

I virus Ransomware non sono stati progettati per dimostrare la bravura dei loro creatori. Lo scopo dei Ransomware è il vile guadagno, a danno di utenti spesso poco informati e spaventati. Quando il Ransomware completa il contagio, il computer della vittima diventa il più delle volte inutilizzabile: l’utente medio, a quel punto, si trova a fissare impotente la richiesta di denaro, con la “promessa” di riveder tornare tutto alla normalità dopo il versamento di qualche centinaio di euro attraverso ukash, bitcoin e altre insolite modalità di pagamento.

La leva esercitata dai criminali informatici consiste appunto nel proporre una cifra tutto sommato abbordabile come riscatto, per promettere il ripristino di computer e file al loro stato originario e contando, purtroppo, sulla diffusa abitudine di non disporre mai di una copia di backup dei dati più importanti e sensibili.

Secondo il portale ZDnet, per esempio, tra i mesi di ottobre e dicembre 2013 il Ransomware CryptoLocker portò nelle tasche dei propri creatori circa 27 milioni di dollari. Estorcendoli dal portafogli di milioni di vittime in tutto il mondo, a colpi di poche centinaia di dollari alla volta. Pochi anni prima, nell’estate del 2010, il Ransomware WinLock colpì una vasta fetta di utenti sparsi per la Russia e alcuni Paesi confinanti facendo “guadagnare” ai suoi creatori oltre 16 milioni di dollari in meno di due mesi.

Nell’autunno 2014, invece, fu la volta di CryptoWall, ennesimo Ransomware derivato da CryptoLocker che riuscì a estorcere, in tre mesi, circa 18 milioni di dollari dalle tasche delle malcapitate vittime. Secondo le stime dell’FBI, complessivamente, il solo CryptoWall arrivò a fruttare oltre 325 milioni di dollari in tutto il mondo.

Si tratta di cifre soltanto ipotizzate, stilate su base statistica e raccogliendo le denunce presentate dai cittadini di tutto il mondo. Dati parziali che, ovviamente, non tengono presente di tutti quei casi taciuti dalle vittime stesse, che per vergogna o inesperienza evitano di comunicare l’accaduto alle forze dell’ordine, contribuendo ad alimentare il business illegale dei ricattatori informatici.

L’impressione, quindi, è che la dimensione del business internazionale legato al Ransomware si attesti ben oltre qualche decina di milioni di dollari all’anno, arrivando probabilmente a superare quota 100 milioni. Un business illegale di dimensioni colossali, alimentato da un contagio su larga scala, cattive abitudini degli utenti e somme di “riscatto” tutto sommato abbordabili, pur di rimettere le mani sui tanto cari computer e documenti personali.

I virus Ransomware: i principali tipi conosciuti

- Gli albori

PC Cyborg, il primo Ransomware della storia Il primo Ransomware creato risale al lontano 1989, agli albori dell’era informatica moderna. Il software pirata, creato da Joseph Popp e battezzato “PC Cyborg” o in alcuni casi AIDS, si insediava all’interno dei sistemi operativi contagiati mostrando all’utente un messaggio del tipo “la licenza del software XY è scaduta. Si prega di pagare 189 dollari alla Pc Cyborg Corporation per sbloccare il sistema in uso”.

Il contenuto dell’hard disk (o una sua parte) veniva quindi criptato con una semplice chiave a crittografia simmetrica, in attesa del versamento del riscatto. I software Ransomware conobbero quindi un’evoluzione attraverso i decenni fino al 2006, anno in cui i worm CryZip, GpCode, Troj.Ransom.A e NayArchive iniziarono a impiegare algoritmi crittografici sempre più complessi, fino a 1024 bit, per portare avanti i crimini informatici dei loro inventori.

- WinLock

Questo virus Ransomware conobbe larga diffusione in Russia attorno all’estate 2010. Pur non utilizzando algoritmi crittografici, WinLock era caratterizzato dalla presenza di una schermata di accesso fissa, capace di impedire l’accesso dell’utente al sistema operativo. La schermata, in grado di attivarsi all’avvio del sistema, impediva qualsiasi tipo di azione rendendo così inutilizzabile, per l’utente medio, il computer colpito.La schermata, contenente il più delle volte un’immagine pornografica, invitava a inviare un SMS a pagamento per ottenere il codice di sblocco del sistema (per un totale di circa 10 dollari di costo). Un’operazione condotta su larga scala, capace di fruttare in poco tempo circa 16 milioni di dollari ai propri creatori.

- Reveton

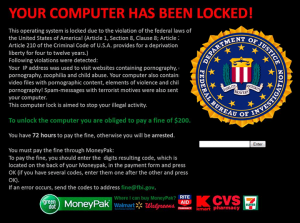

Reveton ha inaugurato la stagione dello “scareware”, una serie di virus Ransomware progettati per essere scambiati da avvisi governativi o di forze di polizia, obbligando gli utenti a pagare per paura di ripercussioni legali. Basato su un’evoluzione del trojan Zeus, nel 2012 il Ransomware Reveton costituì il primo esperimento su larga scala del cosiddetto “scareware“, una truffa informatica basata sulla capacità di creare paura nelle vittime.

I computer contagiati, all’avvio, visualizzavano una schermata simile a WinLock ma proveniente, all’apparenza, da un organo di polizia o un sito governativo con tanto di nome, logo e altri particolari per avvalorare la gravità della comunicazione: accusando l’utente di aver trovato, sul computer in questione, materiale pedopornografico o illegale (musica e film), Reveton estorceva alle vittime alcune centinaia di dollari a titolo di “multa” per condonare le irregolarità.

- CryptoLocker

Uno dei casi più celebri di Ransomware riguarda il caso CryptoLocker, capace di creare in tutto il mondo un business illegale stimato in diverse decine di milioni di euro.Utilizzando una chiave crittografica a 2048 bit e appoggiandosi a una botnet particolarmente estesa, risultò essere un malware molto complesso da estirpare, costringendo milioni di vittime a pagare il classico “riscatto” nella speranza (spesso vana) di ripristinare il sistema infettato.

- CryptoLocker.F

Il ceppo più recente della famiglia CryptoLocker riguarda il cosiddetto ceppo F, protagonista dell’attacco informatico ai danni della rete televisiva ABC Australia. Attraverso una serie di mail inviate agli indirizzi dell’azienda, in cui si invitava a cliccare su un allegato relativo a una mancata consegna postale, il worm CryptoLocker.F contagiò la totalità dei computer della ABC australiana, causando ritardi e sospensioni del palinsesto televisivo.Questa nuova famiglia differisce dalla precedente versione di CryptoLocker per la sua capacità di bypassare gli antivirus: per farlo, il messaggio-esca maschera il link infetto attraverso un codice CAPTCHA, che l’utente compila andando così ad abilitare il tasto di download incriminato.

I virus Ransomware: come funzionano

I virus Ransomware hanno subito numerose modifiche nel corso degli ultimi anni, dando vita a differenti famiglie di worm caratterizzate per diversi livelli di gravità e complessità di rimozione. I primi Ransomware fecero la loro comparsa verso la fine degli anni ’80, utilizzando chiavi di cifratura simmetriche. Il boom di queste infezioni si registrò tra il 2006 e il 2013, con la comparsa di algoritmi crittografici sempre più complessi (da 660 a 2048 bit) e caratterizzati da un meccanismo di cifratura asimmetrica.

Il meccanismo di contagio di un Ransomware parte, generalmente, da un allegato contenuto in una e-mail, un file scaricato dalla Rete, un software modificato o un file contenuto in un CD o chiavetta USB. L’utente viene indotto con l’inganno al apertura del file infetto: a seconda dei casi, potrebbe trattarsi di un falso MP3, un film, una falsa fattura allegata o un finto messaggio di una sedicente autorità di polizia, che avrebbe “pizzicato” contenuti illegali sull’hard disk del computer in uso.

Una volta aperto, per curiosità o paura, il file allegato o scaricato, il pasticcio è fatto: il virus Ransomware viene innescato e, appoggiandosi a un server sconosciuto contenente una chiave di cifratura privata (nota soltanto all’hacker), cripta il maggior numero possibile di file sul computer bersaglio, assegnandovi una chiave di cifratura pubblica.

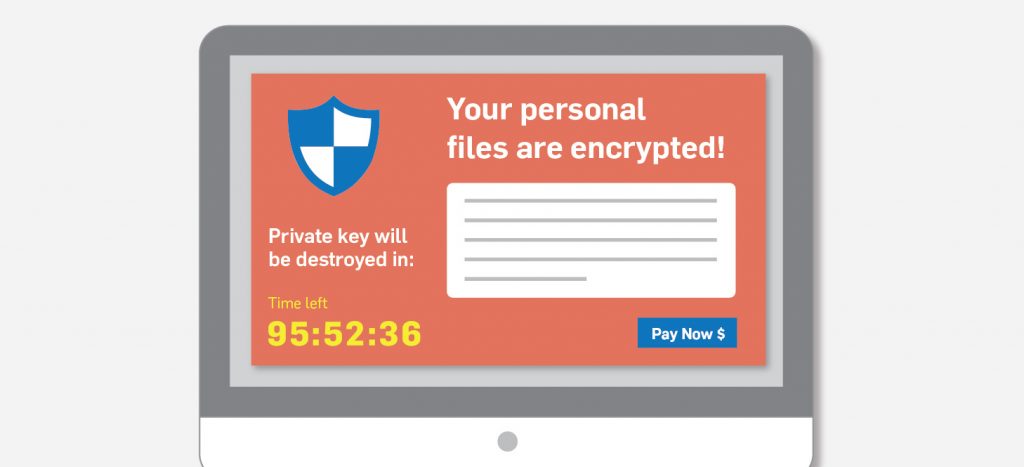

A questo punto, un messaggio sul computer della vittima indica che i file interessati dal Ransomware non sono più accessibili al loro proprietario e, ancor peggio, i dati criptati saranno cancellati entro pochi giorni (con un bel conto alla rovescia ben visibile) a meno che la vittima non versi una quantità di denaro all’hacker. Attraverso modalità non tracciabili come voucher e bitcoin, per vedersi spedire la chiave di decrittazione del materiale.

In altri casi, meno gravi, il Ransomware si annida all’interno di un software “iniettato” nel computer bersaglio, bloccandolo con una semplice schermata all’avvio: in questo caso, è possibile procedere con relativa facilità alla rimozione della minaccia con un riavvio in modalità provvisoria del sistema e una pulizia completa con un buon programma antimalware.

Dato il loro enorme proliferare, i virus Ransomware si sono ramificati in numerose famiglie, capaci di colpire in modo sempre diverso: bloccando singoli file, impedendo l’accesso al sistema operativo o soltanto al browser, con schermate invasive e perentorie che presentano il tentativo di estorsione a danno delle vittime.

I virus Ransomware: cosa fare in caso di contagio

La domanda più logica che verrebbe da porsi, davanti all’impressionante business legato al Ransomare, riguarda l’utilità dei programmi antivirus per evitare l’ingresso dei software malevoli nei computer degli utenti. Purtroppo, dato l’enorme proliferare dei Ransomware e delle loro varianti (che superano diverse centinaia di varianti diverse, seguite dalle relative ramificazioni), non sempre i programmi antivirus riescono a bloccare i virus Ransomware sul nascere.

Spesso si accorgono del software malevolo quando questo ha già iniziato la cifratura dei file, o quando ha già finito lo spregevole compito per cui è stato progettato. Fra la nascita di un nuovo Ransomware e la disponibilità delle relative contromisure da parte degli antivirus possono passare minuti, ore, a volte anche giorni, durante i quali migliaia di vittime possono cadere nelle reti dei criminali informatici.

L’avvenuto contagio può manifestarsi in due modi: immediatamente, con la comparsa di una schermata che “blocca” fisicamente l’intero sistema operativo chiedendo un riscatto, oppure all’atto di aprire i singoli file criptati dal Ransomware. Anche qui, una finestra di notifica informerà l’utente dell’infezione, intimandogli di pagare subito la somma stabilita dall’hacker. Cosa fare, quindi, in caso di contagio?

Al di là delle più ovvie raccomandazioni, come mantenere la calma senza farsi prendere dal panico, è necessario ricordare come i Ransomware possano sempre essere eliminati da un computer, e i files criptati recuperati. Per queste ragioni, è consigliabile tenere una copia di backup di tutti i dati importanti (documenti, contatti, rubrica, files, e-mail, etc…), aggiornandola periodicamente magari attraverso un software di backup incrementale (molti dei quali si trovano gratuitamente in Rete, come l’ottimo Iperius).

Questa copia andrà custodita al sicuro, offline, in modo che nessuna minaccia informatica possa arrivare a comprometterla. In caso di contagio da Ransomware, nel peggiore dei casi i dati importanti saranno già al sicuro e con una formattazione completa del sistema sarà possibile ripartire dalla situazione precedente al contagio.

Il consiglio, ovviamente, è quello di non inviare mai denaro, per nessuna ragione. Primo perchè così facendo si andrebbe ad alimentare un business illegale multimilionario, secondo perchè gli hacker non offrono alcuna garanzia di inviare i codici per decrittare i files dopo l’avvenuto pagamento. Non si sta trattando con un normale commerciante, ma con un criminale. E il fair play o la correttezza, in questi ambienti, non esistono.

I virus Ransomware: come proteggersi

Possedere una copia di backup, o in alternativa un’immagine disco dell’intero sistema operativo, rappresentano la proverbiale “ultima spiaggia” per estirpare definitivamente le minacce Ransomware. Esistono però una serie di comportamenti per prevenire il contagio. Per prima cosa, è necessario installare su qualsiasi sistema operativo (desktop, notebook o mobile) un antivirus con funzionalità antimalware.

In Rete se ne possono trovare a decine, gratuiti o a pagamento: rappresentano il primo livello di difesa e in più di un’occasione possono bloccare sul nascere il download di un file o un allegato malevolo.

Detto questo, ogni utente deve essere sempre attento nel valutare i rischi della Rete, imparando a identificare le situazioni di rischio. Un contatto sconosciuto che ci manda una mail, avvisandoci di un’improvvisa vincita, una fattura non pagata o un pacco non ritirato chiedendoci di “cliccare sul file allegato per maggiori informazioni”, non deve mai essere considerato un mittente affidabile.

Nel dubbio, sempre meglio cestinare messaggi e files sospetti, ricordando che non sempre gli antivirus potrebbero accorgersi della minaccia. La miglior difesa è la conoscenza del rischio, dubitando di tutto ciò che non si conosce e valutando attentamente le conseguenze di ogni clic.

I virus Ransomware: quali software usare per eliminarli

Quando il computer risulta ormai compromesso da un Ransomware, per tentare di ripristinarlo è sempre possibile tentare un ripristino della configurazione di sistema. Per farlo, riavviare il PC premendo il tasto F8 in fase di boot, quindi selezionare la voce Modalità provvisoria con prompt dei comandi. Digitare cd restore, premere il tasto invio, quindi digitare rstrui.exe e nuovamente il tasto invio. Scegliere quindi la data cui si desidera ripristinare il sistema (sceglierne ovviamente una precedente al contagio) e premere invio.

Se anche questa procedura risultasse inefficace, è necessario ricorrere a un software esterno. Il software in questione potrà essere scaricato o acquistato attraverso un altro computer e caricato su una chiavetta USB, un CD o altro supporto. A questo punto, riavviare il PC infetto premendo il tasto F8 durante il boot di sistema. Scegliere la modalità provvisoria con supporto di rete e avviare Windows, quindi inserire la chiavetta USB (o altro supporto) e installare il software anti-Ransomware. Di seguito, ne elenchiamo alcuni tra i più noti:

Malwarebytes: come recita lo slogan del software, Malwarebytes è stato progettato per arrivare dove i comuni antivirus non arrivano, rilevando le più disparate minacce di tipo malware. Ransomware inclusi. Nella sua versione gratuita, Malwarebytes offre un potente tool di scansione e rimozione delle minacce, inclusa la rimozione dei rootkit e la riparazione dei file danneggiati.

Nella versione premium offre protezione in tempo reale dai pericoli della Rete, blocco dei siti web pericolosi, scansione rapida e la funzione Malwarebytes Chamaleon, che “camuffa” il software per evitare che i malware più evoluti possano identificarlo e disattivarlo sui computer infettati.

SpyHunter: caratterizzato da un’interfaccia estremamente user-friendly, SpyHunter è nato per offrire agli utenti un sistema di protezione autonomo, efficace e adattivo, in grado di attivare selettivamente le proprie funzioni in caso di pericolo. Nella versione gratuita offre un potente scanner, in grado di controllare file, cookies, file temporanei e voci di registro alla ricerca di infezioni malware.

Nella versione a pagamento troviamo System Guard, un baluardo sempre attento a difendere in tempo reale il sistema con protezione estesa a rootkit, impostazioni del sistema e di rete.

ComboFix: a differenza delle altre soluzioni ComboFix offre, oltre a un potente strumento di scansione e rimozione automatica dei malware, un report dettagliato sui risultati della ricerca e sulle minacce riscontrate. Non sempre i software anti-malware riescono infatti a estirpare le minacce dai computer infettati: ComboFix, in questa eventualità, informa l’utente della sua “mancanza” fornendogli tutte le coordinate dei file infetti, dando tutte le informazioni necessarie per procedere alla rimozione manuale della minaccia.

Un lavoro forse non alla portata di tutti, ma estremamente utile per stabilire la fonte del Ransomware ed eventualmente chiedere aiuto a tecnici o amici esperti.

CryptoLocker Scan Tool: oltre a rimuovere il Ransomware dal computer, a seconda del tipo di infezione potrebbe essere necessario recuperare i file criptati dal Ransomware. CryptoLocker Scan Tool è un potente strumento che scansiona il PC alla ricerca di file criptati dai Ransomware. Non vi è alcuna certezza che il programma localizzi o decripti il file cifrato, ma un tentativo è sempre d’obbligo

Altri software e siti per decifrare i file compromessi: sulla Rete è necessario prestare la massima attenzione ai siti web che offrono software e servizi per la decrittazione dei file corrotti dai Ransomware. Decrittare un file cifrato non è un’operazione da poco, considerate le tecniche di cifratura sempre più elaborate impiegate dai criminali informatici. Ecco, perché, effettuare una copia di backup e custodirla offline in un luogo sicuro resta il miglior sistema per proteggere (e recuperare, nel caso) i propri file.