Punti chiave

Google Chromecast, la popolare applicazione che permette di trasmettere in streaming i contenuti preferiti alla TV HD e l’assistente “intelligente” per la casa Google Home possono essere utilizzati dagli hacker per individuare la tua posizione, con la precisione di pochi metri.

La mercificazione dei dati personali ha dato la possibilità a chiunque abbia capacità sufficienti, di collezionare, catalogare e interpretare ogni aspetto delle nostre vite. Negli ultimi anni c’è stata una vera e propria guerra tra i produttori di browser e inserzionisti pubblicitari con pochi scrupoli nell’identificare gli utenti e tracciare i loro movimenti attraverso i siti web.

Il browser Mozilla, per esempio, ha sviluppato una lunga serie di protezioni contro il tracciamento, mentre il plugin EFF’s Privacy Badger è stato scaricato più di un milione di volte sui browser Firefox e Chrome per limitare lo spionaggio nei nostri confronti.

Nonostante tutti questi sforzi per limitare il tracciamento online, le nostre connessioni non solo ci permettono di essere identificati ma in alcuni casi possono rivelare anche la nostra precisa posizione geografica.

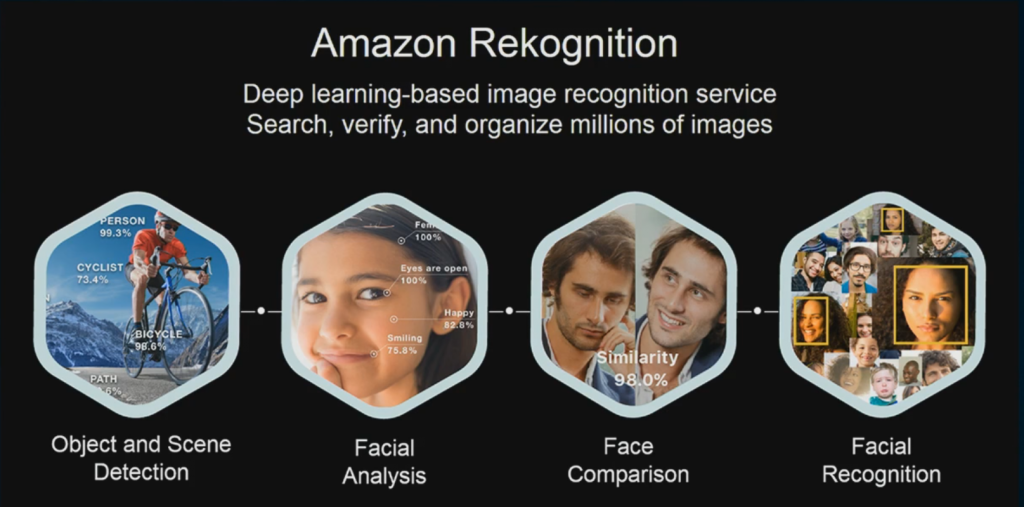

In prima fila, esposti a questo pericolo, Google Home e Google Chromecast. I problemi derivano sostanzialmente dal modo con cui questi due prodotti sono stati creati: innanzitutto i dispositivi raramente richiedono password e autenticazioni per scambiare i dati e in secondo luogo, viene utilizzato il protocollo HTTP, ormai altamente passibile di essere spiato.

[ppw id=”198901963″ description=”Leggi l’articolo completo” price=”0,40″][/ppw]

Google Home e Chromecast. Così l’hacker ti trova in un minuto

All’atto pratico, Google Chromecast esegue la gran parte delle sue azioni collegandosi ai server di Google e molte funzioni vengono eseguite appoggiandosi al protocollo HTTP. Comandi come quello di impostare il nome del device e la connessione WiFi vengono inviati direttamente a Google senza nessun tipo di protezione.

Nonostante per utilizzare la funzionalità sia necessario essere loggati con il proprio account di Google e questo debba essere collegato al proprio dispositivo, non esiste nessun altro tipo di autenticazione sul protocollo utilizzato. E questo significa che anche uno studente medio di informatica, può intercettare il flusso di dati di Chromecast, visualizzare il nome dei dispositivi e determinare la loro posizione geografica con una precisione impressionante.

Quanto preciso? Se volete fare una prova in prima persona basta avviare il browser Chrome, aprire una scheda in modalità incognito e raggiungere Google Maps. Provate a cliccare sull’icona “La mia posizione” e attivate il tracking del luogo geografico qualora vi venga richiesto.

Nonostante Google stia utilizzando la modalità incognito che non si appoggia alla vostra cronologia di navigazione per stabilire la vostra posizione e anche se non avete utilizzato il GPS negli ultimi tempi, Maps è in grado di localizzarvi con una precisione di circa 10 metri. Questo trucco apparentemente magico è possibile analizzando la forza del segnale della vostra rete wi-fi e triangolando la vostra posizione attraverso altri router vicino a voi.

Nello studio condotto dalla Tripwire, i ricercatori sono stati in grado di creare un attacco valido per i sistemi Linux, Windows e Mac OS attraverso i browser Chrome o Firefox. La dinamica dell’attacco è piuttosto semplice.

Attraverso un falso messaggio della polizia o una mail che invita a proteggere delle proprie foto personali che sono pubblicate su internet, basta far visualizzare ad un utente un sito web per almeno un minuto e il gioco è fatto. Le estensioni del browser che abbiamo, collegate alle applicazioni mobili, sono sufficienti al pirata informatico per accedere direttamente alla posizione di chi sta visitando il sito senza troppa difficoltà.

Questi problemi non sono specifici dei dispositivi Google, ma si estendono in generale a tutti quei prodotti che utilizzano in combinazione la connessione WiFi con altri dettagli relativi al dispositivo come i numeri di serie.

Un altro esempio significativo sono le Smart TV, che molto spesso sono associate ad un numero ID unico e utilizzano il wireless per le loro funzioni.

Come proteggerti anche se non sei esperto

Una prima misura di sicurezza è quella di segmentare le proprie connessioni wifi. Ad esempio, una rete WiFi potrebbe essere utilizzata per il trasferimento dei documenti e in generale per la navigazione sul web, un’altra potrebbe essere usata per connettere i dispositivi di casa, come appunto Chromecast, e un’altra ancora potrebbe essere impiegata per il collegamento di dispositivi professionali o per gli ospiti. Questo complica di molto la vita a coloro che vogliono tracciarvi, perché per una sola posizione ottengono tante informazioni diverse che spesso sono contraddittorie fra di loro.

Un secondo metodo è quello di installare un router aggiuntivo a quello che avete già. In teoria bisognerebbe avere un firewall specifico per il proprio router e molti prodotti di fascia alta ne hanno uno preinstallato, ma di solito non sono facili da comprendere e gestire per l’utente. Una soluzione più facile, anche per chi ha poca dimestichezza, è quella di comprare un secondo router oltre a quello principale.

Connettendo la porta WAN del nuovo router alla porta LAN del router precedente complicheremo di molto la vita al pirata informatico. Questo non blocca qualsiasi tipo di attacco, tuttavia gli hacker meno preparati o che non hanno grandissima esperienza potrebbero non riuscire a rendersi conto che ci sono due router collegati e in assenza di dati potrebbero confondersi e abbandonare l’attacco.