Punti chiave

Come proteggere Microsoft Edge? Questa sì che è una questione particolarmente “hot”, soprattutto di questi tempi: Windows 10, l’ultima versione del sistema operativo Microsoft, sta entrando nelle case – e nei PC – di milioni di italiani e con lui Microsoft Edge, il suo nuovo, rivoluzionario browser. Vediamo di scoprirne di più.

Proteggere Microsoft Edge e navigare in dolci acque

Le novità che presenta l’ “erede” di Internet Explorer sono davvero tante, dalla nuova interfaccia grafica al supporto dell’assistente personale Cortana, fino alla possibilità di prendere appunti o disegnare direttamente sulle pagine web.

Esplorare le nuove funzionalità che offre Microsoft Edge rappresenta senza dubbio un passatempo divertente e stimolante, anche per chi non mastica molto di informatica; tuttavia, una delle prime questioni che ci si trova ad affrontare una volta installato il nuovo browser è anche una delle più spinose di tutto l’universo IT: il problema della sicurezza.

Di questi tempi, infatti, i PC – privati e aziendali – sono continuamente a rischio di attacchi informatici, con conseguenti “appropriazioni indebite” di dati sensibili, crash di siti web e via dicendo. Per chi ha installato Windows 10, dunque, proteggere Microsoft Edge diventa una stringente necessità. In questa breve guida vedremo quali strumenti in difesa della privacy presenta “di default” il nuovo browser, quali sono le sue vulnerabilità e quali invece le precauzioni aggiuntive da mettere in atto per avere un PC “a prova di hacker”.

Proteggere Microsoft Edge: le blue chips di Microsoft

Navigare sicuri è l’obiettivo di ogni utente. Microsoft, non per niente azienda leader in campo informatico, lo sa bene. E ha pensato di adeguarsi ai tempi che corrono, tempi in cui il rischio di “bugs” nella sicurezza dei computers è in crescente aumento.

Proteggere Microsoft Edge non rappresenta quindi solo un’esigenza degli utenti, ma anche – e forse soprattutto – della stessa casa madre: Microsoft, infatti, ha pensato bene di dotare la propria creatura di “paraurti” abbastanza forti da assorbire anche i colpi più duri. Vediamo allora quali sono gli assi nella manica che presenta Microsoft Edge in termini di sicurezza.

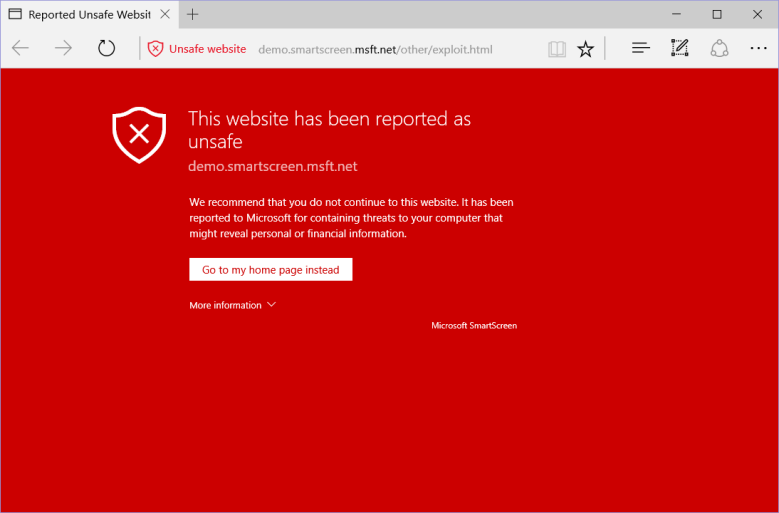

Proteggere Microsoft Edge: SmartScreen, l’arma contro il phishing

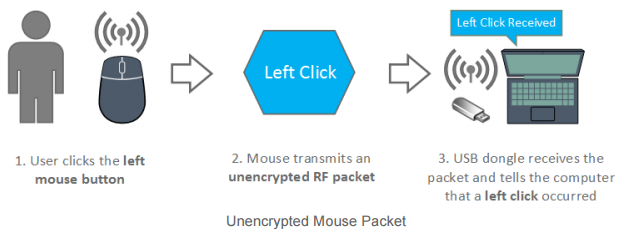

Inserire nome utente e password: quante volte, nel corso di una giornata, ripetiamo questa azione? Purtroppo, però, a volte questo quotidiano quanto banale gesto può essere fatale per la sicurezza dei nostri dati personali. In casi come questi, infatti, i sintomi possono essere leggermente diversi da vittima a vittima, ma la causa del malessere è la stessa: il phishing.

Questo fenomeno, che rientra a pieno titolo tra i più comuni attacchi informatici, consiste appunto nell’indurre un ignaro utente ad immettere i propri dati personali in un sito web, in tutto e per tutto identico a una comune piattaforma online, salvo che per un piccolo, ma significativo particolare: quello di essere falso.

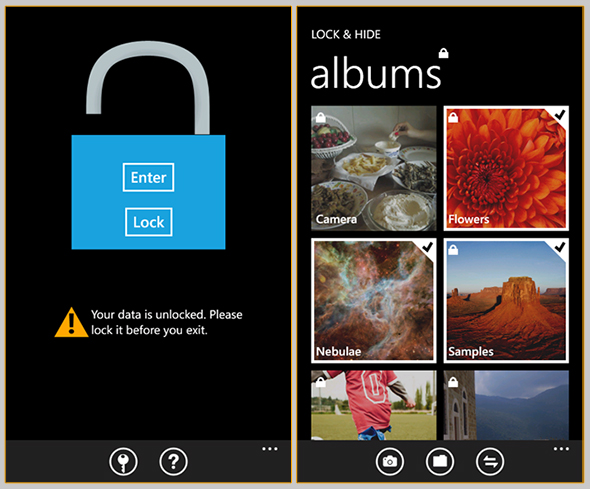

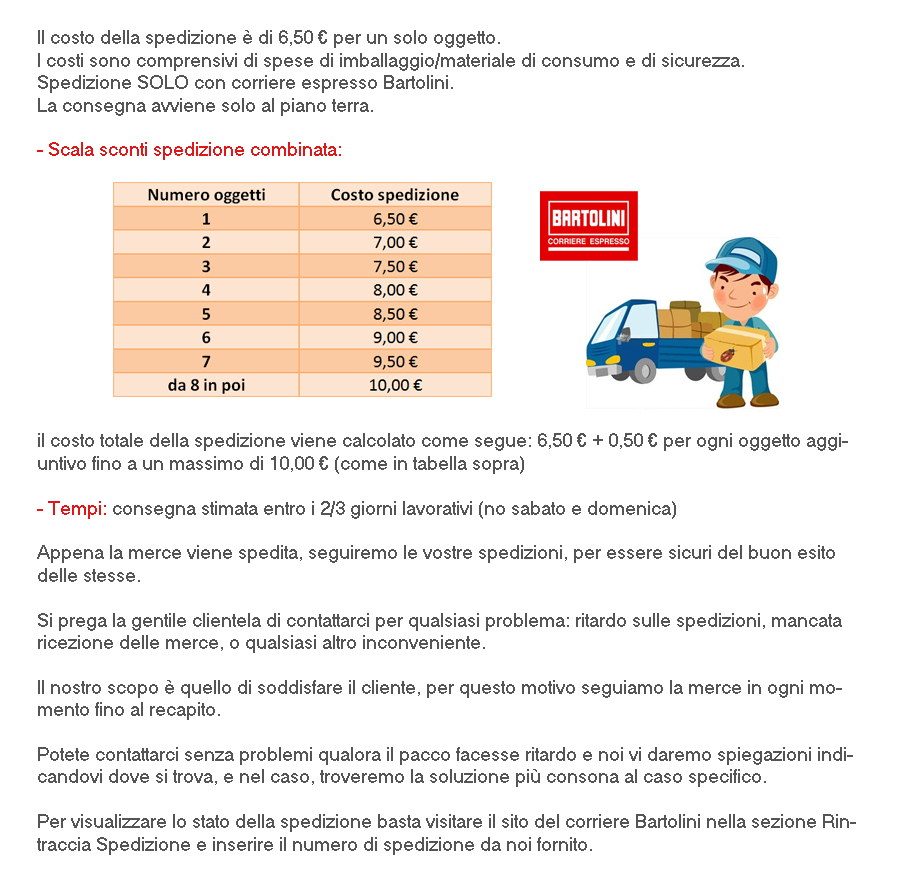

Ad oggi uno dei modi più diffusi per combattere il phishing consiste nel rendere identificabili i siti web “puliti” con il simbolo del lucchetto HTTPS o con la barra verde EV Cert, anche se questo metodo non garantisce risultati sicuri al 100%. Per proteggere Microsoft Edge, quindi, Microsoft ha pensato di utilizzare un’arma più potente: SmartScreen.

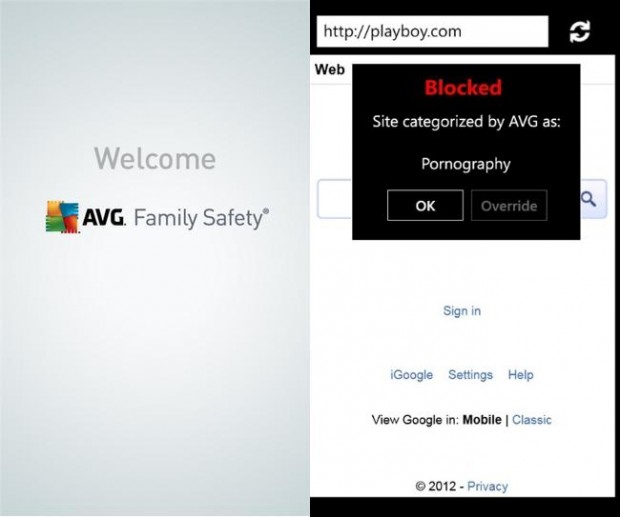

Di che si tratta? Di una funzionalità che permette di eseguire un controllo circa la reputazione e la veridicità dei siti web, bloccando quelli in odore di frode e impedendo altresì all’utente di scaricare e installare software sospetti.

Proteggere Microsoft Edge: Certificate Reputation

Uno strumento in più che la casa di Redmond offre per proteggere Microsoft Edge è Certificate Reputation, una funzionalità che permette di fare un vero e proprio screening dei certificati dei siti web, individuando quelli falsi. Grazie a Bing Webmaster Tools, inoltre, gli sviluppatori web possono fornire in tempo reale a Microsoft un report su quanti certificati fasulli si trovano in circolazione.

Proteggere Microsoft Edge: addio vecchie estensioni, ora c’è HTML5

Proteggere Microsoft Edge, per la casa di Redmond, è più che un obiettivo. È una missione. Per questo, al fine di vincere la sfida per la sicurezza, Microsoft ha fatto una scelta rivoluzionaria: abbandonare le vecchie estensioni, quali Active X, VM, BHO, Toolbars e VB Scrip (che negli anni si sono effettivamente dimostrate incapaci di resistere agli attacchi più astuti) per sposare definitivamente HTML5.

Ma qual è, nel concreto, la conseguenza di questa decisione? Il fatto che il nuovo browser si comporti tale e quale a una app, il che permette a Microsoft Edge di “immagazzinare” tutte le informazioni sulla navigazione internet all’interno di una sandbox.

Proteggere Microsoft Edge significa quindi mettere in atto gli stessi accorgimenti che si utilizzano nel caso delle app: per questo il browser viene aggiornato con Windows Store, permettendo così agli utenti di fare un upgrade immediato di tutte le sue funzionalità, tra cui quelle relative alla sicurezza.

Altra importante caratteristica di Microsoft Edge consiste nell’essere progettato in chiave 64 bit, un sistema di codifica particolarmente sicuro. Per migliorare ulteriormente le difese contro attacchi malevoli, inoltre, con Windows 10 è incluso anche il programma Technical Preview Browser Bug Bounty, grazie al quale i ricercatori di sicurezza possono comunicare direttamente a Microsoft eventuali bugs nel sistema di protezione del browser.

Proteggere Microsoft Edge: si può fare di più?

Come abbiamo appena visto, Microsoft ha fatto di tutto per progettare un browser veramente competitivo rispetto a Chrome o Firefox, anche in termini di sicurezza. Nonostante gli sforzi, tuttavia, qualche vulnerabilità rimane.

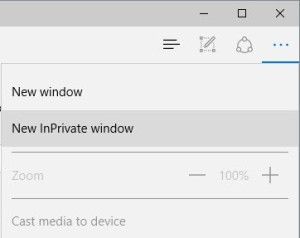

Un esempio? La funzionalità InPrivate Browsing, che – in teoria – permette all’utente di visitare siti internet senza che il browser memorizzi le tracce della navigazione. Ashish Singh, un ricercatore di sicurezza informatica, ha tuttavia scoperto che attraverso un attento esame del file WebCache un malintenzionato può comunque avere accesso ai dati, ricostruendo la cronologia della navigazione.

Proteggere Microsoft Edge non è quindi così semplice come appariva inizialmente, anche perché quella della cache non è l’unica falla che, dal momento della sua immissione sul mercato, ha presentato il nuovo browser della casa di Redmond. Un altro bug – e abbastanza grave – riguarda l’utilizzo su Edge di WinRT PDF, un’importante componente che permette di integrare la lettura dei file PDF con le app installate sul PC.

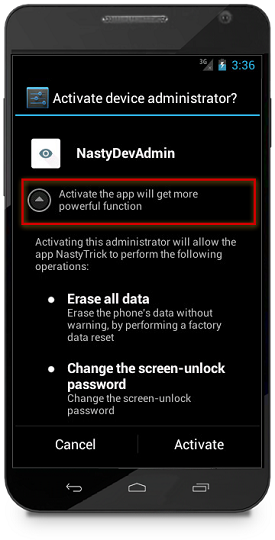

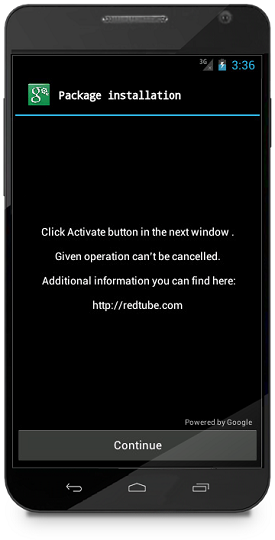

Il browser, infatti, utilizza WinRT PDF come lettore PDF di default e quindi ogni file di questo formato presente in una qualisiasi pagina web viene aperto con questo strumento. E fin qui niente di male, salvo che per un non indifferente problema di sicurezza. Gli hackers, infatti, possono sfruttare l’occasione per sferrare un attacco drive-by, ossia quel tipo di attacco che infetta il computer iniettando in un sito web un codice malevolo. Se, dunque, ogni PDF – tra cui quelli presenti sui siti web – vengono aperti con WinRT PDF, si corre il rischio di subire un attacco drive-by.

Fin dalla sua nascita, i problemi di sicurezza di Microsoft Edge, come del resto di Windows 10 nel suo complesso, vengono risolti durante i cosiddetti “Patch Tuesdays”, incontri periodici in cui Microsoft presenta le “toppe” progettate per coprire le vulnerabilità dei nuovi componenti dell’ultimo sistema operativo.

Durante l’ultimo Patch Tuesday, la casa di Redmond ha proposto soluzioni per ben 39 “buchi” di Windows 10, tra cui alcune riguardanti proprio il nuovo browser. Per proteggere Microsoft Edge, quindi, è bene installare la patch MS16-024, che risolve ben 11 vulnerabilità del browser, tra cui le più critiche riguardano la possibilità che un malintenzionato indossi i panni di un utente reale attraverso l’esecuzione di un codice da remoto. Com’è possibile? Semplicemente capitando in un sito web che contiene un codice malevolo.

Patches a parte, comunque, per proteggere Microsoft Edge occorre mettere in pratica tutti gli accorgimenti più banali relativi alla sicurezza del proprio computer come installare un buon antivirus e un firewall efficiente ed eseguire periodicamente gli aggiornamenti.

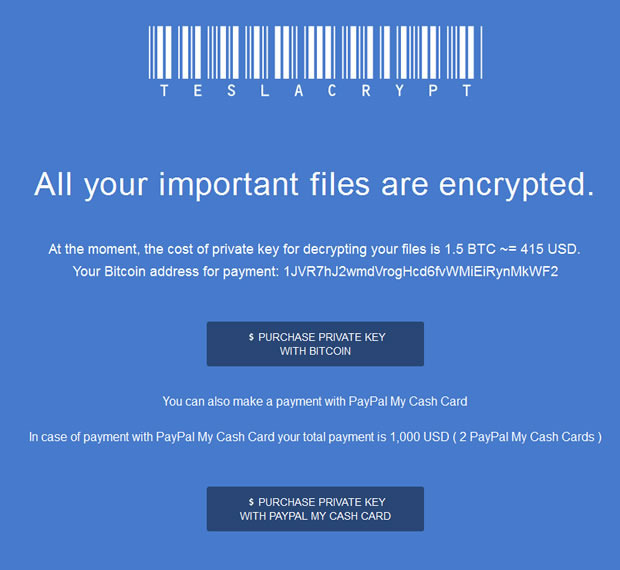

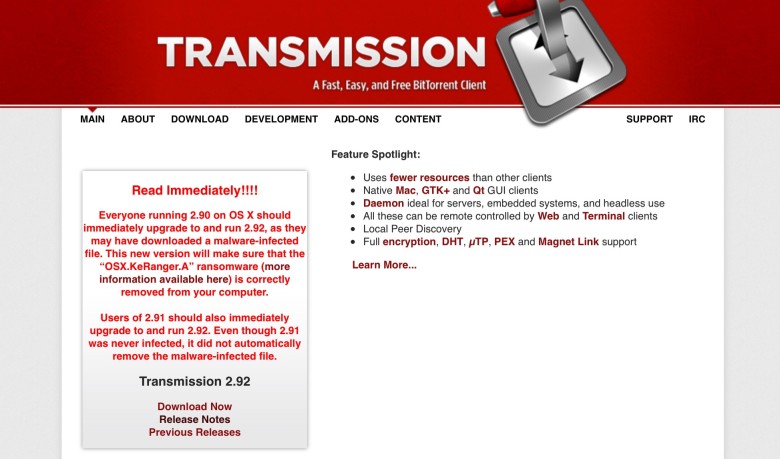

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.